что такое сертификат для входа в сеть вай фай

Как устранить ошибку “Windows не может найти сертификат для вашей регистрации в сети” в Windows XP?

Когда вы пытаетесь войти в беспроводную сеть, ваша попытка может завершиться получением сообщения об ошибке следующего содержания: “ Windows не может найти сертификат для вашей регистрации в сети хххх ”

Шаг 2 Дважды щелкните на

Шаг 3 Правой кнопкой мыши щелкните на беспроводное сетевое подключение, затем нажмите Свойства.

Шаг 4 Теперь выберите закладку Беспроводные сети и выберите сеть из списка внизу. Нажмите Свойства, выбрав беспроводную сеть, с которой у вас наблюдается проблема.

Шаг 5 Перейдите на закладку Авторизация и снимите галочку в окошке Включить авторизацию IEEE 802.1 x для данной сети. Если в этом окошке стоит галочка, то вы будете получать сообщение “не найден сертификат для вашей регистрации в сети”, потому что Windows ищет его, однако ваш беспроводной маршрутизатор не настроен на безопасность с помощью сертификатов.

Шаг 6 Зайдите на закладку Подключение и поставьте галочку в окошке Подключиться, когда данная сеть доступна.

Шаг 7 Перейдите на закладку Ассоциация и снимите галочку в окошке Ключ для меня предоставляется автоматически, затем выберите Авторизация в сети и Шифрование данных и введите Network key (сетевой ключ ), который вы настроили на вашем беспроводном маршрутизаторе.

Шаг 8 Нажмите ОК, затем еще раз ОК, чтобы сохранить ваши настройки.

Теперь проблема устранена. Windows может сразу автоматически регистрировать вас в сети.

Защита беспроводных сетей, WPA: теория и практика (часть пятая)

Использование беспроводных сетей в доменах Windows

Предыдущая статья была посвящена настройке клиентской части WPA шифрования по протоколу EAP-TLS.

В предпоследней статье серии мы рассмотрим вопросы использования EAP-TLS в доменных сетях Windows.

Обращаю внимание, что для понимания нижеследующего материала, читателю необходимо ознакомиться со всеми предыдущими статьями этого цикла.

1. Использование беспроводных сетей в доменах Windows.

И действительно, задумаемся — если клиентский сертификат, на основе которого клиент аутентифицируется на Radius-сервере, хранится в профиле пользователя, доступ к которому операционная система разрешает лишь после того, как клиент аутентифицировался в домене (то есть нажал заветные клавиши ctrl+alt+del и ввел свой логин/пароль), то, как нам быть в случае беспроводного подсоединения к сети? Ведь в этом случае на этапе «ctrl+alt+del», когда мы еще не аутентифицировались в домене, доступа к нашему профилю (в котором и хранится пользовательский сертификат) еще нет. Это не зависит от того, перемещаемый ли профиль (то есть, хранится на домен-контроллере) или локальный (хранится локально, на клиентской рабочей станции).

Другими словами, чтобы аутентифицироваться в домене, нам необходимо иметь доступ к домен-контроллеру. А для этого необходим доступ к сети. Но доступа к сети у нас еще нет, так как для подключения к сети нам необходим пользовательский сертификат. Добраться до которого можно, только после установления сетевого (беспроводного в нашем случае) соединения.

На самом деле выход достаточно прост. В этом случае, необходимо использовать два сертификата.

Один из них — пользовательский, тот, что и обсуждался в предыдущих двух статьях. Он служит для установления беспроводного соединения уже после логина в домен.

«Но как же получить доступ к домену?» — спросите вы. Очень просто — для этого необходимо создать второй цифровой сертификат, для аккаунта компьютера. После окончания загрузки операционной системы Windows (как только процесс дойдет до ctrl+alt+del окошка), система пытается аутентифицироваться в беспроводной сети с использованием сертификата компьютера, если таковой существует.

Если аутентификация с помощью компьютерного сертификата завершится успешно, беспроводное соединение (и доступ к локальной сети) будет установлено. Понятно, что компьютерный сертификат должен быть предварительно установлен в системе, а профиль беспроводного соединения настроен (настройка беспроводного соединения подробно рассматривалась в предыдущей статье).

В результате при попытке пользователя аутентифицироваться в домене, процедура успешно завершится (разумеется, при условии, что такой пользователь в этом домене существует, и пользователь не ошибся с паролем).

После успешной аутентификации операционная система подгрузит пользовательский профиль, найдет там пользовательский сертификат. После этого беспроводное соединение будет установлено заново, уже с использованием найденного в профиле сертификата. Что показательно, при отсутствии такового в профиле (или неправильном, устаревшем и т.д. сертификате), беспроводное соединение не будет восстановлено. То есть пользователя пустит в домен, профиль загрузится (даже в том случае, если он перемещаемый), после чего беспроводная сеть перестанет работать. Соответственно в случае завершения работы пользователя и перемещаемого профиля, в этой ситуации (отсутствие беспроводной сети) профиль не сможет быть загружен обратно на домен-контроллер.

1. Создание сертификата компьютера.

Для начала создадим сертификат компьютера. Он создается абсолютно аналогично пользовательскому сертификату, по уже описанному в третьей части алгоритму.

Называние поля CN сертификата в общем случае может не совпадать с названием рабочей станции, на которой этот сертификат будет установлен. Но в настройках Radius-сервера можно ввести проверку на идентичность этого поля и имени машины. В случае несовпадения — отказать в соединении.

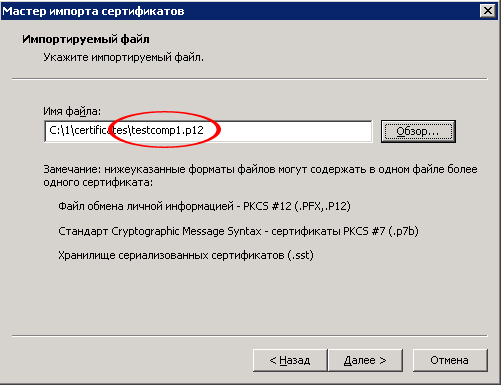

После ввода всех необходимых параметров и отработки скрипта мы получим на выходе файл testcomp1.p12 — его и установим в дальнейшем на нашу рабочую станцию.

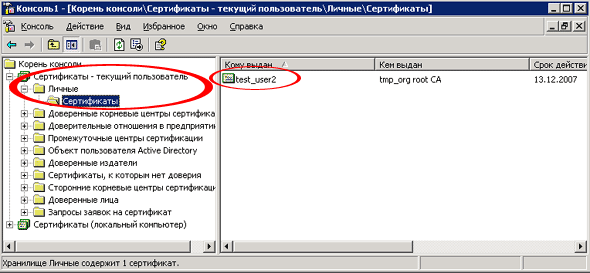

2. Создание сертификата пользователя.

В результате получаем файл test_user2.p12

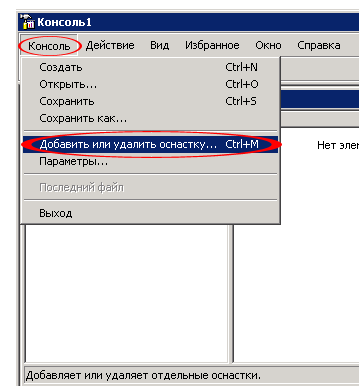

3. Установка сертификатов через MMC

К сожалению, так можно установить только клиентские сертификаты (и корневые). И те и другие будут храниться в профиле пользователя.

Для установки сертификата компьютера, который будет храниться в системном профиле (куда ОС будет иметь доступ даже без наличия сети), необходимо воспользоваться Microsoft Managment Console (MMC).

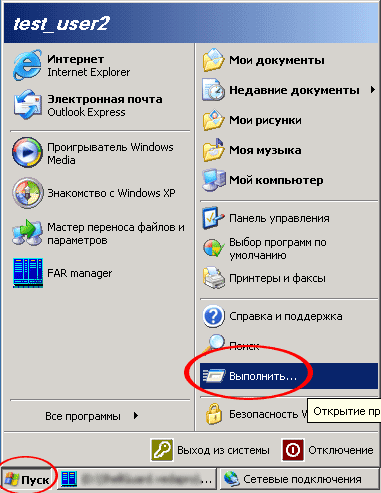

В окне запуска программы пишем «mmc» и жмем клавишу «OK».

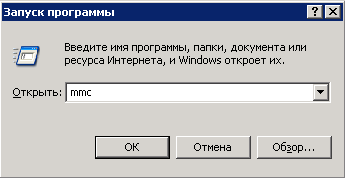

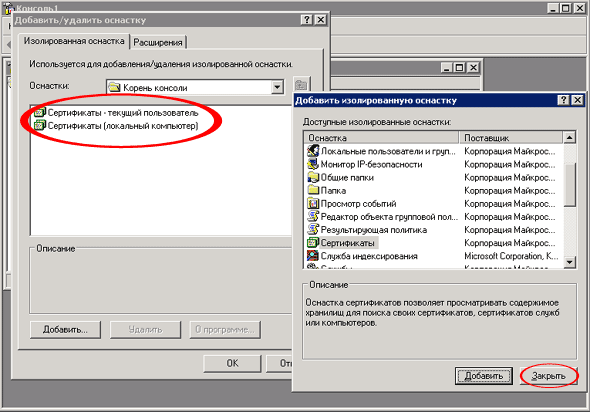

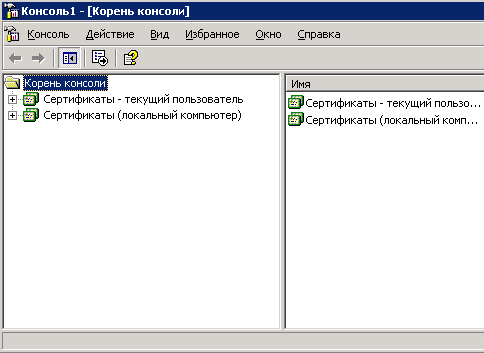

В открывшемся окне консоли необходимо добавить оснастку сертификатов.

Для этого идем в меню «Консоль». И выбираем пункт «Добавить или удалить оснастку».

На закладке «Изолированная оснастка» жмем кнопку «добавить».

В появившемся списке выбираем оснастку «Сертификаты» и жмем кнопку «Добавить».

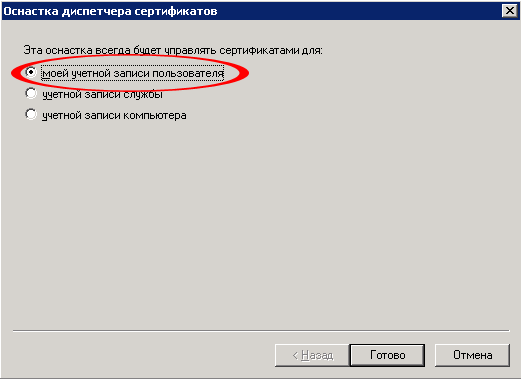

Появляется меню, в котором необходимо выбрать, какими сертификатами мы будем управлять.

Пункт «моей учетной записи пользователя» позволит добавить оснастку управления пользовательскими сертификатами. Именно ими мы и управляли в предыдущей статье с помощью интерфейса IE.

Добавляем пользовательскую оснастку.

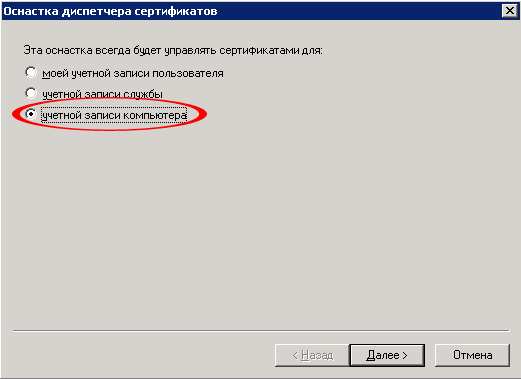

Теперь таким же образом добавляем оснастку для управления сертификатами учетной записи компьютера:

Сертификаты компьютера невозможно добавить напрямую или через IE. Они добавляются только через MMC-консоль.

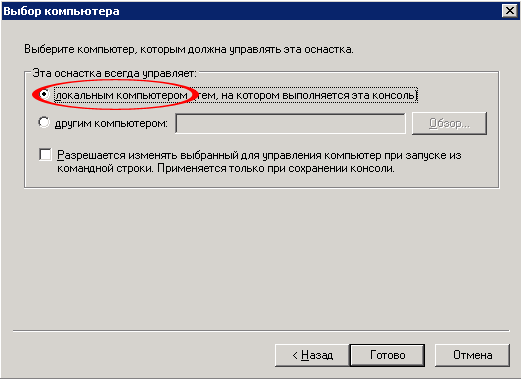

При добавлении оснастки управления сертификатами компьютера, появляется меню, где можно указать, каким именно компьютером мы хотим в данный момент управлять — выбираем «локальным компьютером» (в принципе, администратор домена может удаленно управлять оснастками и на удаленных машинах).

В результате мы добавили две оснастки — для управления сертификатами пользователя и компьютера.

Теперь подробнее рассмотрим, что эти оснастки из себя представляют.

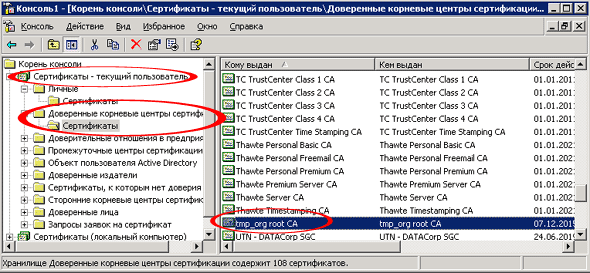

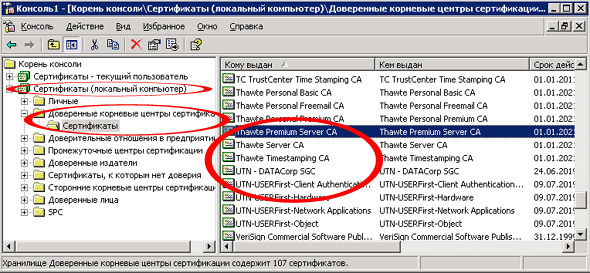

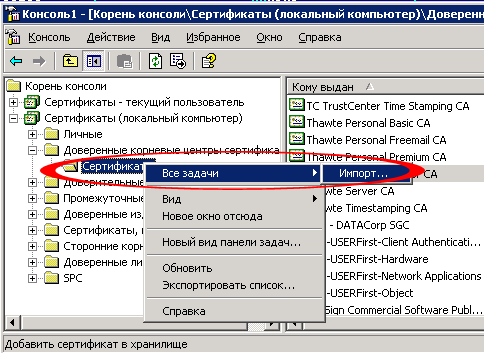

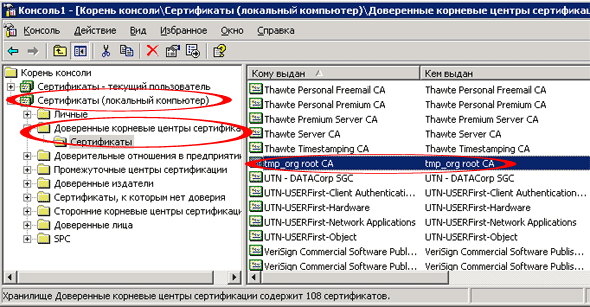

Теперь переходим на оснастку управления сертификатами для локального компьютера:

Раскрываем «Доверенные корневые центры сертификации». В появившемся списке у нас отсутствует сертификат нашего CA-центра «tmp_org root CA».

Необходимо его добавить:

Правой кнопкой мыши жмем на «Сертификаты». В появившемся меню выбираем верхний пункт — «Все задачи». Далее жмем на «Импорт».

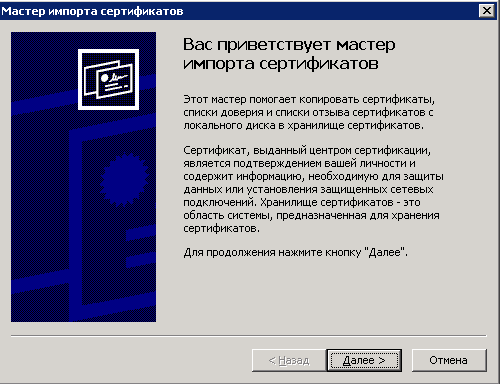

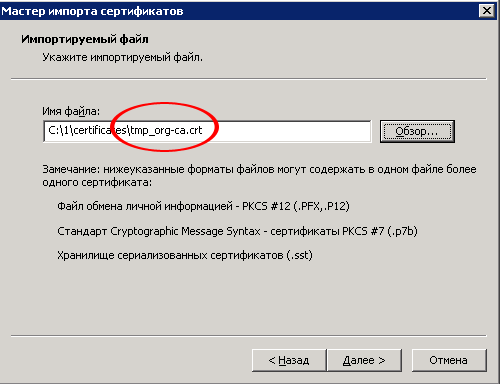

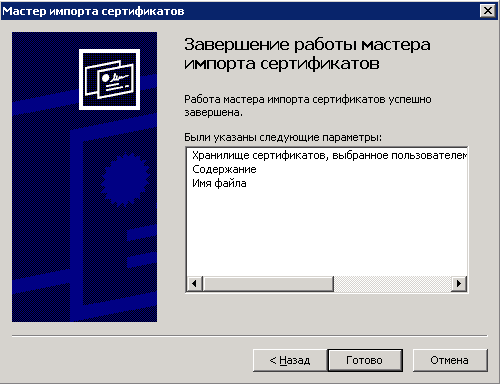

Появляется уже знакомый нам «Мастер импорта». Жмем «Далее».

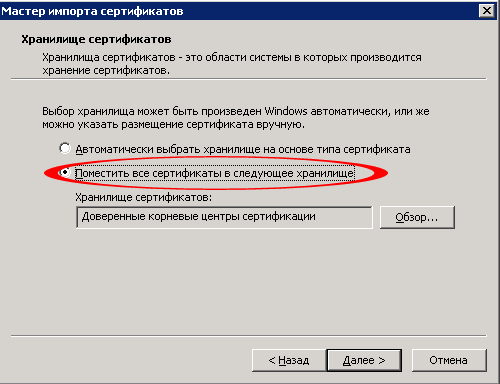

Мастер предлагает выбрать, куда помещать сертификат — выбираем «Поместить в доверенные корневые центры сертификации». И жмем кнопку «Далее».

Мастер завершает свою работу — жмем «Готово».

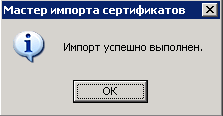

Выскакивающее окошко сообщает, что сертификат успешно установлен.

Теперь корневой сертификат нашего центра CA появился в списке доверенных для компьютерного аккаунта.

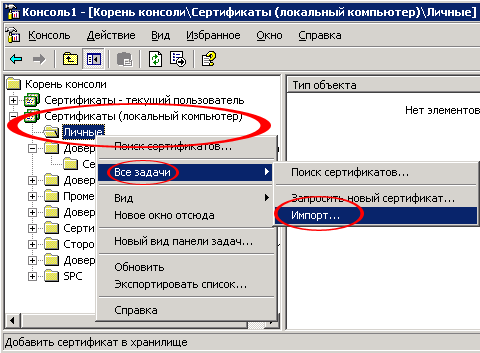

Теперь можно установить и сам сертификат компьютера. Это делается аналогичным образом:

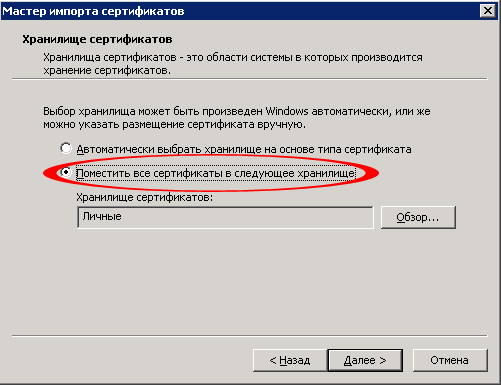

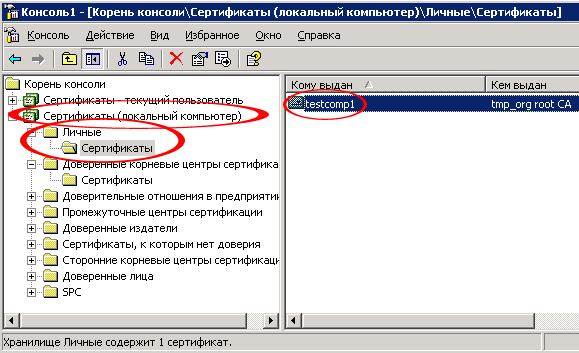

Щелкаем на пункт «Личные» в оснастке сертификатов локального компьютера, выбираем «Все задачи» и жмем на «Импорт».

Выбираем сертификат компьютера (testcomp1.p12) и жмем «Далее».

Система сама разберется, куда помещать сертификат. Но можно и указать, что помещать сертификат необходимо в личное хранилище.

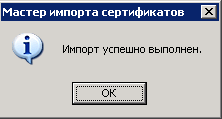

После нажатия на «Далее» система сообщает об успешной установке компьютерного сертификата.

После чего он появится в списке.

В итоге мы установили корневой, пользовательский и компьютерный сертификаты, как для учетной записи компьютера, так и для пользователя.

Осталось лишь настроить профиль беспроводной сети и точку доступа, после чего можно проверять работоспособность полученной системы.

4. Настройка беспроводной сети на клиенте.

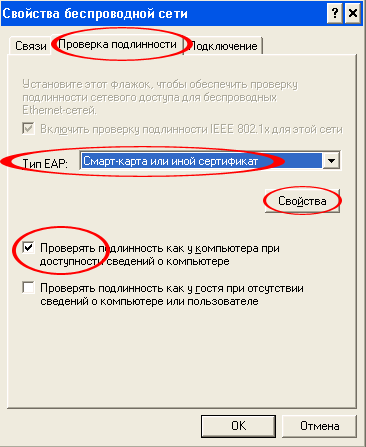

Конфигурирование профиля беспроводной сети клиента ничем не отличается от того алгоритма, что был рассмотрен в четвертой части. Единственное, на что стоит обратить внимание, так это на активированную опцию «проверять подлинность как у компьютера»…

В закладке «Проверка подлинности». Этот пункт как раз и отвечает за возможность аутентификации посредством сертификата компьютера (в нашем случае) при старте системы, еще до загрузки профиля пользователя.

5. Настройка точки доступа

Конфигурация точки доступа полностью аналогична описанной в четвертой части серии.

6. Процесс подключения со стороны RADIUS-сервера

В данном случае нас интересует только процесс подключения с использованием сертификата компьютера, так как подключение с использованием пользовательского сертификата мы уже видели.

После того, как рабочая станция включится и операционная система полностью загрузится (до момента, когда появится ctrl+alt+del экран) нужно подождать еще секунд 20..40. Это время необходимо ОС для обнаружения беспроводной сети — только после этого произойдет попытка подключения к ней.

То есть, если попытаться нажать три заветных клавиши раньше и попробовать аутентифицироваться в домене, у вас, скорее всего, ничего не выйдет.

Хорошо видно, что процесс практически не отличается от аналогичного, где для аутентификации используется клиентский сертификат.

7. Проверка соответствия CN-поля сертификата имени компьютера

Теперь давайте включим проверку соответствия поля CN сертификата и имени компьютера.

CN поле сертификата соответствует «testcomp1». Компьютер тоже называется «testcomp1».

Для активации такой проверки необходимо в конфигурационном файле Radius-а

в секции tls раздела eap

добавить следующую переменную: #—————————————————- # If check_cert_cn is set, the value will # be xlat’ed and checked against the CN # in the client certificate. If the values # do not match, the certificate verification # will fail rejecting the user. # #check_cert_cn = %

После этого необходимо перезапустить Radiusd.

Подсоединиться к беспроводной сети не удалось… Почему? Ведь имя компьютера было testcomp1, CN-поле сертификата содержало то же самое значение… в чем дело?

Так то оно так, но еще в самом начале было отмечено, что Windows передает имя компьютера вместе с префиксом «host/». Разумеется, полученное имя не совпадает с тем, что записано в поле CN сертификата…

Что же делать? Можно в поле CN записывать имя компьютера вместе с префиксом — неплохой вариант. А можно просто отрезать префикс перед проверкой. Это делается следующим образом.

и записываем в его конец следующую конструкцию: #—————————————————- DEFAULT Prefix == «host/» Hint = «EAP», Service-Type = Framed-User, Framed-Protocol = EAP #—————————————————-

Это означает, что если полученное radius-ом имя не подпадет под какие-то другие, явно указанные, фильтры, и будет иметь префикс «host/», то нужно не учитывать префикс в дальнейших проверках и перейти к EAP аутентификации.

Вуаля! Проверка прошла успешно.

Если имя компьютера не совпадет с содержимым CN-поля машинного сертификата, в доступе к беспроводной сети такому компьютеру будет также отказано (по причине несовпадения имени и CN-поля).

Заключение

В этой статье мы научились создавать и использовать сертификаты для учетной записи компьютера. Поэтому беспроводные сети можно использовать и для работы доменных пользователей в сетях Windows.

В следующей, последней статье цикла, будет рассказано, как можно отзывать сертификаты, то есть запрещать их владельцам подключаться к беспроводной сети.

Что такое сертификат для входа в сеть вай фай

Часовой пояс: UTC + 3 часа

windows не удалось обнаружить сертификат для входа в сеть

Зарегистрирован: Чт мар 26, 2009 01:59

Сообщений: 2

Зарегистрирован: Сб мар 21, 2009 15:11

Сообщений: 3

Откуда: Киев

Зарегистрирован: Чт мар 26, 2009 01:59

Сообщений: 2

Зарегистрирован: Вт июл 11, 2006 20:34

Сообщений: 69

Откуда: Москва

Зарегистрирован: Пн авг 18, 2008 21:23

Сообщений: 11

Откуда: калининград

Зарегистрирован: Ср мар 25, 2009 22:27

Сообщений: 22

Откуда: Penza

Зарегистрирован: Вт июн 30, 2009 20:22

Сообщений: 19

Firmware Version : 1.30WW, 2009/07/10 WAN QoS Engine : Active Cable Status : Connected DNS Status : Online Network Status : Established Connection Up Time : 0 Day 1 Hour 10 Min 53 Sec MAC Address : 00:17:31:E2:86:24 IP Address : 94.XXX.44.YYY Subnet Mask : 255.255.255.0 Default Gateway : 94.XXX.44.YYY Primary DNS Server : 204.194.232.200 Secondary DNS Server : 204.194.234.200 Advanced DNS : Enabled LAN IP Address : 192.168.0.1 Subnet Mask : 255.255.255.0 Auto IP Address: 0.0.0.0 Default Gateway : 0.0.0.0 Primary DNS Server : 0.0.0.0 Secondary DNS Server : 0.0.0.0 DHCP Server : Enabled Wireless LAN 802.11 Mode : Mixed 802.11n, 802.11g and 802.11b Channel Width : 20MHz Wi-Fi Protected Setup : Disabled Guest Wi-Fi Protected Setup : Disabled IP Address Name (if any) MAC |

Зарегистрирован: Пн янв 19, 2009 00:50

Сообщений: 14

Откуда: Москва

Часовой пояс: UTC + 3 часа Кто сейчас на форумеСейчас этот форум просматривают: нет зарегистрированных пользователей и гости: 14 Системе windows не удалось обнаружить сертификатКогда вы пытаетесь войти в беспроводную сеть, ваша попытка может завершиться получением сообщения об ошибке следующего содержания: “ Windows не может найти сертификат для вашей регистрации в сети хххх ” Шаг 1 Зайдите в меню Пуск –> Панель управления Шаг 2 Дважды щелкните на Шаг 3 Правой кнопкой мыши щелкните на беспроводное сетевое подключение, затем нажмите Свойства. Шаг 4 Теперь выберите закладку Беспроводные сети и выберите сеть из списка внизу. Нажмите Свойства, выбрав беспроводную сеть, с которой у вас наблюдается проблема. Шаг 5 Перейдите на закладку Авторизация и снимите галочку в окошке Включить авторизацию IEEE 802.1 x для данной сети. Если в этом окошке стоит галочка, то вы будете получать сообщение “не найден сертификат для вашей регистрации в сети”, потому что Windows ищет его, однако ваш беспроводной маршрутизатор не настроен на безопасность с помощью сертификатов. Шаг 6 Зайдите на закладку Подключение и поставьте галочку в окошке Подключиться, когда данная сеть доступна. Шаг 7 Перейдите на закладку Ассоциация и снимите галочку в окошке Ключ для меня предоставляется автоматически, затем выберите Авторизация в сети и Шифрование данных и введите Network key (сетевой ключ ), который вы настроили на вашем беспроводном маршрутизаторе. Шаг 8 Нажмите ОК, затем еще раз ОК, чтобы сохранить ваши настройки. Теперь проблема устранена. Windows может сразу автоматически регистрировать вас в сети. сертификат для входа в сеть wifiАвтор Dent1st задал вопрос в разделе Интернет При подключении Wi-Fi выдает сообщение : системе Windows не удалось обнаружить сертификат для входа в сеть. и получил лучший ответ Ответ от SeRG[гуру] После установки роутера и подключения компьютера через LAN кабель и ноутбука по беспроводной сети Wi-Fi сначала отлично работало, но вдруг на компьютере при подключении к сети WLAN всплывает сообщение: «Системе Windows не удалось обнаружить сертификат для входа в сеть WLAN«. В строке «состояние подключения» написано: «Проверка удостоверения пользователя«. В Windows XP проблемы с «Проверкой удостоверения пользователя» решается так:После того как флажок будет убран и нажата кнопка «Ок» проблема с «Проверкой удостоверения пользователя» исчезнет навсегда.

|

во всплывающем окне.

во всплывающем окне.