что такое антифишинг в антивирусе

Антифишинг, как защита от фишинга, или что это такое в информационной безопасности

Что такое антифишинг

Так как в сфере информационной безопасности понятия фишинг и социальная инженерия трактуются по разному, давайте сразу утвердим термины и их определения, и будем отталкиваться от них в статье.

Социальная инженерия – (в информационной безопасности) обман человека с целью несанкционированного доступа к информации и инфраструктуре организации или частных лиц.

Для чего нужен и как работает антифишинг

Для того, чтобы защитить сотрудников организации (точнее саму организацию) от фишинга, необходимо, как было сказано ранее, использовать 2 аспекта. Разберем их чуть подробнее.

Организационные меры: сюда входят правила, регламенты, обучение и тренировки сотрудников. Сотрудник должен знать, как распознать фишинг, как на него реагировать (включая то, кому сообщать о нем при обнаружении).

Технические меры: антиспам системы, системы противодействия вторжениям, сетевые фильтры, симуляторы фишинга для проверки знаний сотрудников в реальных условиях и точечная настройка систем ИТ-инфраструктуры.

Каждая компания антифишинг меры и программное обеспечение выбирает под свои задачи и риски. Например, в вашей организации сетевым фильтром ограничено посещение сайтов, кроме официальных. Тогда и приоритет в обучении, и симулировании учебных кибератак на распознавании фишинговых ссылок не стоит. Лучше сначала сосредоточиться на, например, векторах с подбрасыванием usb-устройств.

Что такое антифишинг в антивирусе

На сегодняшний день фишинг-атаки — самый популярный у киберпреступников способ кражи личной информации и финансовых средств. Фишинг-атаки —это самое настоящее преступление XXI века.

Сотрудники в компании сталкиваются с вирусными атаками и кибермошенничеством в сети и могут стать жертвами преступников. Это могут быть пришедшие на почтовый ящик письма от якобы сотрудников компании, от некоего турагентства о горячих путевках в Турцию, комментарий к посту в соцсетях, содержащий ссылку, переводящую на фишинговую страницу, скидки в магазинах в предпраздничные дни, реклама фишингового сайта в интернете, письмо в электронной почте о недоставленных сообщениях, телефонные звонки и SMS-сообщения. Что общего между всеми этими способами фишинговых кибератак? Их общая цель: обманным путем заполучить конфиденциальные данные сотрудников компаний: их учетные данные, документацию, отчеты, программное обеспечение компаний, базы данных, и использовать их в преступных целях, нанося этим финансовый и репутационный ущерб компании.

На сегодняшний день отмечается тенденция к значительному росту количества фишинговых атак именно на предприятия малого и среднего бизнеса. Почему под прицелом хакеров оказываются именно эти сегменты бизнеса? Малый и средний бизнес в данном отношении наименее защищены потому что, в большинстве своем, не применяют какие-либо превентивные меры для защиты своей организации от кибератак и для повышения уровня киберграмотности работников. Из-за этого количество успешных фишинговых атак на предприятия малого и среднего сегмента бизнеса увеличивается. Учитывая это, вполне закономерно, что малые предприятия испытывают максимальную тяжесть таких атак и особую опасность для них представляют атаки при помощи вирусов-шифровальщиков.

Все помнят вирус Petya 2017, при помощи которого злоумышленники атаковали предприятия во многих странах мира? Это вирус-шифровальщик — зловредная программа, которая при попадании на ПК пользователя или смартфон, шифрует важные файлы: документы, таблицы, изображения, видеофайлы, pdf документы. Главная проблема столкновения с такими вирусами состоит в невозможности расшифровать файлы самостоятельно, так как распространители вирусов-шифровальщиков используют сложные схемы шифрования и полностью удаляют исходные файлы, а за «восстановление» доступа к файлам требуют деньги. Очень часто вирус, попав на один ПК компании, поражает и другие через локальную сеть предприятия. Его можно «подхватить» очень просто. Чаще всего это происходит через почтовые вложения в письмах, замаскированных под знакомого пользователю адресата, письмо от банка и т.д. В письме содержится пугающая или способная заинтересовать информация, где содержится просьба оплатить счет или произвести бухгалтерскую сверку, перейти по ссылке или установить некоторое ПО. Заполучив таким путем доступ к информации предприятий малого и среднего бизнеса, мошенники могут использовать его, к примеру, чтобы проникнуть в сеть к крупным компаниям, котрагентами, которого является атакованное предприятие малого и среднего бизнеса.

В случае успешной кибератаки, наихудшее последствие для малого и среднего бизнеса: потеря данных, средств со счетов и репутации, что в подавляющем большинстве случаев приводит к закрытию компании. Поэтому предприятиям малого и среднего бизнеса следует серьезнее относиться к защите своей личной информации и не только знать врага в лицо, но и уметь правильно защищаться, дабы не попасться в его лапы.

В случае адресного фишинга злоумышленник сначала собирает информацию о цели и в зависимости от цели атаки это может быть: адрес электронной почты, имена коллег, знакомых, партнеров, увлечения, цели, покупки в интернет—магазинах и т.д. После этого, на основе полученных данных, мошенник готовит фишинговое письмо или поддельный сайт. В тексте составленного сообщения может создаваться ощущение срочности и убеждения, чтобы заставить жертву выполнить необходимые действия. Сотрудник компании через корпоративную почту открывает полученное фишинговое письмо.В письме он может прочитать рекламный текст или сообщение от службы поддержки, банка, составленный таким образом, чтобы сотрудник перешел на фейковый сайт, открыл вложение или сделал ещё что-то, что необходимо злоумышленнику. В тексте такого письма может предлагаться что угодно. Атака считается успешной, если жертва выполнила то, что требовалось в письме. Идя на поводу у мошенника, сотрудник может нанести ущерб компании. Это выражается в краже конфиденциальных данных компании: документы, данные учетных записей, базы данных, кража интеллектуальной собственности.

В случае клонового и мобильного фишинга подготовительный этап несколько отличается как от адресного фишинга, так и между этими двумя вариантами. Клоновый фишинг не имеет направленности на определенную жертву. Он направлен на широкую аудиторию пользователей. Суть состоит в том, что злоумышленники берут за основу реальное письмо известной компании, банка и т.д., заменяют в нем оригинальные ссылки на ложные, которые переводят на ложный сайт или содержат вредоносное ПО.

Мобильный фишинг, в свою очередь, может быть направлен как на широкую аудиторию, так и на определенного сотрудника компании. Вам когда-нибудь звонили с неизвестного номера, представляясь сотрудниками банка или госслужб, сообщая что у вас не погашен кредит или вы нарушили правила ПДД, но у вас нет машины и кредит вы не брали? Если такой случай был ―это попытка фишинговой атаки. SMS-фишинг —это злобный брат-близнец телефонного фишинга, который осуществляет те же действия, что и телефонный фишинг, но с помощью смс-сообщений, добавляя к ним вредоносные ссылки.

При использовании фарминга злоумышленники готовят поддельный сайт, неотличимый от оригинала, на который через редирект перенаправляют пользователя.

Если вы когда-то сталкивались с тем, что после авторизации в онлайн-банке вам приходило уведомление о том, что ваш счет скомпрометирован, а его состояние равнялось нулю, то вы стали жертвой фарминга.

Поэтому, чтобы избежать вышеописанных случаев, необходимо улучшить антифишинговую защиту компаний, повысив уровень знаний в сфере информационной безопасности сотрудников предприятий разных сегментов бизнеса.

Антифишинг — это программы защиты от фишинга.

Различают следующие виды антифишинга:

Защита от фишинга и вредоносных программ проверяет сайты, которые вы посещаете, помогает определить поддельный сайт или нет и наличие на нем вирусного ПО. Так же при загрузке какого-либо файла с поддельного сайта, браузер ее отменяет. После этого он спрашивает пользователя хочет ли он загрузить подозрительный файл.

Также перед установкой любой программы, если она издана неизвестным лицом или источником, операционная система спрашивает у пользователя хочет ли он установить данную программу. Чтобы исключить риск вышеописанных ситуаций сотрудников компании необходимо рассказывать основы антифишинга,обучая их на специализированных платформах.

В мире существует множество платформ для обучения сотрудников информационной безопасности. На них можно обучить кибербезопасности персонал компании. Это позволит минимизировать риск незаконной кражи конфиденциальной информации и финансовых средств, нарушения работы IT-инфраструктуры и минимизировать ущерб репутации компании.

Общие возможности платформ:

Необходимый элемент программы — отработка приобретенных навыков. Она проходит в «боевых условиях» — на рабочем месте в почтовой системе, установленной на предприятии. Для реализации данной системы обучения в рамках компании нужно предварительно подготовить инфраструктуру.

Далее необходимо настроить получение отчета о небезопасных действиях сотрудников. Суть состоит в том, чтобы отслеживать, какие пользователи открыли письмо и перешли по вредоносной ссылке, а какие открыли вложение. Важно отслеживать действия пользователей, которые необходимы мошенникам при отправке вредоносных вложений.

После реализации технической части, необходимо организовать правильное наполнение контентом шаблонов писем. Администраторы системы отслеживают примеры цифровых атак и моделируют тренировочные атаки в соответствии с реальными примерами. В данном случае, учебная среда будет приближена к реальности.

Подводя итоги, для каждой компании необходимо иметь свою антифишинговую систему и повышать киберграмотность своих сотрудников. Это позволит в будущем исключить потерю информации, финансовый и репутационный ущерб компаний.

Как бороться с фишингом при помощи технических средств

Для защиты от фишинговых атак можно использовать как встроенные инструменты браузеров и почтовых серверов, так и наложенные средства от сторонних вендоров. Насколько эффективны такие решения по сравнению с обучением пользователей и нужно ли покупать дополнительную систему для борьбы с фишингом — разбираемся вместе с экспертами в студии прямого эфира AM Live.

Введение

Фишинг является отправной точкой значительного числа кибератак. Посылая вредоносные сообщения или создавая сайт-клон, злоумышленники используют психологические приёмы и средства социальной инженерии, поэтому защита от таких кампаний является непростой задачей для специалистов в сфере информационной безопасности. Мы решили разобраться в том, насколько эффективны технические средства защиты от фишинга, стоит ли использовать наложенные решения в этой сфере или же разумно ограничиться встроенными элементами безопасности браузеров и почтовых сервисов. В рамках очередного эфира онлайн-конференции AM Live, состоявшегося 13 апреля, мы собрали представителей тех компаний, которые производят специализированные решения для защиты от фишинга и оказывают услуги по предотвращению этого типа атак.

В дискуссии приняли участие:

Модерировал дискуссию Алексей Лукацкий, бизнес-консультант по безопасности компании Cisco.

Что такое фишинг

По традиции, в начале прямого эфира ведущий предложил экспертам определиться с базовыми понятиями и рассказать зрителям о том, что называют фишингом и чем этот тип атак отличается от других киберугроз.

Михаил Кондрашин:

— Изначально понятие «фишинг» предполагало очень узкую трактовку и относилось к письмам, которые заманивали жертву на подложный сайт. Однако позднее значение этого термина было существенно расширено: теперь фишингом называют любое вредоносное письмо. Современные средства защиты не позволяют злоумышленнику легко подключиться к какому-либо ценному ресурсу внутри корпоративной сети, фишинг — это попытка спровоцировать определённые действия пользователя, которые станут отправной точкой кибератаки.

Алексей Белоглазов:

— Фишингом можно назвать любую мошенническую схему, которая предполагает прямую коммуникацию между злоумышленником и сотрудником организации или домашним пользователем. Для этого могут использоваться как электронные средства связи — email, мессенджеры, — так и «аналоговые», например звонок по телефону.

Александр Калинин:

— Говоря о фишинге, я бы не акцентировал внимание исключительно на электронной почте. Большую часть фишинговых ссылок наши клиенты получают через рекламу в интернете, мессенджеры и SMS-сообщения.

Сергей Кузнецов:

— Можно вспомнить о фишинге при помощи физических носителей. Примером такой атаки может являться флеш-накопитель, при помощи которого в 2010 году удалось остановить иранскую ядерную программу.

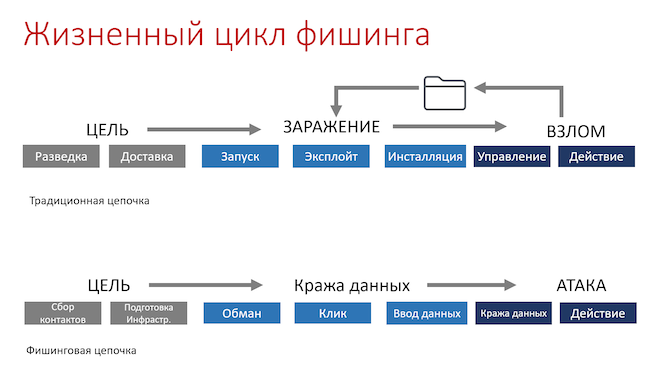

Рисунок 1. Жизненный цикл фишинга

Эксперты отметили, что компании весьма редко занимаются проактивным поиском фишинговых угроз, поскольку это — сложный процесс, требующий значительных ресурсов. Превентивная защита от фишинга включает в себя обнаружение вредоносных сайтов, которые могут быть использованы при атаке на конкретную организацию, мониторинг соцсетей с целью выявления публикаций содержащих информацию о сотрудниках, и другие меры. Как подчеркнули наши спикеры, компаниям неэффективно заниматься такой деятельностью самостоятельно: для этого есть специализированные решения.

Фишинг начинается гораздо раньше, чем жертва напрямую сталкивается с ним. Поэтому в зависимости от своих возможностей и ресурсов компании могут либо заказывать услугу мониторинга индикаторов возможной атаки, либо самостоятельно анализировать внешнее окружение в поисках потенциальных угроз.

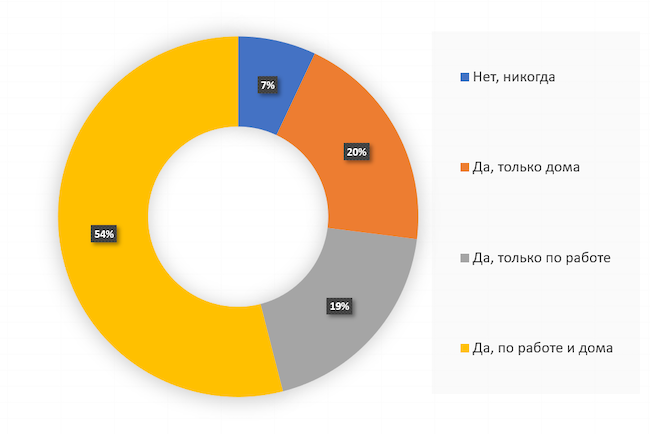

Чтобы дополнить мнение экспертов, мы спросили зрителей прямого эфира о том, сталкивались ли они с фишингом. Более половины опрошенных — 54 % — рассказали, что встречались с этим видом вредоносной активности как дома, так и в процессе рабочей деятельности. Ещё 20 % респондентов сталкивались с фишингом только дома, а 19 % — только на работе. Никогда не встречались с фишингом всего 7 % зрителей прямого эфира.

Рисунок 2. Сталкивались ли вы когда-нибудь с фишингом?

Каналы распространения фишинга

Как начинается фишинговая атака и какие средства коммуникации чаще всего используют злоумышленники для доставки подложных ссылок? Об этом спикеры AM Live поговорили в следующем блоке онлайн-конференции.

Как отметил Алексей Белоглазов, по статистике более 80 % фишинговых атак начинаются с электронной почты, однако это — тот канал, который легче всего выявить. Другие векторы нападения отслеживать гораздо сложнее, поэтому складывается впечатление, что основная масса атак строится вокруг электронной почты.

Львиная доля фишинговых атак ведётся через электронную почту просто потому, что у большинства организаций электронная почта есть — такое мнение высказал Михаил Кондрашин. Как отметил эксперт, корпоративная электронная почта защищена не идеально и у злоумышленников есть бесконечное количество попыток для того, чтобы обойти антиспам-защиту.

Спикеры уточнили, что в случае массовых атак электронная почта действительно является основным каналом доставки вредоносного контента. Однако в случае целевого нападения нередко используются другие способы взаимодействия с сотрудниками компании. При этом таргетированные фишинговые атаки не очень распространены из-за сложности их подготовки, как пояснил Сергей Кузнецов. Массовый фишинг также использует некоторый таргетинг, например проверяет регион, к которому принадлежит устройство, до начала атаки.

Александр Калинин привёл пример массовых фишинговых атак, ориентированных только на мобильные устройства. Таким образом злоумышленники пытаются увеличить время обнаружения кампании и повысить её эффективность. Что же касается ущерба, который может нанести фишинговая атака, то он колеблется от тысяч рублей в случае с частными лицами до миллионов, если целью злоумышленников является организация. Эксперты отметили, что зачастую методы массовых и направленных фишинговых атак не отличаются, однако даже ориентированные на большое число мелких жертв злоумышленники используют профилирование целей, чтобы повысить конверсию вредоносной кампании.

Несмотря на превалирование электронной почты как основного канала фишинга, киберпреступники также способны использовать мессенджеры, блоги, официальные аккаунты в соцсетях и другие варианты взаимодействия с целевыми пользователями. Так, многие интернет-провайдеры строят свое общение с клиентами на основе Viber или WhatsApp, а получивший доступ к корпоративному аккаунту злоумышленник может использовать Teams, чтобы рассылать подложные сообщения.

Методы защиты от фишинга

Почтовые серверы и клиенты, а также браузеры имеют встроенные средства защиты от фишинга. Достаточно ли этих инструментов, чтобы защититься от атаки? Так ли нужны наложенные решения? Эти и другие вопросы Алексей Лукацкий предложил обсудить в следующей части дискуссии.

Как пояснили эксперты в студии, встроенные средства безопасности почтовых сервисов и браузеров предоставляют базовый уровень защиты, который злоумышленники способны обойти, поскольку имеют возможность протестировать соответствующие механизмы до начала атаки. Наложенные средства реализуют более сложные алгоритмы, которые также могут быть изучены киберпреступниками, однако это существенно увеличит стоимость атаки — ведь нападающим придётся приобрести соответствующие решения для проверки и тестирования. Далеко не во всех случаях злоумышленники пойдут на такой шаг; так образуется «окно безопасности», где наложенные средства будут обеспечивать эффективную защиту.

По мнению спикеров, современное решение для защиты электронной почты должно обладать следующими свойствами:

Эксперты AM Live отметили, что машинное обучение используется в антифишинговых системах для сравнения страниц сайтов, а также определения подозрительных доменных имён. Эти действия нельзя автоматизировать при помощи сигнатур или статистических методов, однако искусственный интеллект хорошо справляется с этой задачей. Кроме того, при помощи машинного обучения можно анализировать действия пользователя, которые он пытается совершить после получения сообщения, и таким образом пресечь развитие атаки.

В качестве основы для машинного обучения разумно использовать поставляемую вендором базу, поскольку собственных данных организации может быть недостаточно — ведь они быстро устаревают. При этом специалист по информационной безопасности может дополнять её, а также вручную корректировать решения искусственного интеллекта для более точной настройки правил.

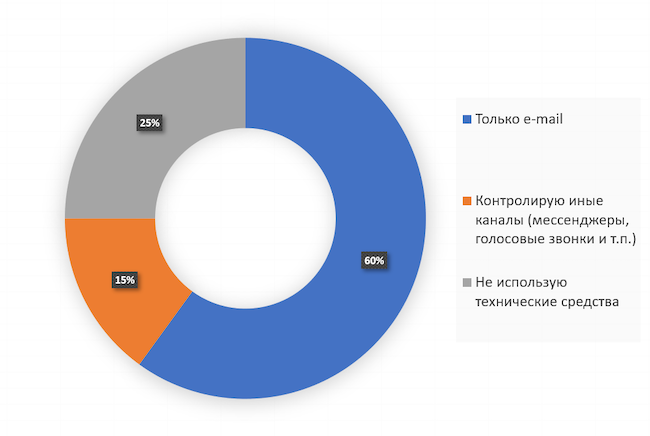

Зрители прямого эфира AM Live в своих компаниях чаще всего контролируют только канал доставки электронной почты. Об этом в ходе опроса рассказали 60 % респондентов. Ещё 15 % опрошенных защищают другие каналы, такие как мессенджеры или голосовые звонки, а 25 % наших зрителей вообще не используют технические средства защиты от фишинга.

Рисунок 3. Какие каналы доставки фишинга вы контролируете техническими средствами?

Дополнительно мы поинтересовались тем, настроены ли у зрителей встроенные механизмы защиты от фишинга в почте и браузерах. Как оказалось, у 36 % респондентов встроенная защита настроена только на почтовых серверах и клиентах, а у 8 % — только в браузерах. Защищают и почту и браузеры 30 % участников опроса, а у 26 % зрителей AM Live встроенные средства безопасности не настроены вообще.

Рисунок 4. Настроены ли у вас встроенные механизмы защиты от фишинга в почте и браузерах?

Защита от веб-фишинга

Следующий блок вопросов, который обсудили участники онлайн-конференции, касался борьбы с сайтами-клонами, используемыми фишерами. Какая стратегия в отношении перехода по ссылке из сообщения или письма (не обязательно вредоносного) должна применяться? Нужно ли по умолчанию блокировать или ограничивать все переходы на внешние ресурсы или же, наоборот, разрешать их? Какие средства существуют для выявления фишинговых сайтов, копирующих ресурсы компании и нацеленных на обман её сотрудников? Как бороться с сайтами-однодневками? Об этом модератор предложил поговорить спикерам AM Live.

Как отметили гости студии, стратегия тотальных запретов может быть вполне эффективной, однако она губительно сказывается на бизнес-процессах компании. Использовать её в полной мере в условиях реальной работы организации очень трудно. Один из компромиссных вариантов — разрешить пользователям доступ к сайтам определённой категории, что также помогает бороться и с сайтами-однодневками.

Во многих компаниях существует практика предоставления рядовым сотрудникам доступа на основе ограниченного списка доверенных ресурсов. Однако проблема состоит в том, что главные цели фишинговых атак — сотрудники маркетинговой службы и отдела продаж, финансисты, руководители компаний — обычно обладают более широкими привилегиями, необходимыми им для работы.

Для борьбы с сайтами-клонами можно применять следующую стратегию:

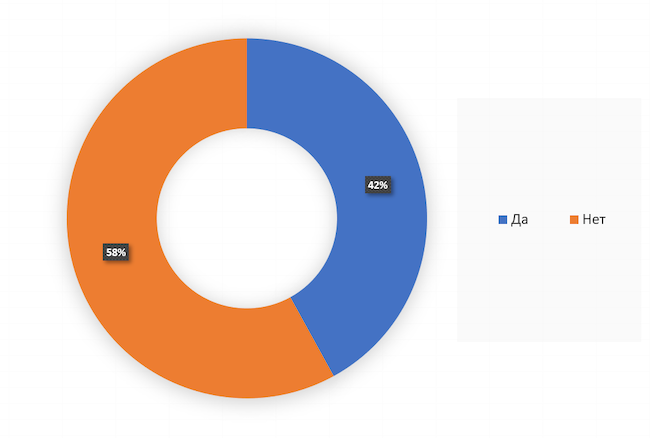

Как показали результаты опроса, 58 % зрителей конференции AM Live не предпринимают действий для борьбы с сайтами-клонами и иными фишинговыми ресурсами. Ведут такую работу 42 % опрошенных.

Рисунок 5. Боретесь ли вы с сайтами-клонами и иными фишинговыми интернет-ресурсами?

Нужны ли внешние источники данных для борьбы с фишингом

В заключение беседы эксперты высказали свои мнения о практике использования сторонних потоков данных (фидов) для обогащения систем противодействия фишингу. Как отметили спикеры, сведения от агрегаторов могут принести пользу, однако эффективность такой информации применительно к фишингу невысока, поскольку она очень быстро устаревает. Следует также учитывать, что добавление большого количества индикаторов атаки может привести к росту числа ложных срабатываний.

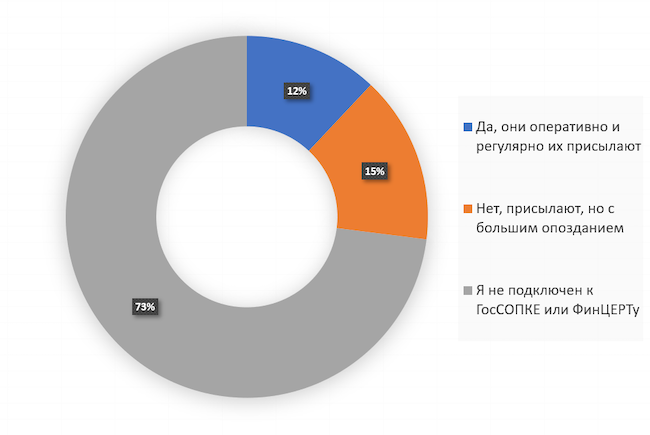

Ряд организаций обязан использовать фиды поставляемые ГосСОПКА и ФинЦЕРТ; в некоторых случаях эти данные могут помочь защититься от фишинговой атаки, однако эффективность тех сведений, которые содержатся в обновлениях специализированных продуктов, конечно, выше.

Среди наших зрителей только 12 % имеют позитивный опыт использования индикаторов фишинга, поставляемых ГосСОПКА и ФинЦЕРТ. Примерно столько же (15 %) участников проведённого нами опроса считают, что обновления этих баз появляются с большим опозданием. Не используют эти источники для борьбы с фишингом 73 % респондентов.

Рисунок 6. У вас есть позитивный опыт получения и использования фидов от ГосСОПКА или ФинЦЕРТ с индикаторами фишинга?

Выводы

Как показала дискуссия, защита от фишинга не должна ограничиваться только встроенными в браузер или почтовый клиент инструментами. Такие средства обеспечивают лишь базовый уровень защиты и чаще всего бессильны против направленных угроз. При этом наложенные решения также не гарантируют полной блокировки всех вредоносных сообщений. Корпоративным пользователям следует уделить внимание внешним ресурсам, которые могут использовать их бренд в качестве приманки, а также подложным сайтам, нацеленным на сотрудников компании.

В любом случае борьба с фишингом требует комплексного подхода, включающего в себя комбинацию технических инструментов (встроенных и наложенных), а также организационные мероприятия — обучение персонала, регламенты, действия по защите бренда в интернете.

Цикл онлайн-конференций AM Live продолжается; вас ждёт ряд прямых эфиров, в ходе которых ведущие эксперты отрасли примут участие в дискуссиях по наиболее актуальным вопросам, связанным с информационной безопасностью. Для того чтобы не пропускать новых выпусков и иметь возможность задать вопросы спикерам, подпишитесь на наш YouTube-канал и включите уведомления о новых публикациях. До встречи в прямом эфире!