что такое сигнатура ips

Что такое сигнатура ips

Система предотвращения вторжений (IPS)

В рамках данной статьи мы рассмотрим систему предотвращения вторжений (IPS) и научимся настраивать ее на FortiGate. Как уже говорилось ранее, IPS использует базы сигнатур для обнаружения известных атак, а также протокольные декодеры для обнаружения сетевых проблем и аномалий.

Что такое протокольные декодеры?

Разберемся с протокольными декодерами чуть подробнее. Они анализирует каждый пакет в соответствии со спецификациями протокола. Некоторым декодерам требуется конкретный номера порта (определяется в командной строке), но обычно он определяется автоматически. Если трафик не соответствует спецификации, например, отправляет неверные команды, декодер протокола обнаружит ошибку.

Понятие и типы баз сигнатур

Теперь поговорим о пополнении базы сигнатур и обновлении механизма IPS. По умолчанию начальный набор сигнатур IPS включен в каждую версию встроенного ПО FortiGate. Данные базы обновляются с помощью службы FortiGuard. Обновление доступно в том случае, если активна лицензия на FortiGuard Services. В таком случае система IPS остается эффективной против новых угроз. Однако, если лицензия не активна, базы IPS продолжают работать, но не обновляются. Сигнатуры IPS обновляются регулярно. Сам же механизм IPS обновляется реже.

Базы сигнатур делятся на обычные и расширенные. Обычные базы сигнатур содержат информацию об общих атаках, в таком случае ложные срабатывания бывают очень редко, или их не бывает вообще. Расширенные базы содержат сигнатуры атак, которые могут оказывать значительное влияние на производительность, а также тех атак, которые нельзя заблокировать из-за их особого строения. Расширенные базы могут не поддерживаться FortiGate с малыми объемами памяти, однако в тех случаях, когда требуется обеспечить высокую безопасности сети, рекомендуется использовать именно эту базу сигнатур.

Для того, чтобы настроить IPS в FortiGate, необходимо перейти в меню Security Profiles → Intrusion Prevention System. Переход в меню создания нового профиля аналогично примеру, рассмотренному в статье по профилям безопасности.

Существует два способа добавления сигнатур IPS к вашему профилю. Первый способ — добавление сигнатур индивидуально. Второй же — с помощью определенных фильтров. Этим способом можно выбрать сразу несколько сигнатур, совпадающих по определенным свойствам.

В поле IPS Signatures выбрана одна сигнатура и поставлено действие — block (см. рис. 1). В поле IPS Filters выбран уже фильтр — ОС Linux. Это значит, что теперь профиль безопасности AgainstLinux содержит сигнатуры, обнаруживающие атаки на ОС Linux.

Рисунок 1. Пример добавления сигнатур.

Так же присутствует возможность добавлять Rate Based сигнатуры для определенного трафика, для того, чтобы блокировать его, если объем этого трафика превышает допустимый за определенный период времени. Вы можете изменить время и объем, которые изначально установлены по умолчанию.

Когда движок IPS сравнивает трафик с сигнатурами, порядок расположения сигнатур в каждом фильтре имеет значение. Это действие аналогично проверке политик брандмауэра. То есть сначала сравниваются сигнатуры, находящиеся в начале списка. И если обнаружено совпадение, проверка дальше не производится. Таким образом, необходимо более подходящие сигнатуры располагать в начале списка. Необходимо так же избегать большого количества групп сигнатур в каждом фильтре, а также большого количества фильтров — это уменьшит производительность.

В случае ложного срабатывания сигнатуры вы можете изменить действие на Monitor. Так, трафик, соответствующий данной сигнатуре, будет проходить, но вы сможете отслеживать события, связанные с ним.

Иногда необходимо исключить срабатывание определенных сигнатур на IP адреса некоторых источников или приемников. Это помогает решать проблемы с ложными срабатываниями сигнатур. Настраивать исключения необходимо для каждой сигнатуры индивидуально. Каждая сигнатура может иметь несколько исключений. Чтобы добавить исключение, необходимо выделить требуемую сигнатуру и нажать на кнопку Edit IP Exemption.

После выбора фильтров или сигнатур, необходимо выбрать действие, которое будет применяться над ними. Щелкните правой кнопкой мыши на выбранный фильтр/сигнатуру и выберите действие:

• Pass — пропустить трафик до пункта назначения;

• Monitor — пропустить трафик до пункта назначения и регистрировать его активность;

• Block — отбрасывание трафика;

• Reset — генерация пакета TCP RST при обнаружении сигнатуры;

• Quarantine — помещает IP адрес атакующего в карантин на определенное время. Время может быть выставлено любое, на ваше усмотрение;

• Packet Logging — позволяет сохранять копии пакетов, которые совпали с сигнатурами, для их последующего анализа.

После того, как профиль IPS настроен, необходимо применить его к нужной политике. Делается это так же, как мы применяли профиль антивируса в статье про профили безопасности, только вместо поля Antivirus — поле IPS.

Общие понятия о системах обнаружения и предотвращения вторжений

И снова здравствуйте. В преддверии старта курса «Реверс-инжиниринг» решили поделиться с вами небольшой статьей по информационной безопасности, которая хоть и имеет довольно косвенное отношение к реверс-инжинирингу, но для многих может стать полезным материалом.

Глобальный рынок продуктов информационной безопасности развивается под воздействием быстро растущего многообразия сложных и комплексных угроз, что приводит к непосредственному влиянию на бизнес, и становятся востребованными не только для крупных и средних, но и для малых организаций. В настоящее время ситуация обстоит таким образом, когда традиционные средства защиты, такие как межсетевой экран и антивирус, не способны обеспечить надлежащий уровень защиты внутренней сети организации, ведь вредоносное программное обеспечение может «замаскироваться» и отправлять пакеты, которые с точки зрения межсетевого экрана выглядят полностью легитимными. Существует множество коммерческих решений, способных обеспечить надлежащий уровень защиты внутренней сети организации, однако сегодня мы остановимся на таком классе решений, как системы обнаружения вторжений и системы предотвращения вторжений. В англоязычной литературе это Intrusion Detection Systems (IDS) и Intrusion Prevention Systems (IPS).

Различия между ними заключаются лишь в том, что одна может автоматически блокировать атаки, а другая просто предупреждает об этом.

Решения данного класса бывают как коммерческими (проприетарными), так и с открытым исходным кодом, и в умелых руках могут стать отличным дополнением к общей системе защиты организации. Данный класс средств защиты относится к методу отслеживания несанкционированных попыток получения доступа к защищаемым ресурсам организации, называемый мониторингом управления доступом. Он нацелен на выявление и регистрацию недостатков в безопасности внутренней инфраструктуры – сетевые атаки, попытки несанкционированного доступа или повышения привилегий, работа вредоносного программного обеспечения и т.д. Таким образом, по сравнению с межсетевым экраном, контролирующим только параметры сессии, IDS и IPS анализируют передаваемые внутренние потоки данных, находя в них последовательности битов, которые могут представлять из себя вредоносные действия или события. Помимо этого, они могут осуществлять мониторинг системных журналов и других файлов регистрации деятельности пользователей.

Но обо всем по порядку. Итак, IDS – система обнаружения вторжений, предназначенная для регистрации подозрительных действий в сети, и уведомляет о них ответственного за информационную безопасность сотрудника с помощью передачи сообщения на консоль управления, отправки электронного письма, SMS-сообщения на мобильный телефон и т.п.

Традиционная IDS состоит из сенсоров, которые просматривают сетевой трафик или журналы и передают анализаторам, анализаторы ищут в полученных данных вредоносный характер и в случае успешного обнаружения – отправляет результаты в административный интерфейс. В зависимости от места расположения IDS делятся на сетевые (network-based IDS, NIDS) и хостовые (host-based, HIDS). По названию понятно, что одна отслеживает весь сетевой трафик того сегмента, где она установлена, а другая в пределах единственного компьютера. Для более понятной классификации IDS необходимо выделить еще два подмножества, которые делятся по типу анализируемого трафика: IDS, основанная на протоколе (Protocol-based IDS, PIDS), которая анализирует коммуникационные протоколы со связанными системами или пользователями, а также IDS, основанная на прикладных протоколах (Application Protocol-based IDS, APIDS), предназначенная для анализа данных, передаваемых с использованием специфичных для определенных приложений протоколов.

Естественно, вредоносную активность в анализируемом трафике обнаружить можно разными способами. Поэтому в IDS существуют следующие характеристики, отличающие друг от друга различные типы технологий IDS и описать их можно следующим образом:

Глобально IPS можно разделить на те, которые анализируют трафик и сравнивают с известными сигнатурами и те, которые на основе анализа протоколов ищут нелегитимный трафик, основываясь на базе знаний о найденных ранее уязвимостях. За счет второго класса обеспечивается защита от неизвестного типа атак. Что касается методов реагирования на атаки, то их накопилось большое количество, но из основных можно выделить следующие: блокирование соединения с помощью TCP-пакета с RST-флагом или посредством межсетевого экрана, перенастройка коммуникационного оборудования, а также блокирование записей пользователей или конкретного хоста в инфраструктуре.

В конечном итоге, наиболее эффективной идеей защиты инфраструктуры является совместное использование средств IDS и IPS в одном продукте – межсетевом экране, который с помощью глубокого анализа сетевых пакетов, обнаруживает атаки и блокирует их. Стоит отметить, что речь идет только об одном рубеже защиты, который, как правило, расположен за межсетевым экраном. И чтобы добиться комплексной защиты сети, необходимо использовать весь арсенал средств защиты, например UTM (Unified Threat Management) – совместно работающие межсетевой экран, VPN, IPS, антивирус, средства фильтрации и средства антиспама.

Столкнувшись с рядом архитектурных проблем, следующим витком развития подобных систем у мировых вендоров стал межсетевой экран нового поколения (NGFW, Next Generation Firewall), который выигрывает за счет параллельного анализа одного и того же трафика всеми средствами защиты, разбора трафика для проверки антивирусом в памяти, а не после того, как он сохранится на жесткий диск, а также за счет анализа протоколов 7 уровня OSI, который позволяет анализировать работу конкретных приложений.

Курс молодого бойца: защищаемся маршрутизатором. Продолжение: IPS

Система предотвращения вторжений (Intrusion Prevention System, IPS).

Вообще линейка продуктов по системе предотвращения вторжений у компании cisco довольно широкая. Туда входят отдельно стоящие сенсоры IPS серии 42ХХ, модуль в 6500 — IDSM2, модуль в ASA — AIP-SSM, модуль в маршрутизатор (ISR) — NME-IPS, «карточка» в ISR — AIM-IPS. Ту же идеологию циска старается привнести и в софтовые решения на базе ISR, добавляя в IOS соответсвующий функционал.

Вся идеология обнаружения и предотвращения вторжений основана на понятии сигнатуры. Сигнатура по сути шаблон «неправильности» в одном пакете или потоке.

«Неправильности» бывают разные, начиная от типичных методов разведки и заканчивая сетевыми червями. Эти шаблоны старательно пишутся программистами циски и доходят до пользователя в виде обновлений. Т.е. система реактивна по своей сути и основана на постоянных обновлениях, что стоит денег. Лицензии на обновления привязываются к каждой железке непосредственно. Без лицензии можно менять ОС, но нельзя накатить обновления сигнатур.

Немного истории систем обнаружения и предотвращения вторжений на базе маршрутизаторов.

Первая система IDS (Intrusion Detection System) была внедрена на маршрутизаторах с IOS 12.2.8T с firewall feature set. Тогда это были 26ХХ и 36ХХ маршрутизаторы. Система представляла собой несколько десятков (максимум 105) сигнатур. Их можно было только отключить или задать работу не для всего трафика.

Эта система включалась командами

ip audit name IDS attack action

ip audit name IDS info action

Это была вещь в себе. Ни гибкой настройки, ни апдейтов, ни понятия о том, что же там в сигнатурах.

Следующий шаг был сделан с внедрением отдельного файла signature definition. Это спец.файл загружался на маршрутизатор, на него указывали в настройке, в нем хранились все сигнатуры и их параметры. Настраивалась эта конструкция так:

ip ips sdf location flash:

файл подбирается исходя из количества оперативной памяти на маршрутизаторе. Самый большой файл — 256MB.sdf — содержал более 1500 сигнатур и требовал минимум 256 мегабайт оперативной памяти

int f0/0

ip ips IPS

После привешивания на интерфейс правила IPS циска подгружала в память сигнатуры из файла и давала возможность их настроить как через консоль, так и через web-GUI (кстати, GUI, называемый Security Device Manager, SDM, весьма удобен при настройке IPS)

Для обратной совместимости в IOSах (до 12.4.Т(11)) оставались и встроенные сигнатуры. При использовании внешнего файла их рекомендовалось отключать

no ip ips sdf builtin

Можно было потребовать, чтобы трафик блокировался в случае, если невозможно подгрузить файл sdf или произошёл сбой подсистемы IPS

ip ips fail close

Но формат сигнатур тут был такой же, как и в сенсорах IPS версии 4. Этот формат не позволял глубже анализировать трафик и отсекать новые хитрые атаки. На самих IPS сенсорах уже появился к тому времени новый формат — 5, в котором можно настраивать накопительные параметры риска атаки (Risk Rating), создавать зоны более пристального внимания (Target Value Rating) и многое другое.

Поэтому с версии 12.4.Т(11) старый формат более не поддерживается, обновления сигнатур формата 4 прекратились в августе 2008.

Чтобы перейти на новый формат и гибко защитить сеть при помощи системы IPS надо теперь грузить другой файл

IOS-S###-CLI.pkg

в котором хранятся зашифрованные актуальные сигнатуры и их параметры. Номер ### постоянно увеличивается, обновления надо постоянно подгружать. К слову, это можно сделать автоматически командой

ip ips auto-update

Далее, надо установить на маршрутизатор ключ компании cisco для расшифровывания (а вернее, проверки цифровой подписи) выкачанного файла

crypto key pubkey-chain rsa

named-key realm-cisco.pub signature

key-string

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C19E93 A8AF124A D6CC7A24 5097A975 206BE3A2 06FBA13F 6F12CB5B 4E441F16

17E630D5 C02AC252 912BE27F 37FDD9C8 11FC7AF7 DCDD81D9 43CDABC3 6007D128

B199ABCB D34ED0F9 085FADC1 359C189E F30AF10A C0EFB624 7E0764BF 3E53053E

5B2146A9 D7A5EDE3 0298AF03 DED7A5B8 9479039D 20F30663 9AC64B93 C0112A35

FE3F0C87 89BCB7BB 994AE74C FA9E481D F65875D6 85EAF974 6D9CC8E3 F0B08B85

50437722 FFBE85B9 5E4189FF CC189CB9 69C46F9C A84DFBA5 7A0AF99E AD768C36

006CF498 079F88F8 A3B3FB1F 9FB7B3CB 5539E1D1 9693CCBB 551F78D2 892356AE

2F56D826 8918EF3C 80CA4F4D 87BFCA3B BFF668E9 689782A5 CF31CB6E B4B094D3

F3020301 0001

quit

Эти команды можно просто вколотить в режим

Ro(config)#

копипастом. Ключ один для всех.

Желательно создать во флеше маршрутизатора отдельную папку для файлов IPS

Ro# mkdir flash:/IPS

Туда надо скопировать файл IOS-S###-CLI.pkg, а также указать, что в ней будут храниться нужные для работы файлы

Ro(config)# ip ips config location flash:/IPS/

Теперь осталось эти самые нужные файлы туда установить. Делается это хитрой командой

Ro# copy flash:/IPS/IOS-S###-CLI.pkg idconf

Эта процедура займет существенное время (несколько минут) и в результаты вы увидите во флеше

21 0 May 27 2009 14:22:58 +04:00 IPS

22 8662169 May 27 2009 14:24:22 +04:00 IPS/IOS-S399-CLI.pkg

23 284871 May 28 2009 22:48:00 +04:00 IPS/ccmt-2811-sigdef-default.xml

24 255 May 27 2009 16:35:56 +04:00 IPS/ccmt-2811-sigdef-delta.xml

25 34761 May 28 2009 22:43:44 +04:00 IPS/ccmt-2811-sigdef-category.xml

26 304 May 27 2009 16:35:56 +04:00 IPS/ccmt-2811-seap-delta.xml

27 8509 May 28 2009 22:43:40 +04:00 IPS/ccmt-2811-sigdef-typedef.xml

28 491 May 27 2009 17:05:00 +04:00 IPS/ccmt-2811-seap-typedef.xml

Эти xml файлы содержат дефолтные настройки, ваши изменения, параметры блокировки и т.д.

int f0/0

ip ips IPS

После этого произойдёт подгрузка в память сигнатур и те из них, которые по умолчанию включены, сразу примутся за работу.

Помните, что сигнатур много, они кушают много памяти и процессора, поэтому циска настоятельно рекомендует сделать следующее.

1. Отключить категорию сигнатур all

Ro(config)# ip ips signature-category

Ro(config-ips-category)# category all

Ro(config-ips-category-action)# retired true

2. Включить для начала категорию, рассчитанную на IOS, причём в базовом исполнении

Ro(config)# ip ips signature-category

Ro(config-ips-category)# category ios_ips basic

Ro(config-ips-category-action)# retired false

Ro(config-ips-category-action)# enabled true

Конфиг актуализируется после выхода обратно в режим (config)#

3. Далее, следя за памятью и загрузкой процессора, можно добавлять и другие категории сигнатур. Настройка самих сигнатур возможна как через консоль из режима

ip ips signature-definition

так и через SDM или более новый WEB-GUI — ССE (Cisco Configuration Expert)

Параметры и механизм настройки сигнатур максимально приближен к настройке на сенсорах, поэтому если вы имеете опыт настройки AIP-SSM, сенсоров 42ХХ или IDMS2, можете смело браться за дело. Если такого опыта нет, лучше почитать о настройке сигнатур. Или сходить на курс IPS 6.0 🙂

Функции IDP, WCF, AV и технология ZoneDefense

Функции IDP, WCF, AV

По мере того, как бизнес-процессы становятся все более зависимыми от сетевой инфраструктуры, капиталовложения в решения по сетевой информационной безопасности становятся все более значимыми. D-Link представляет ряд мощных решений для защиты сетей предприятий от разнообразных угроз.

Межсетевые экраны серии NetDefend учитывают растущие требования, предъявляемые к сетевой безопасности, защите от атак хакеров, вирусных угроз и повышению конфиденциальности информации. Каждый межсетевой экран этой серии обеспечивает высокий процент возврата инвестиций, благодаря поддержке широкого набора функций, гибкой настройке и высокому уровню защиты сети.

Межсетевые экраны NetDefend обладают следующими функциональными системами:

Система обнаружения и предотвращения атак (IDP)

В первой главе мы упоминали о таком явлении, как сетевая атака. Так называемый жизненный цикл сетевой атаки можно условно разделить на несколько этапов:

После анализа всей полученной информации злоумышленник может выполнять конкретные действия на наиболее уязвимые места системы.

Широко распространённые системы обнаружения вторжений IDS (Intrusion Detection System), используемые в межсетевых экранах, предназначены для обеспечения сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Как правило, механизм IDS основан на определённом шаблоне и выдаст сигнал тревоги в случае обнаружения необычного или атакующего трафика. Важно заметить, что системы подобные IDS не в состоянии остановить атаку, они лишь оповещают о ней.

Система предотвращения вторжений IPS (Intrusion Prevention Service) является системой сетевой профилактики нового поколения. Помимо возможностей IDS, в этой системе обеспечивается возможность блокировать или отбрасывать нежелательные пакеты. Тем самым предохраняя внутренние узлы информационной системы от действий вредоносного трафика.

Межсетевые экраны NetDefend используют уникальную технологию IPS – компонентные сигнатуры, которые позволяют распознавать и обеспечивать защиту как против известных, так и против неизвестных атак. В результате данные устройства помогают при атаках (реальных или потенциальных) значительно снизить влияние на такие важные аспекты, как полезная нагрузка, закрытая информация, а также предотвратить компьютерные вторжения и распространение вредоносных ПО. Встроенные базы данных сигнатур используются на основе технологии Component-based, которая эффективно предотвращает все наиболее известные виды атак. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных сайтах (например, National Vulnerability Database и BugTraq). Межсетевые экраны NetDefend обеспечивают высокую эффективность сигнатур IPS, постоянно создавая и оптимизируя сигнатуры NetDefend через D-Link Auto-Signature Sensor System. Эти сигнатуры обеспечивают высокую точность обнаружения сетевых атак при минимальном количестве ошибочных срабатываний. Сочетая в себе функции безопасности, высокой производительности и своевременного обновления сигнатур, данное решение способно остановить Интернет-угрозы прежде, чем они смогут нанести вред защищаемым узлам.

Термины IDS (Intrusion Detection System – система обнаружения вторжений), IDP (Intrusion Detection and Prevention – система обнаружения и предотвращения вторжений) и IPS (Intrusion Prevention System – система предотвращения вторжений) попеременно встречаются в материалах D-Link, но под этими терминами понимается метод IDP.

Обнаружение вторжений (Intrusion Detection)

Отличие вторжений от вирусных атак состоит в том, что вирус обычно содержится в отдельном загрузочном файле, который закачивается в систему пользователя, а вторжения проявляются, как образцы (шаблоны) вируса, нацеленные на поиск путей преодоления механизмов обеспечения безопасности. Такие угрозы встречаются довольно часто и постоянно развиваются, так как их создание может быть автоматизировано. IDP-правила системы NetDefend обеспечивают защиту от угроз такого типа.

Подсистема обнаружения и предотвращения Intrusion Detection and Prevention (IDP) системы NetDefend разработана для защиты против попыток вторжения. Контролируя сетевой трафик, проходящий через межсетевой экран, IDP определяет образцы (шаблоны) вируса, указывающие на то, что предпринято вторжение. Обнаружив вторжение один раз, NetDefendOS IDP нейтрализует все последующие вторжения этого типа и их источник (как саму атаку, так и ее источник).

Для построения эффективной и надежной IDP-системы необходимо решить следующие вопросы:

Компоненты NetDefendOS IDP

Решение вышеперечисленных задач осуществляется за счет использования следующих механизмов:

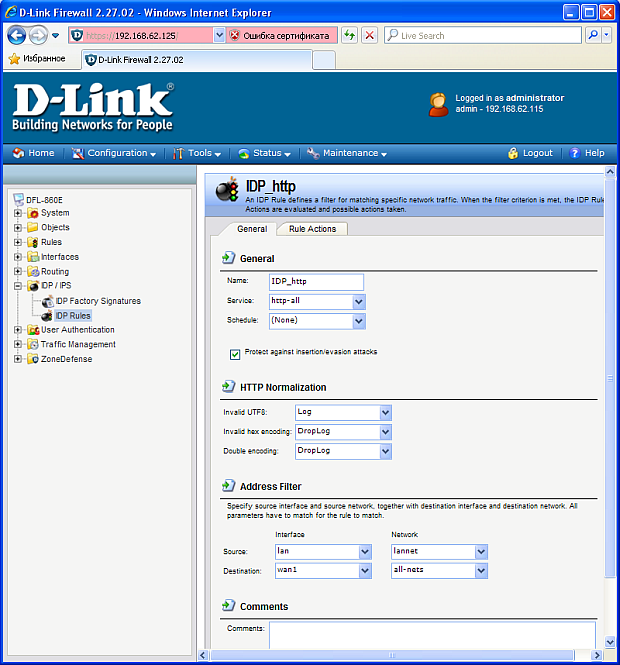

Правила IDP (IDP Rules)

IDP-правила определяют, какой трафик или сервис нужно анализировать. Структура IDP-правил подобна структуре других политик безопасности системы NetDefendOS, например, IP-правил. IDP-правила определяют соответствие заданного интерфейса/адреса источника/получателя с объектом сервиса/протоколов. С IDP-правилами можно связать объект расписание.

ВНИМАНИЕ: IDP-правила определяют действие (Rule Action), которое следует предпринять при обнаружении вторжения во входящем трафике.

Каждое правило IDP позволяет производить настройки процесса нормализации HTTP. Выбираются те условия, которые должны быть приняты при обнаружении IDP-несовместимости в URI (Uniform Resource Identifier – унифицированный идентификатор ресурса), встроенном в принятом запросе HTTP.

Условия URI, которые может детектировать IDP:

Первоначальная обработка пакета

Порядок обработки пакетов следующий:

Проверка отброшенных пакетов

Данная опция предусмотрена в NetDefendOS IDP для просмотра вторжений во всем трафике, даже тех пакетов, которые были отклонены IP-правилами при новом соединении и пакетов, являющихся частью несуществующего соединения, что позволяет администратору обнаружить вторжение в любом трафике. Только с использованием этой опции IDP Rule Action регистрирует событие в журнале.

IDP-поиск соответствия с образцом (IDP Pattern Matching)

Приведем пример простой атаки с использованием FTP-сервера. Злоумышленник может восстановить файл пароля «passwd» от FTP-сервера, используя FTP-команду RETR passwd. Сигнатура, ищущая ASCII-текст RETR и passwd, найдет соответствие и укажет на возможное вторжение. В рассмотренном примере образец найден в открытом тексте, также соответствие с образцом определяется и при использовании двоичных данных.

Обнаружение неизвестных угроз

При создании вторжений за основу часто берется использовавшийся ранее код, что с большой скоростью порождает новые атаки. Для предотвращения атак такого типа D-Link использует метод, в котором модуль сканирует многократно используемые компоненты и сопоставляет их с образцом на соответствие.

IDP предлагает три типа сигнатур, различающиеся уровнем защиты от угроз:

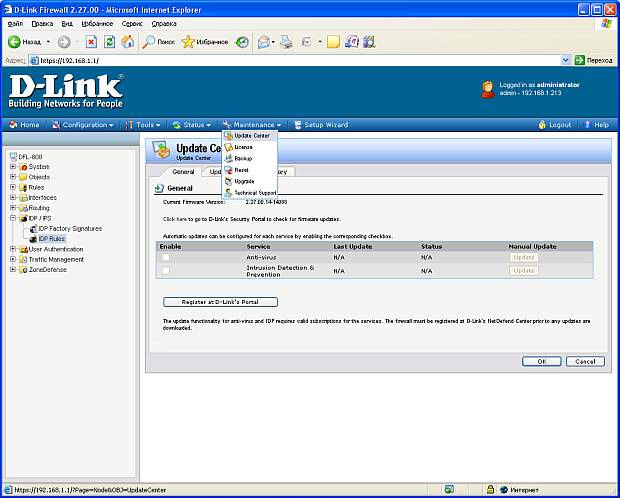

Подписка на сервис IPS

Сервис My D-Link служит платформой регистрации и управления для всех клиентов D-Link. Для получения обновлений IPS-сигнатур клиентам D-Link необходимо зарегистрировать свой межсетевой экран через NetDefend Center My D-Link (http://security.dlink.com.tw). Здесь отображается текущее состояние всех зарегистрированных продуктов, включая названия моделей, МАС-адреса, серийные номера, даты регистрации и даты окончания обслуживания IPS. Благодаря данному сервису пользователи могут легко отслеживать статус всех зарегистрированных межсетевых экранов.

При подписке предусматривается автоматическое обновление сигнатур баз данных.

Через определенный интервал времени новые сигнатуры баз данных автоматически загружаются системой NetDefendOS через HTTP-соединение с сервером D-Link, на котором представлены все новейшие сигнатуры баз данных. Если сигнатуры баз данных с сервера имеют более позднюю версию, чем текущая локальная база данных, то загружаются новые базы, которые заменяют предыдущие.

После регистрации межсетевого экрана можно активировать сервисы NetDefend. Для этого пользователю нужно ввести код активации (Maintenance → License) для получения версии free trial на 90 дней или приобретения подписки на 12 месяцев. Для каждого сервиса NetDefend требуется свой собственный код.

Для моделей DFL-260E/860E/1660/2560 предусмотрены три опциональных (т.е. необязательных) сервиса – IPS, AV и WCF. Пользователь может приобрести в соответствии с требованиями либо один из трех сервисов, либо необходимую комбинацию.

Настройка корректного системного времени

Для автоматического обновления и корректной работы IDP-модуля необходимо установить правильное системное время. Некорректное время может привести к прерыванию автообновлений.

Обновление в HA-кластере

Обновление баз данных для двух межсетевых экранов в HA-кластере автоматически обрабатывается системой NetDefendOS. Кластер всегда состоит из активного и пассивного устройств. Только активное устройство кластера может обрабатывать и проверять загружаемые базы данных. Если новые базы данных становятся доступными, то выполняются следующие шаги:

После окончания выполнения этих операций базы данных межсетевых экранов кластера обновлены и устройствам присвоены их первоначальные (активный/пассивный) режимы.

Потоковое сканирование вирусов (AV)

Антивирусные модули (Antivirus, AV) предназначены для проверки сетевого трафика на вирусы, троянские и другие вредоносные программы. Как правило, встроенные в межсетевые экраны или маршрутизаторы антивирусные модули обладают следующими возможностями: блокировка, предупреждения пользователей и отчеты о зараженных объектах. Принцип работы антивирусного модуля прост и надежен – сканируется весь почтовый трафик, HTTP- и FTP-трафик, проходящий через граничный шлюз (межсетевой экран, маршрутизатор). Зараженные объекты и вредоносные программы удаляются и/или блокируются.

В отличие от системы IDP, которая настраивается для защиты от сетевых атак, антивирус NetDefendOS сконцентрирован на загрузках, выполняемых клиентами, и выступает в качестве дополнения к антивирусному ПО, установленному на клиентских компьютерах.

Межсетевые экраны NetDefend позволяют сканировать и проводить анализ файлов любого размера, используя технологию потокового сканирования. Данный метод сканирования увеличивает производительность проверки, сокращая так называемые «узкие места» в сети. Межсетевые экраны NetDefend используют сигнатуры вирусов, создаваемые и регулярно обновляемые компанией Kaspersky Labs.

Антивирусный модуль NetDefendOS обеспечивает защиту от вредоносного кода в процессе загрузки файла (по протоколам HTTP, FTP, POP3 и SMTP). Основная цель антивирусной функции заключается в том, чтобы вирусы не попали в локальную сеть через граничный шлюз. Однако, антивирусный модуль не обеспечивает вирусную защиту от потенциально опасных подключений внутри защищаемой сети (подключения USB, беспроводные подключения и т.п.).

Встроенный аппаратный ускоритель позволяет межсетевому экрану осуществлять IPS и антивирусное сканирование одновременно, не ухудшая производительность межсетевого экрана.

Активация функции AV в межсетевых экранах NetDefend достигается за счет применения сервиса ALG, связанного с тем протоколом, который подлежит сканированию. При настройке функции AV первоначально создается объект ALG, и затем данный объект применяется в наборе IP- и IDP-правил, которые определяют прохождение/запрет трафика в локальную сеть.

Фильтрация Web-содержимого (WCF)

Фильтрация Web-содержимого WCF (Web Content Filtering) помогает администраторам осуществлять мониторинг, управление и контроль использования доступа пользователей локальной сети к Интернет-ресурсам, разрешая/блокируя доступ к тем или иным Web-сайтам. Межсетевые экраны NetDefend поддерживают возможность взаимодействия с несколькими серверами глобальных индексов с миллионами URL-адресов и информацией в реальном времени о Web-сайтах.

В межсетевых экранах NetDefend предусмотрены три механизма для фильтрации Интернет-трафика:

В межсетевых экранах D-Link NetDefend используются политики с множеством параметров, в том числе, классифицируя в реальном времени Интернет страницы более чем по 30 группам, что позволяет запретить или разрешить доступ в заданное время к Web-сайтам для любой комбинации пользователей, интерфейсов и IP-сетей.