что такое сети cisco

Сетевые технологии Cisco

В мире, ориентированном на облачные технологии, подключайте, защищайте и автоматизируйте свой цифровой бизнес: от пользователей до приложений.

Связаться с Cisco

Преимущества решений Cisco

Просто. Безопасно. Надежно.

Cisco LAN

Подключай и защищай. Бескомпромиссная безопасность для всех устройств, подключаемых к сети, с помощью модели нулевого доверия.

Cisco SD-WAN

Технологии SASE для безопасного доступа к любым WAN ресурсам.

ЦОД и облако

Сетевая автоматизация для построения высоконагруженных сетей, какими бы они ни были.

Простые решения актуальных проблем

Безопасный доступ к любым облачным сервисам с помощью технологий SASE (Secure Access Service Edge).

Гибридная рабочая среда

Сетевая автоматизация для эффективной работы гибридных высоконагруженных сетей.

Гибридное рабочее место

Где бы вы ни работали: в офисе или дома – технологии Cisco обеспечат вам надежную защиту и высокую эффективность.

Модель нулевого доверия

В множестве приложений и подключаемых устройств ваша сеть остается под надежной защитой.

Платформы управления для решения любых сетевых задач.

Простая автоматизация рутинных операций и помощь в принятии решений. Интеграция IT, информационной безопасности и облачных технологий.

Cisco DNA Center

Платформа управления и аналитики для проводного и беспроводного доступа.

Cisco vManage

Централизованное управление SD-WAN для эффективного использования каналов связи, управления трафиком приложений и подключением к облачным сервисам.

Cisco Meraki

Простая и интуитивно понятная облачная платформа централизованного управление LAN, SD-WAN и IOT сетями.

Cisco Nexus Dashboard

Платформа управления для повышения эффективности работы сети в частных и публичных облаках.

Панель мониторинга операций Интернета вещей Cisco

Расширение цифровых возможностей в промышленном секторе: облачное развертывание, мониторинг и аналитика.

Продукты для лучшей аналитики и автоматизации

Коммутация

Постройте корпоративную сеть на основе коммутаторов, готовых гибко адаптироваться к изменениям в вашей сети и надежно ее защищать.

Беспроводной доступ

Обеспечьте надежный, быстрый и безопасный беспроводной доступ c помощью новейшей технологии Wi-Fi 6.

Маршрутизация

Оптимизируйте WAN инфраструктуру, благодаря простому и удобному централизованному управлению и мониторингу.

Индустриальные решения

Организуйте надежную, гибкую и хорошо масштабируемую индустриальную сеть, готовую к любым условиям.

Как приобрести

Гибкая система лицензирования программного обеспечения с постоянным доступом ко всем инновационным обновлениям поможет оптимизировать ваши расходы. Выберите отдельно DNA лицензии для всех устройств в сети или скомбинируйте их в единое мульти-архитектурное соглашение c едиными условиями использования и датой окончания.

Лицензии Cisco DNA

Применяются в решениях Cisco SD-WAN и Cisco DNA Center, а также коммутаторах, маршрутизаторах и точках доступа Cisco Catalyst.

ПО Cisco Meraki

Гибкое лицензирование по количеству устройств или по единой дате окончания лицензионного периода для всех сетевых продуктов Meraki.

Лицензирование продуктов для ЦОД

Лицензии для коммутаторов Nexus и гибридных облачных решений.

Соглашение Cisco Enterprise Agreement

Кросс-архитектурная программа гибкого приобретения лицензий с единой датой окончания, едиными условиями и дополнительными бонусами.

Cisco — что это и много ли значит для ИТ?

Cisco («Циско» или «Циска») — это широко известный бренд ИТ-корпорации Cisco Systems из США (в 1984-м году название образовано от сокращения Сан-Франциско), под которым во всём мире выпускаются сетевые маршрутизаторы, коммутаторы, беспроводные устройства, системы видеонаблюдения.

Много ли значит Cisco для мира информационных технологий? Да, это общепризнанный король сетевого оборудования.

Деятельность компании постоянно расширяется и охватывает всё больше новых областей ИТ-отрасли. Cisco предлагает системы безопасности, телефонию на базе Интернета, облачные системы и многие другие решения для совместной работы и корпоративных сетей. Участвует в развитии Интернета вещей (IoT), проводит образовательные программы и предлагает одну из самых востребованных многоуровневых и тщательных систем сертификации инженеров коммуникационных технологий.

Что такое «программа Cisco»?

Под «программой Cisco» обычно понимают образовательную программу, либо протоколы аутентификации.

Первое — это образовательная программа Сетевой Академии Cisco (Network Professional Program, CNPP) для подготовки к профессиональной сертификации в Ассоциации (Certified Network Associate, CCNA), которая помогает построить карьеру в коммутационном звене ИТ-отрасли.

Второе, о чём многие компьютерные пользователи часто спрашивают, это программа Cisco Module — она обнаруживается в операционной системе под протоколами EAP-FAST module, LEAP module или PEAP module. Остановимся на таких «модулях» подробнее ниже.

Cisco Module — что это?

У Cisco есть три программы, которые устанавливаются в ОС при использовании фирменного оборудования. Для их правильного использования требуется образование инженера сетевых технологий или хотя бы общее понимание их работы. Если говорить простыми словами, то программы Cisco Module созданы для защищённой аутентификации пользователя при использовании устройств компании «Циско».

Cisco EAP-Fast module

Модуль Extensible Authentication Protocol Flexible Authentication via Secure Tunneling — защищённый протокол с возможностями расширения для аутентификации при помощи безопасного туннелирования.

Cisco LEAP module

Lightweight Extensible Authentication Protocol — облегчённый протокол аутентификации с возможностью расширения.

Cisco PEAP module

Protected Extensible Authentication Protocol — защищённый протокол аутентификации с возможностью расширения.

Модули отличаются способом авторизации пользователя, но имеют общую цель — защитить систему от сетевых атак при подключении к глобальной сети.

Обычная авторизация требует ввести логин и пароль. Аутентификация — ещё и контрольную сумму файла, либо цифровую подпись, либо ввод биометрических данных (со сканера отпечатков пальцев или сенсора сетчатки глаз). Похожая схема используется в сервисах электронных кошельков, например.

В Cisco высокие требования к аутентификации инженеров, которые обслуживают оборудование компании.

Что такое Cisco Packet Tracer?

Это программное обеспечение для симуляции построения сетей на оборудовании Cisco. Является частью образовательной программы Сетевой Академии Cisco и доступно студентам бесплатно. Позволяет создавать копии сложных коммутационных систем, но всех возможностей оборудования не передаёт.

Если вам необходимо узнать, как настроить Cisco Packet Tracer, то воспользуйтесь свежими выпусками профессиональной литературы от компании или запишитесь на курсы «Циско».

Как запустить Cisco и начать пользоваться?

Обычно под запуском Cisco понимают подключение маршрутизатора и его настройку, либо установку симулятора Packet Tracer. Во всех остальных случаях запустить Cisco — это значит начать пользоваться сетевым оборудованием компании. Вам потребуются базовые знания инженера коммутационных сетей и основы работы с устройствами «Циско». Для этого воспользуйтесь учебными методичками или профессиональной литературой.

Как удалить Cisco?

Под удалением Cisco пользователи понимают деинсталляцию модулей аутентификации EAP-FAST, LEAP и PEAP в Windows. Внимание! Делать это можно только на тех системах, в которых полностью отсутствует оборудование Cisco, иначе его работа будет нарушена, а восстановить модули будет сложно.

Если вы не хотите разбираться в тонкостях работы оборудования Cisco, то обратитесь в компанию ИТ-аутсорсинга для дальнейшей экспертной поддержки и консультации по этой теме и любым другим техническим вопросам.

Что такое сети cisco

Добрый день уважаемые читатели блога, сегодня я хочу рассказать про построение локальной сети Cisco простыми словами, так как очень часто мне задают разного рода вопросы связанные с данной темой. И я решил ответить на них в одной статье, уверен для начинающих сетевых инженеров эта информация будет полезна.

Lifecycle сети Cisco

Lifecycle, с английского языка переводится как время работы или жизни вашего решения, оно включает в себя шесть этапов:

Что такое всемирная компьютерная сеть

После того как мы разобрали цикл жизни и разработки сети, нужно познакомиться с определением, описывающим ее.

Компьютерная сеть (Computer NetWork) – это совокупность компьютеров и других устройств, соединенных линиями связи и обменивающихся информацией между собой в соответствии с определенными правилами – протоколом. Протокол играет очень важную роль, поскольку недостаточно только соединить компьютеры линиями связи.

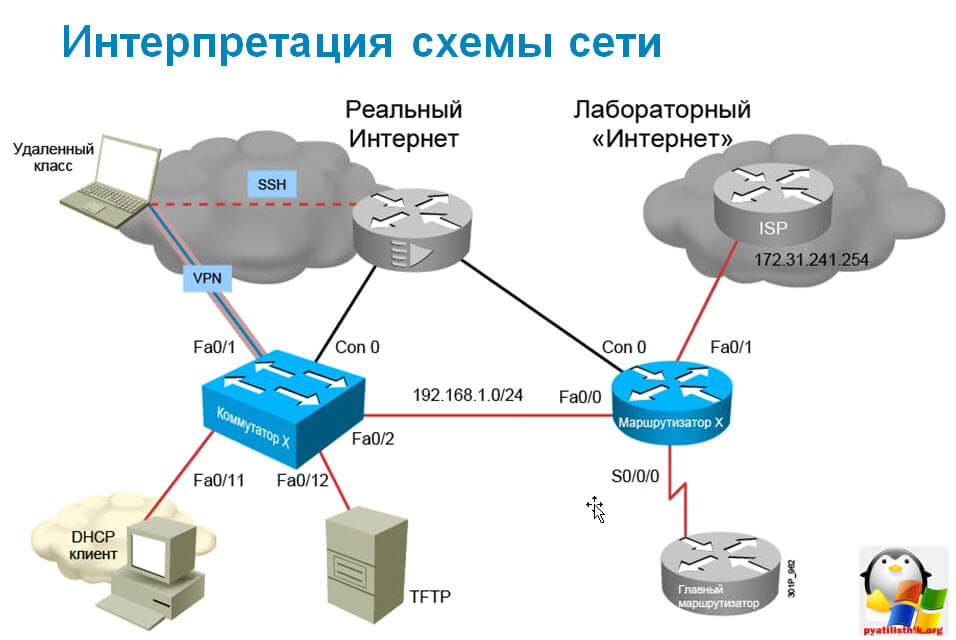

Ниже представлена общая схема, как посредством интернета все объединяется в одно целое, напомню, что интернет можно описать простым описанием, это сеть сетей, то есть куча локальных сетей объединенных в одну большую сеть. Как видите на рисунке, он позволяет Офисам общаться со своими центральными офисами, мобильным пользователя работать по удаленке или из дома, мир стал мобильным. Думаю вам теперь понятно, что такое всемирная компьютерная сеть.

Физические компоненты сети

Давайте разбираться из каких компонентов происходит построение локальной сети. Какая задача стояла перед инженерами создающими сети, чтобы из оперативной памяти устройства А, бала передана информация в оперативную память устройства В. Далее за счет приложений, работающих по определенным протоколам информация извлекается и предоставляется пользователя. Схема такая:

Как видите построение локальной сети (ЛВС), очень логичное и простое.

Если посмотреть средне статистическую сеть предприятия, то она выглядит вот так. Есть корневой коммутатор, ядро сети, к нему подключены коммутаторы второго уровня, как это настраивается я описывал в статье Как настроить коммутаторы cisco 3 уровня. Вся сеть может быть сегментирована VLANами, присутствует сервер DHCP Cisco или на Windows, это не важно, далее весь трафик выходящий за рамки локальной сети идет в маршрутизатор, и дальше уже в интернет, благодаря статической маршрутизация Cisco. Примеры настройки маршрутизатора Cisco я уже приводил.

Как влияют пользовательские приложения на сеть

Давайте рассмотрим какие виды трафика присутствуют в сети и как они на нее влияют.

Характеристики локальных сетей

При построении локальной сети Cisco, да и не только ее, нужно учитывать ряд требований:

Модели построения сетей

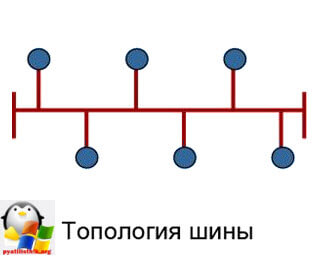

Выше мы выяснили основные характеристики, теперь давайте разбираться в какие модели построения сетей существуют. Первая топология, которую придумали, называется

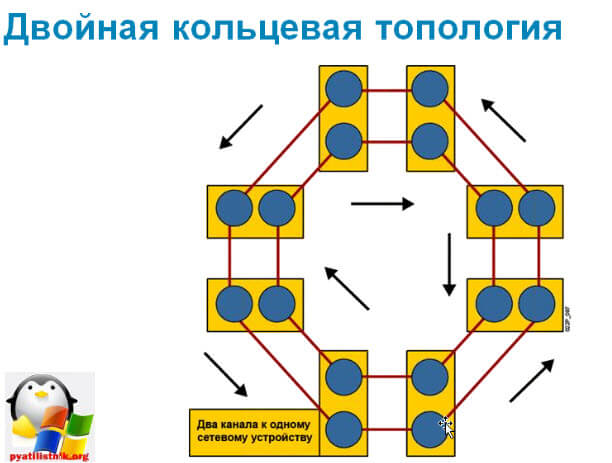

Как следствие в борьбе за отказоустойчивость делили вот такую конструкцию, FDDI двойная кольцевая топология. Тут сигналы передаются в противоположных направлениях. Используется операторами связи.

Вот дальнейшее развитие и более устойчивое чем звездообразная топология, но как следствие и более дорогая. Даже если откажет ядро, свои сегменты локальной сети будут работать, и ждать когда поднимется ядро.

Когда вы будите производить построение корпоративной сети, вы должны хорошо все продумать и знать все слабые точки, чтобы по возможности от них избавиться или задублировать их.

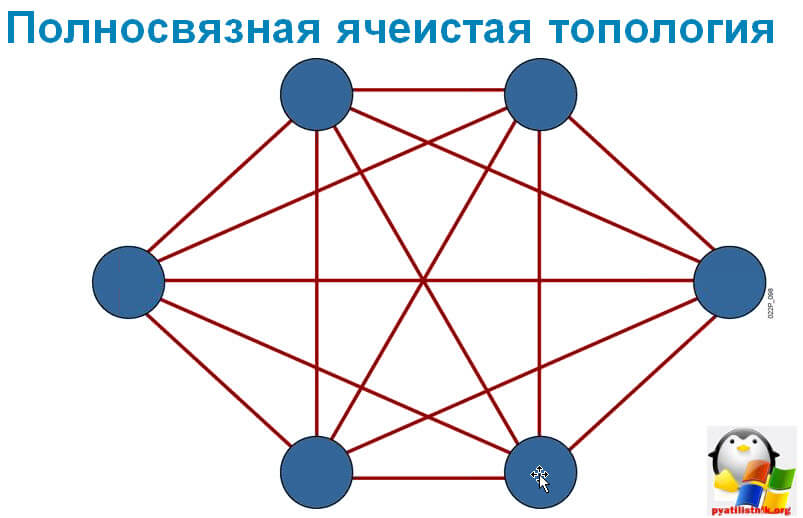

Еще может быть вариант, каждый с каждым, полная отказоустойчивость, но дорогой не реально. Примером может служить узлы телефонной связи (не сотовой), называется это полносвязная ячеистая топология.

Продолжаем разбираться в построении локальной сети и рассмотрим какие провода используются для данной задачи.

Сетевые провода и розетки

Витая пара

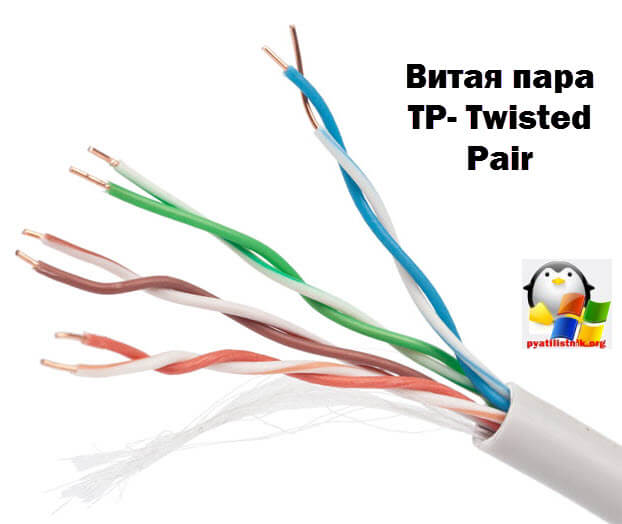

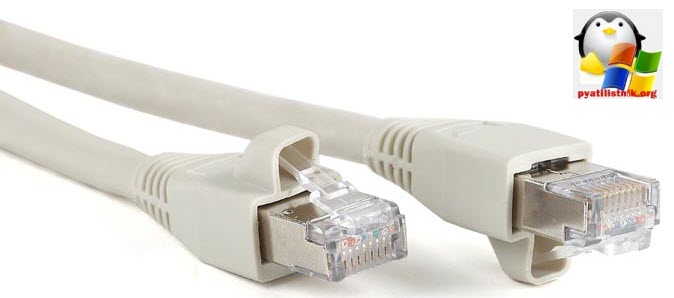

Когда вы производите построение локальной сети, вам необходимо выбрать какие провода для этого будут использоваться. В современных офисах в большинстве случаев для локалки используется технология Ethernet, где сигнал передается по так называемой витой паре (TP- Twisted Pair) состоящему из четырех медных свитых друг с другом (для уменьшения помех) пар проводов. Каждый администратор, должен знать последовательность, обжимания данного провода, чтобы сделать из него патч корд.

Когда идет построение компьютерной сети, то чаще всего используют неэкранированный кабель категории CAT5, а чаще его усовершенствованная версия CAT5e. Кабели подобной категории позволяют передавать сигнал со скоростью 100 Мбит/c при использовании только двух пар (половины) проводов, и 1000 Мбит/с при использовании всех четырех пар.

Помните, что обычная витая пара не предназначена для проводки на улице. Перепады температур, воздействие влаги и других природных факторов могут привести к постепенному разрушению изоляции и снижению её функциональных качеств, что, в конечном счете, приведет к выходу сегмента сети из строя. В среднем сетевой кабель выдерживает на открытом воздухе от 3 до 8 лет, причем скорость сети начнет падать задолго до полного выхода кабеля из строя. Для использования на открытом воздухе нужно использовать специальную витую пару для открытой проводки.

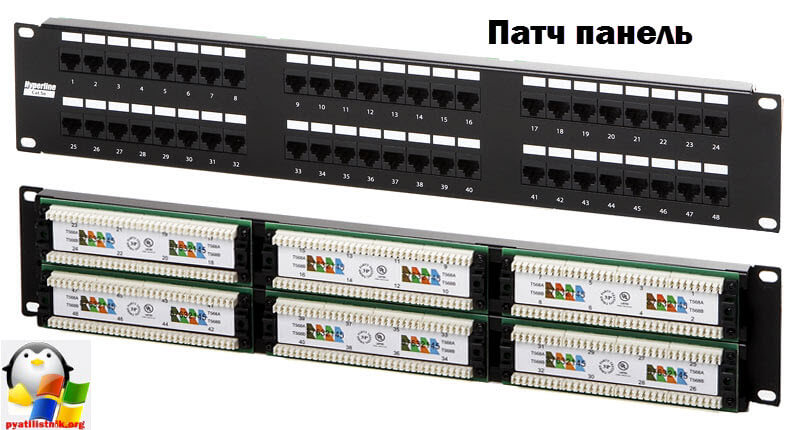

Для чего вы можете сказать использовать патч панель в нашей локальной сети, проще же воткнуть на прямую в коммутатор, приведу плюсы.

На картинке сверху представлен вид патч панели спереди и сзади. Как видите каждый порт пронумерован и сверху можно подписать номер розетки с которой он соединен, что позволяет рисовать карту сети, и поиск нужно розетки займет у вас пару мгновений, в отличии от того если бы розетка вела бы на прямую в коммутатор, элементарно слетела бумажка с подписью и ищи потом щупом данный провод.

Второе преимущество, что патч панель зафиксирована и все кабели заходящие в нее сзади крепятся стяжками, что подразумевает, что вы не будите трогать связку розетка и патч панель, а если бы у нас был провод на прямую в коммутатор, то была бы возможность нарушить связь с розеткой за счет случайного дерганья провода например.

Сетевые розетки могут быть как встраиваемыми в стену, так и монтируемыми снаружи, например в короба. Применение розеток вместо торчащих концов кабелей придаст более эстетичный вид вашему рабочему месту. Так же розетки удобно использовать в качестве опорных точек различных сегментов сети. Например, можно установить коммутатор или маршрутизатор в коридоре, а затем от него капитально развести кабели к розеткам, размещенным во всех необходимых помещениях. Таким образом, вы получите несколько точек, расположенных в разных частях квартиры, к которым можно будет в любой момент подключать не только компьютеры, но и любые сетевые устройства, например, дополнительные коммутаторы для расширения вашей домашней или офисной сети.

Еще одной мелочью, которая вам может понадобиться при построении кабельной сети является удлинитель, который можно использовать для соединения двух витых пар с уже обжатыми разъемами RJ-45. Например у вас есть пара проводов 3 метра а нужен для подключения рабочего места 5, можно из двух сделать один за счет этой маленькой коробочки.

Так же для подключения к одному кабелю сразу двух компьютеров без использования коммутатора можно использовать сетевой разветвитель. Но опять же стоит помнить, что в этом случае максимальная скорость обмена данными будет ограничена 100 Мбит/c.

Как видите при построении локальной сети очень много различных компонентов и нюансов, и знание всех его составляющих, залог успеха и отсутствие проблем у системного администратора.

Коаксиальный Кабель

У меня например в Москве провайдер по коаксиальному кабелю дает мне интернет и телевидение, которое заводит в свой роутер а от туда, я уже получаю интернет по rj-45 в компьютер.

Основы сетевых технологий: что нужно знать

Сеть обеспечивает подключение компьютеров, мобильных телефонов, периферийных устройств и даже устройств Интернета вещей.

Связаться с Cisco

Основные компоненты сети: коммутаторы, маршрутизаторы и точки беспроводного доступа

Коммутаторы, маршрутизаторы и точки беспроводного доступа являются обязательными составляющими работы сети. Благодаря им устройства, подключенные к сети, могут устанавливать связь друг с другом и другими сетями, в том числе с Интернетом. Коммутаторы, маршрутизаторы и точки беспроводного доступа выполняют совершенно разные функции в сети.

Коммутаторы

Работа большинства корпоративных сетей зависит от коммутаторов. Коммутатор выполняет функции контроллера и подключает компьютеры, принтеры и серверы к сети в здании или комплексе зданий.

Вас также могут заинтересовать следующие темы…

Выбор типа развертывания: локальный или в облаке. Узнайте, какой сетевой коммутатор соответствует требованиям вашего малого предприятия

Коммутатор позволяет устройствам в сети взаимодействовать друг с другом, а также с другими сетями, формируя сеть общих ресурсов. Благодаря обмену данными и распределению ресурсов коммутаторы позволяют экономить средства и повышать производительность.

При создании сети вы можете выбрать любой из двух основных типов коммутаторов: локальный или с облачным управлением.

Маршрутизаторы

Маршрутизаторы используются для соединения между собой нескольких сетей. Они также подключают компьютеры в этих сетях к Интернету. Благодаря маршрутизаторам все подключенные к сети компьютеры используют одно подключение к Интернету, а значит, вы экономите средства.

Маршрутизатор выполняет функцию диспетчера. Он анализирует данные, отправляемые в сети, выбирает оптимальный маршрут для передачи и направляет по нему данные.

Маршрутизаторы обеспечивают связь вашей компании с остальным миром, защищают информацию от угроз безопасности и даже определяют приоритет одних компьютеров над другими.

Помимо этих основных сетевых функций маршрутизаторы поддерживают и дополнительные функции, которые повышают удобство и безопасность сети. В зависимости от требований к безопасности можно выбрать, например, маршрутизатор с межсетевым экраном, сетью VPN или системой связи по IP.

Узнайте, как выбрать подходящий VPN-маршрутизатор для вашего малого бизнеса.

Точки доступа

Точка доступа* обеспечивает подключение устройств к беспроводной сети без использования кабелей. Беспроводная сеть предоставляет удобный доступ в Интернет для новых устройств и гибкую поддержку для мобильных работников.

Благодаря точкам беспроводного доступа вы сможете оставаться на связи где угодно.

Точка доступа выполняет функцию усилителя сигнала в сети. Маршрутизатор обеспечивает пропускную способность, а точка доступа расширяет эту пропускную способность, чтобы сеть поддерживала множество устройств, а сами устройства могли дистанционно получать доступ к сети.

Вместе с тем точка доступа не только расширяет зону покрытия Wi-Fi. Она также может предоставлять полезные данные об устройствах в сети, обеспечивать безопасность в проактивном режиме и выполнять многие другие практические задачи.

*Точки доступа поддерживают различные стандарты IEEE. Каждый стандарт — это изменение предыдущего стандарта, которое утверждается через некоторое время. Стандарты работают на разной частоте, предоставляют разную пропускную способность и поддерживают разное количество каналов.

Беспроводные сети

Для создания беспроводной сети можно выбрать один из трех типов развертывания: централизованное, конвергентное и облачное. Нужна помощь в выборе подходящего способа развертывания для вашего бизнеса? Проконсультируйтесь со специалистом.

1. Централизованное развертывание

Наиболее распространенный тип беспроводной сети, традиционно используемый на предприятиях, где здания и сети находятся в непосредственной близости. Этот тип развертывания консолидирует беспроводную сеть, упрощает обновления и расширяет функциональные возможности беспроводной сети. Контроллеры устанавливаются централизованно на территории предприятия.

2. Конвергентное развертывание

Для небольших комплексов зданий и филиалов конвергированный тип развертывания обеспечивает согласованное беспроводное и проводное подключение. В ходе развертывания проводная и беспроводная сеть агрегируется единым устройством — коммутатором доступа, который выполняет двойную роль: коммутатора и контроллера беспроводной связи.

3. Облачное развертывание

Эта система использует облако для управления сетевыми устройствами, установленными в различных местах на территории организации. Решение требует использования устройств с облачным управлением Cisco Meraki, которые полностью контролируют сеть через свои панели мониторинга.

Трёхуровневая модель сети и технологии VLAN, DHCP, OSPF, STP, SNMP, ACL, NTP на Cisco и D-link

Теория трёхуровневой модели

Рассмотрим следующую схему трёхуровневой иерархической модели, которая используется во многих решениях построения сетей:

Распределение объектов сети по уровням происходит согласно функционалу, который выполняет каждый объект, это помогает анализировать каждый уровень независимо от других, т.е. распределение идёт в основном не по физическим понятиям, а по логическим.

Базовый уровень (Core)

На уровне ядра необходима скоростная и отказоустойчивая пересылка большого объема трафика без появления задержек. Тут необходимо учитывать, что ACL и неоптимальная маршрутизация между сетями может замедлить трафик.

Обычно при появлении проблем с производительностью уровня ядра приходиться не расширять, а модернизировать оборудование, и иногда целиком менять на более производительное. Поэтому лучше сразу использовать максимально лучшее оборудование не забывая о наличии высокоскоростных интерфейсов с запасом на будущее. Если применяется несколько узлов, то рекомендуется объединять их в кольцо для обеспечения резерва.

На этом уровне применяют маршрутизаторы с принципом настройки — VLAN (один или несколько) на один узел уровня Distribution.

Уровень распространения (Distribution)

Тут происходит маршрутизация пользовательского трафика между сетями VLAN’ов и его фильтрация на основе ACL. На этом уровне описывается политика сети для конечных пользователей, формируются домены broadcast и multicast рассылок. Также на этом уровне иногда используются статические маршруты для изменения в маршрутизации на основе динамических протоколов. Часто применяют оборудование с большой ёмкостью портов SFP. Большое количество портов обеспечит возможность подключения множества узлов уровня доступа, а интерфейс SFP предоставит выбор в использовании электрических или оптических связей на нижестоящий уровень. Также рекомендуется объедение нескольких узлов в кольцо.

Часто применяются коммутаторы с функциями маршрутизации (L2/3) и с принципом настройки: VLAN каждого сервиса на один узел уровня Access.

Уровень доступа (Access)

К уровню доступа непосредственно физически присоединяются сами пользователи.

Часто на этом уровне трафик с пользовательских портов маркируется нужными метками DSCP.

Тут применяются коммутаторы L2 (иногда L2/3+) с принципом настройки: VLAN услуги на порт пользователя + управляющий VLAN на устройство доступа.

Практическое применение сетевых технологий в трёхуровневой модели

При рассмотрении следующих технологий используется оборудование уровня ядра и распределения Cisco Catalyst, а для уровня доступа — D-Link DES. На практике такое разделение брендов часто встречается из-за разницы в цене, т.к. на уровень доступа в основном необходимо ставить большое количество коммутаторов, наращивая ёмкость портов, и не все могут себе позволить, чтобы эти коммутаторы были Cisco.

Соберём следующую схему:

Схема упрощена для понимания практики: каждое ядро включает в себя только по одному узлу уровня распределения, и на каждый такой узел приходится по одному узлу уровня доступа.

На практике при больших масштабах сети смысл подобной структуры в том, что трафик пользователей с множества коммутаторов уровня доступа агрегируется на родительском узле распределения, маршрутизируется или коммутируется по необходимости на вышестоящее ядро, на соседний узел распределения или непосредственно между самими пользователями с разных узлов доступа. А каждое ядро маршрутизирует или коммутирует трафик между несколькими узлами распределения, которые непосредственно включены в него, или между соседними ядрами.

VLAN — Virtual Local Area Network

Распределим VLAN’ы по схеме:

Начнём с уровня доступа.

На коммутаторе DES_1 (D-Link) создадим VLAN 100 для управления:

create vlan 100 tag 100

Добавим его тегированным на 25 порт:

config vlan 100 add tagged 25

Лучше запретить управляющий VLAN на портах (1-24), к которым подключаются пользователи:

config vlan 100 add forbidden 1-24

Дефолтный VLAN устройства удалим:

config vlan default delete 1-26

Поставим IP адрес коммутатора в управляющий VLAN:

config ipif System vlan 100 ipaddress 172.16.0.2/24 state enable

Пропишем шлюз, которым будет являться логический интерфейс устройства на вышестоящем уровне распределения:

create iproute default 172.16.0.1 1

Создадим VLAN 500, в котором предоставляется сервис DHCP (сам DHCP сервер будет находиться на уровне распределения) и сделаем его нетегированным на пользовательских портах (1-24) и тегированным на аплинке (25):

create vlan 500 tag 500

config vlan 500 add untagged 1-23

config vlan 500 add tagged 25

На DES_2 все те же настройки, кроме IP адреса (172.16.1.2) и шлюза (172.16.1.1).

Теперь перейдём к уровню распределения.

Настраиваем Cat_1.

Если мы используем коммутатор Catalyst, то VLAN’ы создаются в режиме конфигурации ( conf t ) следующим образом:

Vlan

Предварительно лучше VTP переключить в прозрачный режим:

vtp mode transparent

Необходимо создать три VLAN’а: управление узлами доступа – VLAN 100, для связи между Cat_1 и Core_1 — VLAN 20 и у нас один узел доступа на каждый уровень распределения, поэтому для сервиса DHCP создаётся один VLAN – 500, на реальной сети нужно на каждый коммутатор доступа по своему VLAN’у с DHCP:

Vlan 100,20,500

Добавим VLAN 20 на интерфейс (gi 0/1), к которому подключено ядро.

Входим в режим конфигурации:

Cat_1#conf t

Конфигурация интерфейса gi 0/1:

Cat_1(config)#int gigabitEthernet 0/1

Указываем использование стандарта 802.1Q:

Cat_1(config-if)#switchport trunk encapsulation dot1q

Переводим порт в режим транка:

Cat_1(config-if)#switchport mode trunk

Добавляем VLAN:

Cat_1(config-if)#switchport trunk allowed vlan 20

Для конфигурации сразу нескольких интерфейсов одновременно можно делать так:

Cat_1(config)#int range gigabitEthernet 0/2-3

Укажем сеть для управления уровнем доступа:

Cat_1(config)#int Vlan100

Cat_1(config-if)#ip address 172.16.0.1 255.255.255.0

Укажем IP для Cat_1:

Cat_1(config)#int Vlan20

Cat_1(config-if)#ip address 10.10.0.2 255.255.255.248

Cat_2 настраиваем так же, только меняем адреса в VLAN’ах 100 и 20. VLAN 100 – 172.16.1.1 255.255.255.0, VLAN 20 – 10.20.0.2 255.255.255.248

На Core_1 создаём VLAN’ы 10 и 20, добавляем 10 на gi 0/1, куда подключен Core_2 и 20 на интерфейс gi 0/2, к которому подключен узел уровня распределения, ставим IP адреса: VLAN 10 – 10.0.0.1 255.255.255.248, VLAN 20 – 10.10.0.1 255.255.255.248.

На Core_2 создаём также VLAN’ы 10 и 20, добавляем 10 на gi 0/1, куда подключен Core_1 и 20 на интерфейс gi 0/2, к которому подключен Cat_2, ставим IP адреса: VLAN 10 – 10.0.0.2 255.255.255.248, VLAN 20 – 10.20.0.1 255.255.255.248.

DHCP — Dynamic Host Configuration Protocol

DHCP – это клиент-серверный протокол для автоматической настройки IP адреса и других параметров у хоста сети.

В роли DHCP сервера будет выступать уровень распределения. В клиентском VLAN’е 500 создадим DHCP пул с сетью 192.168.0.0 255.255.255.224 для Cat_1 и 192.168.1.0 255.255.255.224 для Cat_2.

Настраиваем Cat_1.

Указываем DHCP пул:

Cat_1(config)#ip dhcp pool Vlan500

Указываем сеть, из которой будут выдаваться адреса:

Cat_1(dhcp-config)#network 192.168.0.0 255.255.255.224

Указываем шлюз по умолчанию, который получит клиент DHCP:

Cat_1(dhcp-config)#default-router 192.168.0.1

Присваиваем клиенту dns сервера:

Cat_1(dhcp-config)#dns-server

Задаём время аренды в днях:

Cat_1(dhcp-config)#lease 14

Можно указать имя домена:

Cat_1(dhcp-config)#domain-name workgroup_1

После этого выходим из режима конфигурации DHCP и исключаем ip адрес шлюза по умолчанию из DHCP пула:

Cat_1(dhcp-config)#ex

Cat_1(config)#ip dhcp excluded-address 192.168.0.1

Создаём логический интерфейс, который будет шлюзом по умолчанию для пользователей.

Создаём сам интерфейс:

Cat_1(config)#int Vlan500

Ставим IP адрес:

Cat_1(config-if)# ip address 192.168.0.1 255.255.255.224

Для Cat_2 делаем по аналогии, используя в VLAN’е 500 сеть 192.168.1.0 255.255.255.224

После этого пользователи DES_1 и DES_2 будут получать адреса по DHCP.

OSPF — Open Shortest Path First

OSPF — удобный протокол динамической маршрутизации с учётом состояния каналов. Он позволяет составить полную схему сети, а затем выбрать на основе этого оптимальный маршрут. Функционирование основано на получении данных о состоянии сетевых связей или каналов. Подробное описание есть в википедии. Мы будем использовать именно этот протокол.

В реальной сети каждое ядро содержит area 0 (для связи с другими ядрами) и несколько других зон, в которые входят узлы уровня распределения. Эти узлы в пределах одной зоны удобно объединять в кольца, благодаря чему будет резерв и оптимальная маршрутизация. Например, это может выглядеть так:

Определим зоны в нашей сети:

Настройка Core_1.

Включим маршрутизацию:

Core_1(config)# ip routing

Core_1(config)# ip classless

Core_1(config)# ip subnet-zero

Включим процесс OSPF и укажем proccess-id (берётся произвольно, в нашем случае — 111):

Core_1(config)#router ospf 111

Укажем сети для каждой из зон, в которые входит Core_1 (надо использовать инверсию маски):

Core_1 (config-router)# network 10.0.0.0 0.0.0.7 area 0

Core_1 (config-router)# network 10.10.0.0 0.0.0.7 area 10

Обычно прописывают ещё вручную Router-id (идентификатор маршрутизатора), указывая при этом IP адрес этого маршрутизатора. Если этого не делать, то Router-id будет выбран автоматически.

На Core_2 делаем всё точно также как и на Core_1.

При настройке Cat_1 включаем также маршрутизацию и процесс ospf с id 111. Указываем сеть 10.10.0.0 255.255.255.248 в area 10:

Cat_1(config)# ip routing

Cat_1(config)# ip classless

Cat_1(config)# ip subnet-zero

Cat_1(config)#router ospf 111

Cat_1(config-router)# network 10.10.0.0 0.0.0.7 area 10

Необходимо указать редистрибьюцию сети для DHCP (она в int Vlan500) в этот процесс ospf. Делается это командой:

Cat_1(config-router)# redistribute connected metric 5 metric-type 1 subnets

5 — это метрика для перераспределённого маршрута

1 – это тип внешней метрики – OSPF

После этой команды все сети в VLAN’ах Cat_1 будут доступны через ospf.

Редистрибьюцию пользовательских сетей DHCP также можно сделать через route-map и access-list или целиком указать в network x.x.x.x x.x.x.x area x. Всё это зависит от того, как и что нужно анонсировать в маршрутизации по сети.

Cat_2 настраиваем аналогично, только в area 10 надо указать network 10.20.0.0 0.0.0.7

По сути, теперь мы имеем работающую сеть, в которой пользователи с разных коммутаторов уровня доступа смогут обмениваться трафиком.

STP — Spanning Tree Protocol

Сделаем кольцо следующего вида:

Cat_3 и Cat_2 находятся в одной area, работая по VLAN’у 20 и соединены непосредственно друг с другом для резерва по L2.

На Core_2, Cat_2 и Cat_3 включаем rapid-pvst. Rapid-Per-VLAN-Spanning Tree позволяет строить дерево на каждый VLAN отдельно.

Cat_1(config)#spanning-tree mode rapid-pvst

Указываем, что все существующие VLAN’ы должны участвовать в STP с приоритетом этого узла. Чтобы Core_2 был root bridge, ему надо поставить priority меньшее чем у Cat_3 и Cat_2, у которых в свою очередь priority может быть одинаковым.

Core_2:

Core_2(config)#spanning-tree vlan 1-4094 priority 4096

Cat_3:

Cat_3(config)#spanning-tree vlan 1-4094 priority 8192

Cat_2:

Cat_2(config)#spanning-tree vlan 1-4094 priority 8192

После этого Core_2 станет root bridge, а один из портов Cat_3 или Cat_2 заблокируется для передачи трафика по VLAN’у 20 в сторону Core_2. Если необходимо указать, чтобы определённый VLAN не участвовал в STP, то делается это такой командой:

no spanning-tree vlan

Следует заметить, что BPDU пакеты Cisco и D-Link, при помощи которых строится STP, не совместимы между собой, поэтому stp между оборудованием этих двух производителей скорее всего построить будет очень затруднительно.

SNMP — Simple Network Management Protocol

SNMP – протокол простого управления сетью. При помощи него как правило собирается статистика работы оборудования, и он часто используется при автоматизации выполнения каких-либо операций на этом оборудовании.

На узлах всех уровней определим community, которое определяет доступ к узлу на read или write по этому протоколу, при условии, что это community совпадает у источника и получателя.

На Cisco:

Read — snmp-server community RO

Write — snmp-server community RW

Название snmp_community чувствительно к регистру.

На всех узлах ядра и распределения выполняем эти команды:

Core_1(config)# snmp-server community CISCO_READ RO

Core_1(config)# snmp-server community CISCO_WRITE RW

На D-link:

Удаляем всё дефолтное:

delete snmp community public

delete snmp community private

delete snmp user initial

delete snmp group initial

delete snmp view restricted all

delete snmp view CommunityView all

Создаём community на read — DLINK_READ и на write — DLINK_WRITE:

create snmp view CommunityView 1 view_type included

create snmp group DLINK_READ v1 read_view CommunityView notify_view CommunityView

create snmp group DLINK_READ v2c read_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v1 read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v2c read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp community DLINK_READ view CommunityView read_only

create snmp community DLINK_WRITE view CommunityView read_write

ACL — Access Control List

Списки контроля доступа – это условия, которые проходят проверку при выполнении каких-либо операций.

ACL используется в связке со многими протоколами и сетевыми механизмами, фильтруя трафик на интерфейсах и протоколах NTP, OSPF и других.

Создадим правило для закрытия доступа из пользовательской сети Cat_1 (192.168.0.0 255.255.255.224) в сеть Cat_2, которая находится в VLAN’е 500:

Cat_2(config)#ip access-list extended Access_denided_IN

Cat_2(config)#deny ip 192.168.0.0 0.0.0.31 any

Cat_2(config)#deny udp 192.168.0.0 0.0.0.31 any

Как видите, в extended access листах используется инверсия маски.

После создания списка доступа его необходимо применить на нужном интерфейсе:

Cat_2(config)#int Vlan500

Cat_2(config-if)# ip access-group Access_denided_IN in

Тем самым запретив на int vlan500 Cat_2 входящий трафик ip и udp от 192.168.0.0 255.255.255.224 на любой адрес.

NTP — Network Time Protocol

Cisco:

Синхронизация внутреннего времени узла с внешним сервером (можно использовать несколько серверов):

ntp server

Указание часового пояса (GMT +3):

clock timezone MSK 3

Начальная и конечная дата перехода на летнее время:

clock summer-time MSK recurring last Sun Mar 2:00 last Sun Oct 3:00

Эти команды следует выполнить на всех узлах сети, либо указать на роутере ядра ntp master и остальные узлы синхронизировать с ним.

Также можно указать время вручную:

clock set 18:00:00 20 Feb 2011

Но это делать крайне не рекомендуется — лучше использовать NTP.

D-Link:

Используем SNTP – более простая версия NTP.

Включаем SNTP:

enable sntp

Указание часового пояса (GMT +3):

config time_zone operator + hour 3 min 0

Задаём NTP сервера:

config sntp primary secondary poll-interval 600

poll-interval — интервал времени в секундах между запросами на обновление SNTP информации.

Начальная и конечная дата перехода на летнее время:

config dst repeating s_week 1 s_day sun s_mth 4 s_time 0:3 e_week last e_day sun e_mth 10 e_time 0:3 offset 60

Мы рассмотрели теорию трёхуровневой модели сети и некоторые базовые технологии, которые помогут в изучении таких сетей.