что такое ратник в компьютере

Что такое RAT? Всё про шпионские RAT-трояны

RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру. Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

На самом деле шпионская программа RAT это один из наиболее опасных вредоносных программ, который позволяет злоумышленнику получить не просто доступ к вашему компьютеру но и полный контроль над ним. Используя программу RAT, взломщик может удалённо установить клавиатурный шпион или другую вредоносную программу. Также с помощью данной программы хакер может заразить файлы и много чего ещё наделать без вашего ведома.

Как работает программа RAT?

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. Всё. с этого момента компьютер жертвы под полным контролем злоумышленника.

Возможности трояна RAT

Популярные RAT-программы

Какая самая лучшая программа RAT?

Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Как происходит заражение RAT-трояном?

Заражение вирусом RAT происходит почти также как другими вредоносными программами через:

Кстати не всегда антивирусное по в силах предотвратить заражение, некоторые антивирусы попросту не детектируют вредонос, так как сегодня уже никто не посылает просто трояна, сегодня его предварительно криптуют(что такое крипт и как это делают мы расскажем в другой статье).

Как предотвратить заражение троянской программой RAT?

Как понять что у вас троянская программа RAT?

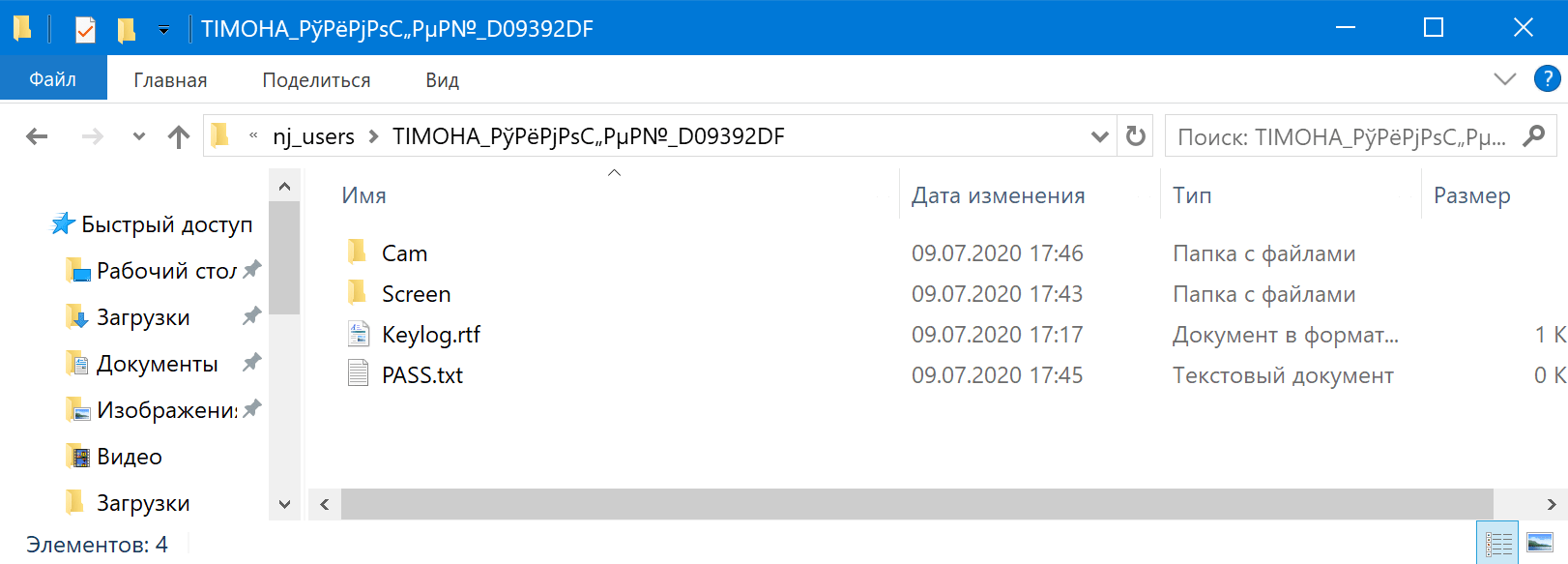

Понять что у вас на компьютере установлен РАТ очень не легко, но можно. Вот признаки которые могут говорить о наличии троянской программы на вашем компьютере:

Как вылечить заражённый трояном компьютер?

Обнаружить троян RAT довольно сложно. Можно скачать бесплатные антивирусы с обновлёнными базами, к примеру отличный на мой взгляд сканер AVZ и просканировать компьютер. На самом деле если вы мало разбираетесь в компьютерах легче не искать иголку в стоге, а предварительно сохранив важные документы отформатировать комп и установить Windows заново.

Кстати устанавливая взломанную Windows вы рискуете заразится вирусом уже на этапе установки. Так как некоторые левые сборки которые раздаются в сети имеют уже вшитые закладки, шпионы, вирусы, скрытые радмины, рмсы и другую красоту. Я знал одного компьютерного мастера который само того не зная устанавливал на машины клиентов левую сборку Windows, знаменитую протрояненную ZverCD.

Похожие статьи

Быстрая установка виртуальных машин на Linux

Как установить Google Chrome на Kali Linux

Флешка Kali Linux с возможностью сохранения Persistence

10 комментариев

Возможности трояна пункт «Прикалываться над чайниками» повеселил ))

да без крипта не прокатит, антивир пропалит сразу.

а крипт денег стоит

крипт бесплатен был, бесплатный есть и бесплатным будет.

хорошая статья но автор забыл написать ещё про рат PI

Все ответы на ваши вопросы будут в отдельной статье.

Знаю таков троян, есть много КРЕАТОРОВ таких троянов — на пример самый простой — Dark Comet.

Сам кстати пользуюсь такими креаторами, но ничего вредоносного не делаю, максимум просто по прикалываться.

И это интересно, ещё есть один креатор — называется LinkNet.

Вроде его один поц сделал, на ютубе видосы есть, написан на delphi.

У него ООООЧЕНЬ большой функционал.

Кому надо просто введите LinkNet — CSG Chanell. (Вроде так канал называется.)

Сама прога платная, вроде. Но в коментах под видео некоторые говорят что есть бесплатная версия проги, не знаю крч.

Удалить ратник проще некуда, нужно зайти в автозагрузку и удалить все неизвестные программы из автозагрузки или все, затем перезагрузить ПК также можно заглянуть в планировщик задач и посмотреть там некие странные задания и удалить их.

У DarkComet есть такая функция: Persistant Process и Persistent Startup. Когда ты попытаешься закрыть процесс, не выйдет. Когда попытаешься удалить из автозагрузки: не выйдет. Даже в безопасном режиме не прокатит! Никак! И что чайник будет делать? А если он хорошо закриптован, то его никак не найти! И антивирус его удалять не будет! И никакая программа не поможет, кроме переустановки Windows.

Как пользоваться NjRAT? Приколы вируса удаленного доступа

Для тех, кто не в теме, проведу краткий экскурс в историю. Ратники, они же Remote Access Trojan (трояны удаленного доступа) или попросту крысы, применяются хацкерами для получения доступа к ресурсам компьютера. По сути, это вирусные утилиты, разработанные по образу и подобию админских программ для обслуживания по удалёнке. Таких, как RAdmin, TeamViewer, TightVNC и прочие известные всем нам ремотки.

Однако принцип внедрения у ратников несколько отличается от вышеперечисленного софта. Для того, чтобы установить тот же RAdmin, вам, как минимум нужно побывать за компьютером пользователя 1 раз. Либо обладать правами на установку прог по сети. TeamViewer при первом запуске также выдаст рандомный пароль с уникальным ID, а для дальнейшего подключения без участия пользователя потребуется войти под своей учеткой.

В любом случае, ваш доступ к машине будет так или иначе санкционирован. Ратники же, имея под капотом вирусный бэкграунд, требуют от юзверя лишь запустить их единожды. После этого информация о соответствующем ПК отлетит прямиком к злоумышленнику, который в свою очередь сможет распорядиться полученным доступом по своему усмотрению.

Вот и образовалось, что называется свободная касса для всех любителей поживиться чужими данными. На форумах в дарке, эту тему форсят ещё с апреля и на сегодняшний день ситуация мало чем изменилась. Разве что ратников стало больше, чем раньше и продавать их стали за бабки. Причём функционал у них у всех плюс-минус одинаковый, а отличаются они лишь графической оболочкой.

В данном уроке, я продемонстрирую вам наиболее популярный ратник NjRAT. Он имеет самое большое количество скачиваний на гитхабе, поэтому очень надеюсь, что комментариев типа «ааа вирус нам скидываешь» не будет. Ведь я не заливаю данный ратник в телегу, а показываю, где его может скачать потенциальный злоумышленник и каким образом использовать для своих целей. Если интересно, устраивайтесь по удобней и приступим к созданию крыски. Погнали.

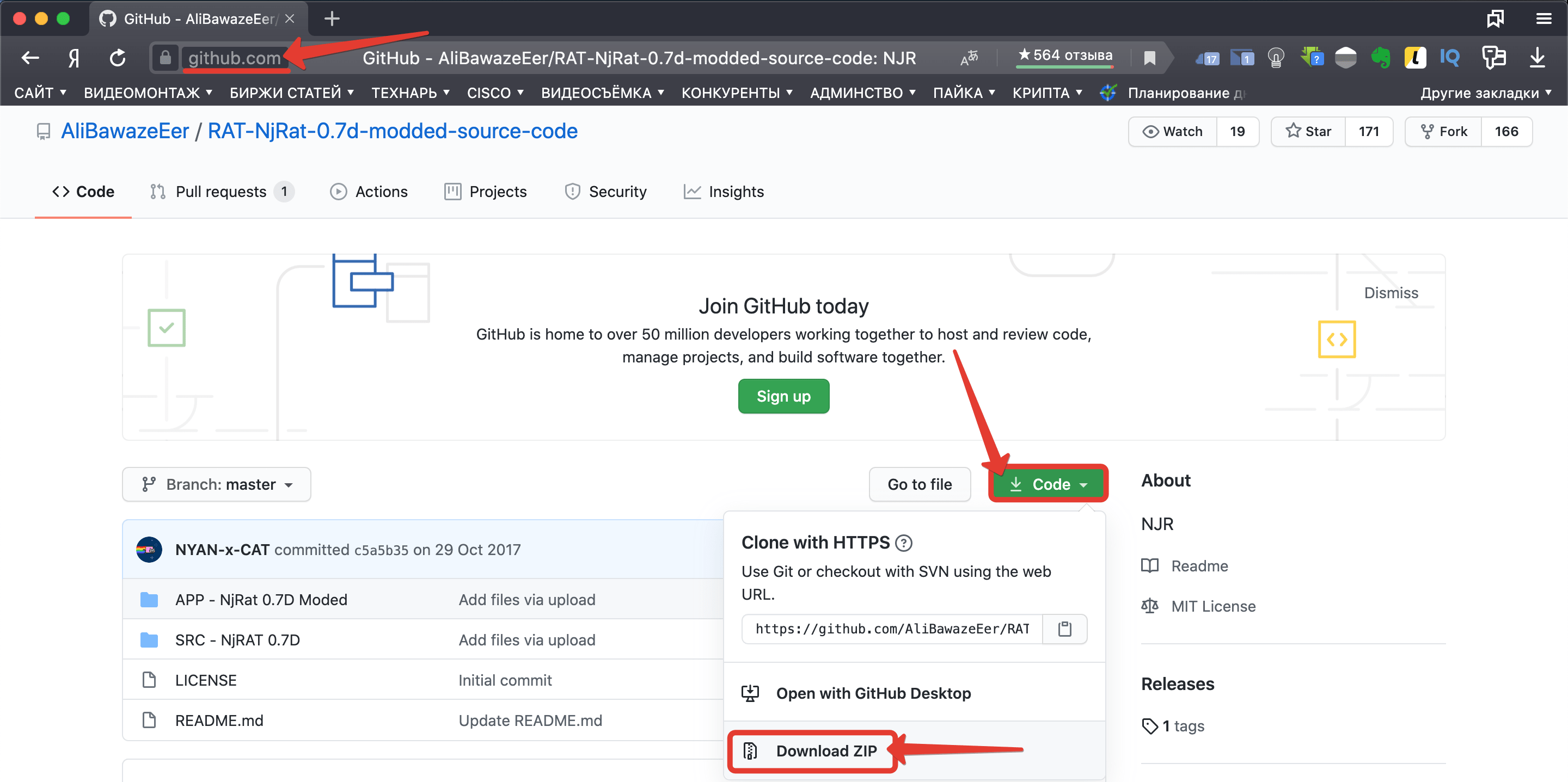

Шаг 1. Заходим на гитхаб и загружаем архив с NjRAT’ом.

Шаг 2. Распаковываем Zip File и внутри созданного каталога ищем папочку Moded, а в ней файл ратника.

Шаг 3. Запускаем его и прописываем порт, который нам нужно будет открыть на роутере. Надеюсь, что не нужно объяснять то, что он же, должен быть добавлен в исключения вашего брандмауэра. Хотя лично я, всегда вырубаю последний, дабы не выносить себе, и без того утомлённый мозг, этим вопросом. А по поводу проброса портов, у меня на канале есть чудеснейший видос про RDP. Там суть один в один, поэтому растягивать данный ролик по времени разжёвываю эту тему, я тут не буду. Кто не шарит, переходите и смотрите по ссылке в подсказке.

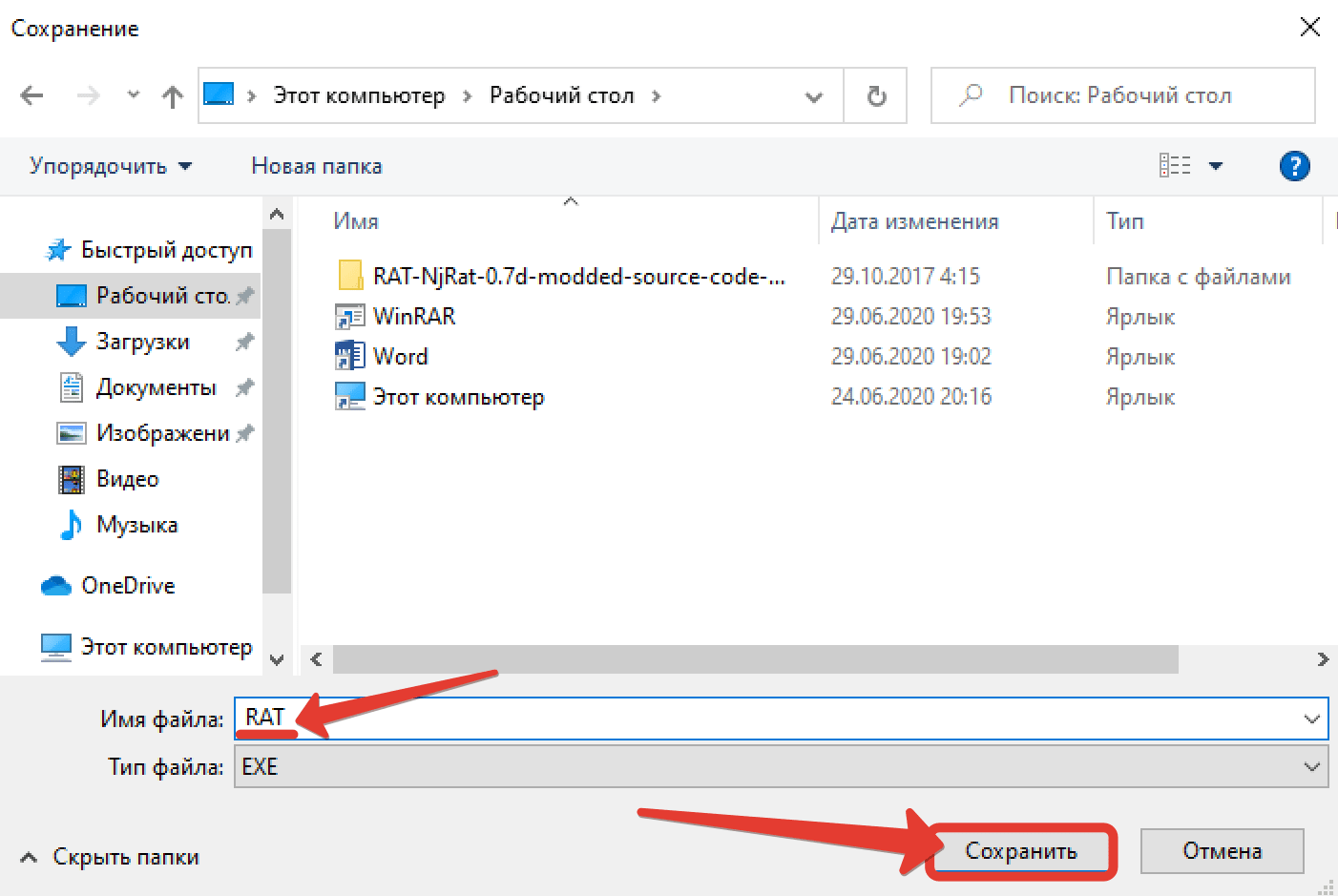

Шаг 4. Ну а мы жмём Start и попадаем в основное окно программы. Тут нас интересует только одна кнопка – «Builder». После нажатия на неё, запускается меню конфигурирования EXE’шки клиента, которая, по сути, и является вирусом. Давайте настроим всё по порядку. В пункте Hostзадаём наш белый IP’шник. Я миллион раз повторял в своих видео, что если вы хотите заниматься изучением администрирования или безопасности на постоянной основе, то обзавестись белым IPу провайдера нужно в обязательном порядке. Далее у нас порт, открываемый на роутере. Чуть ниже имя жертвы. Маскировка под определённый процесс. Обычно злоумышленники маскируют ратник под какую-нибудь системную службу, аля служба печати или диспетчер задач. Ну а справа у нас дополнительные параметры вируса. BSODпри попытке закрытия, копирование в автозагрузку, запись в реестре, распространение по USB в случае подключения носителя к ПК и прочие прелести. В более продвинутых ратниках ещё встречается функция изменения иконки, FUD-крипт и т.д. Ниже размер логов. Пусть будет 512. В принципе, всё. Кликаем «Build» для создания файла.

Шаг 5. Указываем имя и месторасположения. Я назову RAT, однако ясен-красен, что для распространения такое имя уж точно не годится и вы никогда не встретите подобную EXE’шку в чистом виде. По поводу максировки вирусов в меня на канале также есть пару занятных роликов. Ссылка на один из них непременно всплывёт в подсказке.

Шаг 6. Окей. Запускаем файл на компьютере жертвы.

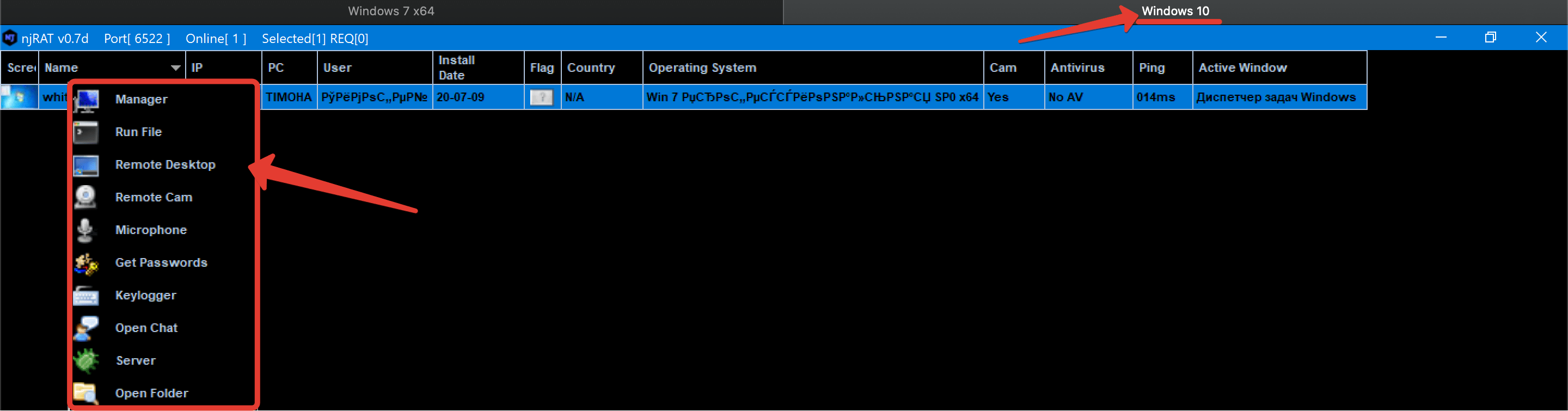

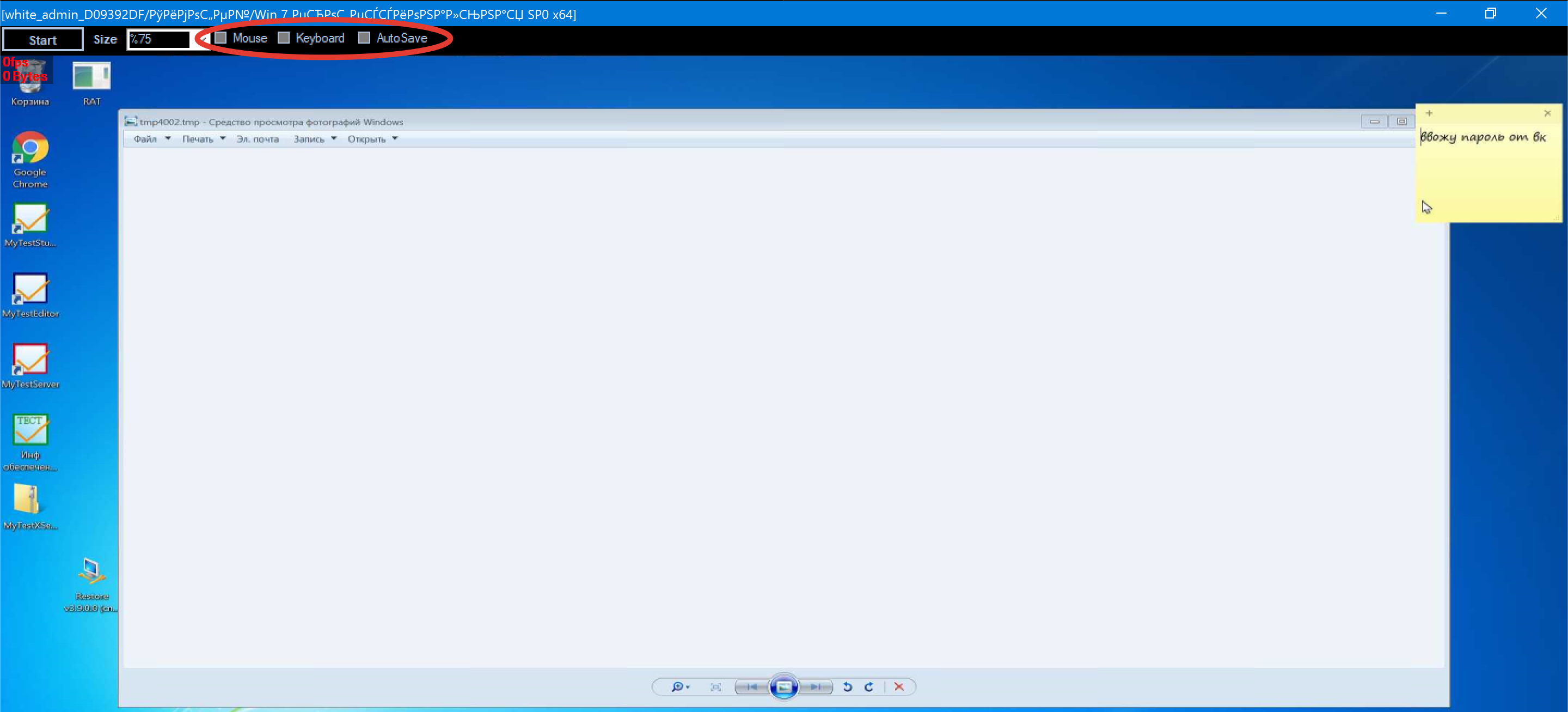

Шаг 7. И вернувшись на свой ПК проверяем статус подключения. Комп подключился, а значит наш вирус уже в системе, и мы можем начинать кошмарить её по полной программе. Для этого достаточно вызвать контекстное меню функций и выбрать наиболее подходящий нам вариант.

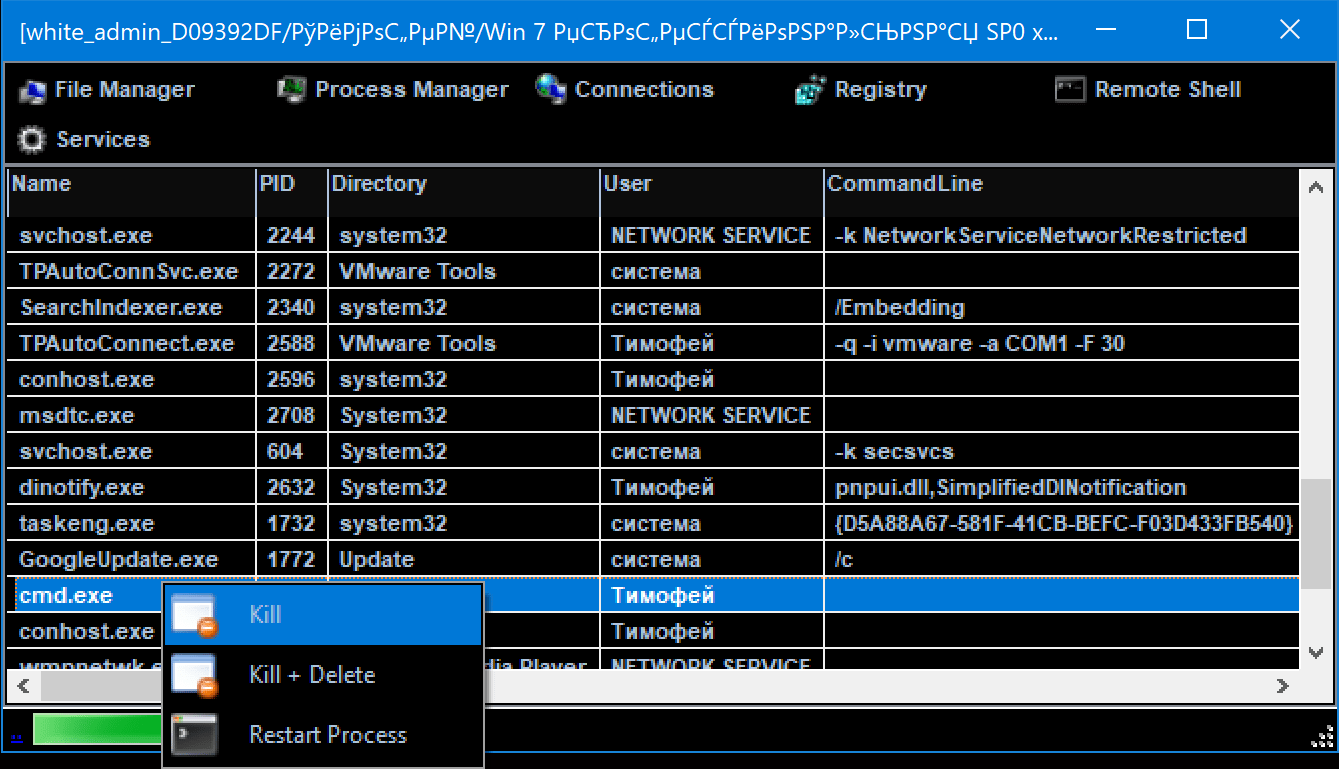

Шаг 8. Давайте рассмотрим всё по порядку. Первый пункт Manager предоставляет нам доступ к файлам на дисках, открывает менеджер процессов, в котором мы можем выключить ту или иную задачу, а также посмотреть текущие соединения и поковыряться в регистре.

Шаг 9. Функция «Run File» позволяет запустить любой файл с диска или по внешней ссылке. Давайте я для примера продемонстрирую жертве пикчу носков.

Шаг 10. Указываем путь к картинке. И затем проверяем результат на клиенте.

Шаг 11. Всё отрабатывает. Теперь давайте затестим удалённый рабочий стол. Подключившись с его помощью можно не только смотреть за происходящим, но также, как и в любой популярной удалёнке управлять мышкой, клавой и делать скриншоты.

Шаг 12. Про вебку и микрофон думаю объяснять не нужно. Это, пожалуй, одни из самых полезных функций для злоумышленников, живущих за счёт продажи компромата в даркнете.

Шаг 13. Хотя, как по мне, большинству хацкеров ничуть не меньше зайдёт функция «Get Passwords». Она вытаскивает все сохранённые пассы из браузеров. Т.к. у меня это виртуалка, соответственно тут данный список девственен и чист.

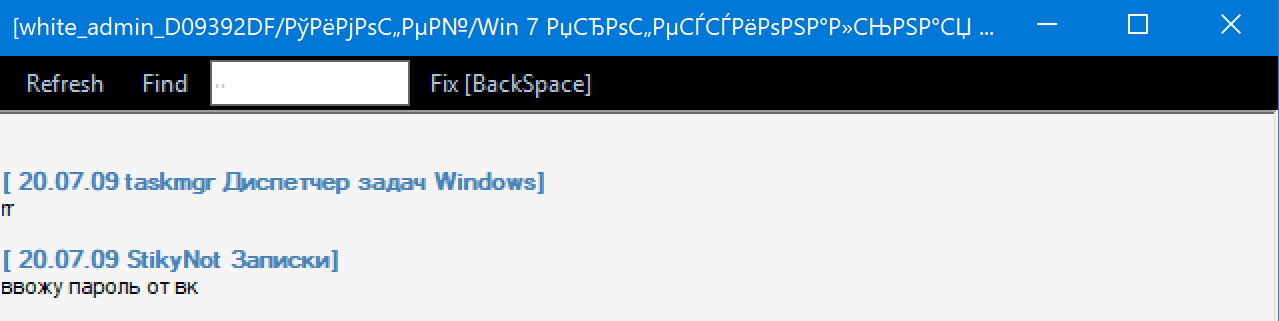

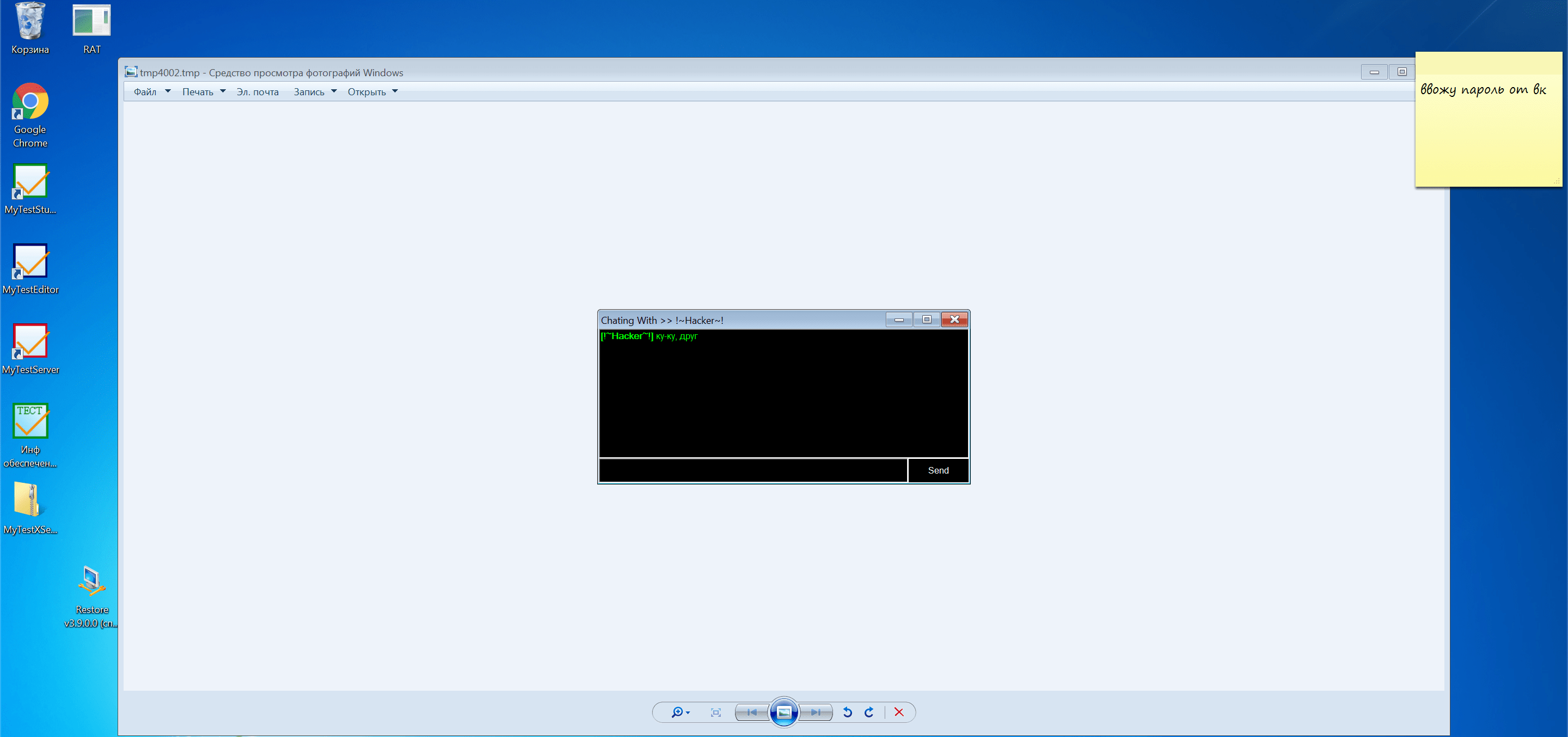

Шаг 14. Далее по списку у нас старый добрый кейлоггер. Он перехватывает все нажатия клавиш пользователя. От набивки текста унылейшей курсовой, до пароля в vk.

Шаг 15. А затем сейвит их в отдельный RTF’овский файл, который складывается в папку пользователя, рядом с TXT’шкой пассвордов.

Шаг 16. Ну и самое весёлое – это, конечно же, чат с жертвой. Вы можете пообщаться с беднягой, пообещав удалить троянчик с компьютера за пару сотен пиастров.

Шаг 17. И в случае удачной сделки, даже сдержать своё слово, мочканув вредонос удалённо.

И вроде бы, с первого взгляда, всё круто, однако, не стоит забывать о подводных камнях. Во-первых, для того, чтобы всё завелось, на компьютере жертвы должен быть либо отключён автивирус. Либо ваш EXE-файл должен быть прокриптован. Во-вторых, на сегодняшний день, львиная доля членов нашего братства, жидится потратить сотку на белый IP и тем самым добавляет себе гемороя с пробросом портов.

Да, чисто теоретически можно попробовать воспользоваться популярным сторонним сервисом No-IP и с помощью технологии DynDNS забацать себе псевдо-белку. Также у некоторых именитых сетевых вендеров есть свои собственные, бесплатные сервисы для этой истории. Например, у тех же ASUS данная фича прекрасно работает из коробки. Однако, никакой дин вам не поможет, если ваш гавно-провайдер по экономическим соображениям экономит пул, и посадив клиентов за NAT, раздаёт, что называется «many to one».

В этом случае, вам поможет только белый IP или VPN. Либо, если у вас есть собственный Web-сайт, можно попробовать поизголяться с online-ратниками. Они хоть и менее функциональны, зато не требуют открытия портов. Следующий ролик у нас, как раз, будет по этой теме. Так что, если ты, друг мой, впервые забрёл на канал и ещё не оформил подписку, сейчас самое время. Клацай на колокол и в твоей ленте будут регулярно появляться годнейшие видосы по вирусологии, этичному хакингу и пентестингу.

С олдов жду лайки и конечно же комментарии по поводу того, какие ратники вы используете в своих обучающих целях. На сегодняшний день их развелось просто офигеть, как много, поэтому давайте посредством народного голосования выберем лучший. Хотя я почти на 100% уверен, что лидером окажется Putin RAT, но всё же давайте ради приличия немножко поиграем в иллюзию демократии. Напоследок, традиционно, желаю всем удачи, успеха и самое главное, безопасной работы.

Берегите себя и свои тачки. Не допускайте крыс в свою ОСь. Самый лучший способ для этого раз и навсегда перейти на Linux и больше никогда не вспоминать об EXE-файлах. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

Трояны удаленного доступа (RAT) – что это такое и как защитить от них👨⚕️

Троянец удаленного доступа, или RAT, является одним из самых вредоносных типов вредоносных программ, о которых только можно подумать.

Они могут нанести всевозможные повреждения, а также могут быть ответственны за дорогостоящие потери данных.

С ними нужно активно бороться, потому что, помимо того, что они очень опасны, они довольно распространены.

Сегодня мы сделаем все возможное, чтобы объяснить, что они из себя представляют и как они работают, а также дадим вам знать, что можно сделать, чтобы защититься от них.

Мы начнем наше обсуждение сегодня с объяснения того, что такое RAT.

Мы не будем углубляться в технические детали, но сделаем все возможное, чтобы объяснить, как они работают и как они к вам попадают.

На самом деле, некоторые из них были использованы как таковые.

После этого мы представим несколько самых известных RAT.

Это даст вам лучшее представление о том, на что они способны.

Затем мы увидим, как можно использовать инструменты обнаружения вторжений для защиты от RAT, и рассмотрим некоторые из лучших из этих инструментов.

Итак, что такое RAT?

Троян удаленного доступа – это разновидность вредоносного ПО, которое позволяет хакеру удаленно (отсюда и название) получить контроль над компьютером.

Давайте проанализируем имя.

Троянская часть рассказывает о том, как распространяется вредоносное ПО.

Это относится к древнегреческой истории о троянском коне, который Улисс построил, чтобы вернуть город Трою, который был осажден в течение десяти лет.

В контексте компьютерного вредоносного ПО, троянский конь (или просто троян) представляет собой вредоносное ПО, распространяемое как-то еще.

Например, игра, которую вы загружаете и устанавливаете на свой компьютер, на самом деле может быть троянским конем и содержать некоторый вредоносный код.

Что касается удаленного доступа RAT, то это связано с тем, что делает вредоносная программа.

Проще говоря, это позволяет его автору иметь удаленный доступ к зараженному компьютеру.

И когда он получает удаленный доступ, у него практически нет ограничений на то, что он может сделать.

Это может варьироваться от изучения вашей файловой системы, просмотра ваших действий на экране, сбора ваших учетных данных для входа в систему или шифрования ваших файлов, чтобы затем потребовать выкуп.

Он также может украсть ваши данные или, что еще хуже, данные вашего клиента.

После установки RAT ваш компьютер может стать концентратором, откуда атаки будут запущены на другие компьютеры в локальной сети, что позволит обойти любую защиту периметра.

RAT в истории

К сожалению, rat существуют уже более десяти лет.

Считается, что эта технология сыграла свою роль в широкомасштабном разграблении американской технологии китайскими хакерами еще в 2003 году.

Расследование в Пентагоне выявило кражу данных у американских оборонных подрядчиков, причем секретные данные о разработке и испытаниях были переданы в места расположения в Китае.

Возможно, вы помните, как отключались энергосистемы на восточном побережье США в 2003 и 2008 годах.

Они также были прослежены в Китае и, по-видимому, им способствовали RAT.

Хакер, который может запустить RAT в систему, может воспользоваться любым программным обеспечением, которое есть в распоряжении пользователей зараженной системы, часто даже не замечая этого.

RAT как оружие

Злонамеренный разработчик RAT может взять под контроль электростанции, телефонные сети, ядерные объекты или газопроводы.

Таким образом, RAT не только представляют угрозу для корпоративной безопасности.

Они также могут позволить нациям атаковать вражескую страну.

Хакеры по всему миру используют RAT для слежки за компаниями и кражи их данных и денег.

Между тем проблема RAT теперь стала вопросом национальной безопасности для многих стран, в том числе России.

Первоначально использовавшаяся для промышленного шпионажа и саботажа китайскими хакерами, США стала ценить мощь RAT и интегрировала их в свой военный арсенал.

Теперь они являются частью стратегии наступления, известной как «гибридная война».

Несколько известных RAT

Давайте посмотрим на некоторые из самых известных RAT.

Наша идея здесь не в том, чтобы прославить их, а в том, чтобы дать вам представление о том, насколько они разнообразны.

Back Orifice

Back Orifice – это американский RAT, который существует с 1998 года. Это своего рода дедушка RAT.

Первоначальная схема эксплуатировала уязвимость в Windows 98.

Более поздние версии, которые работали в более новых операционных системах Windows, назывались Back Orifice 2000 и Deep Back Orifice.

Эта RAT способна скрывать себя в операционной системе, что делает ее особенно трудной для обнаружения.

Однако сегодня большинство систем защиты от вирусов используют в качестве сигнатур исполняемые файлы Back Orifice и поведение окклюзии.

Отличительной особенностью этого программного обеспечения является то, что оно имеет простую в использовании консоль, которую злоумышленник может использовать для навигации и просмотра зараженной системы.

После установки эта серверная программа связывается с клиентской консолью по стандартным сетевым протоколам.

Например, известно, что используется номер порта 21337.

DarkComet

DarkComet был создан еще в 2008 году французским хакером Жаном-Пьером Лесуэром, но привлек внимание сообщества кибербезопасности только в 2012 году, когда было обнаружено, что африканское хакерское подразделение использует эту систему для нацеливания на правительство и вооруженные силы США.

DarkComet характеризуется простым в использовании интерфейсом, который позволяет пользователям, практически не имеющим технических навыков, выполнять хакерские атаки.

Это позволяет шпионить через кейлоггинг, захват экрана и сбор пароля.

Управляющий хакер также может управлять функциями питания удаленного компьютера, позволяя включать или выключать компьютер удаленно. Сетевые функции зараженного компьютера также можно использовать для использования компьютера в качестве прокси-сервера и маскировки его личности во время рейдов на других компьютерах. Проект DarkComet был заброшен его разработчиком в 2014 году, когда было обнаружено, что он используется сирийским правительством, чтобы шпионить за его гражданами.

Mirage

Mirage – известная RAT, используемая спонсируемой государством китайской хакерской группой.

После очень активной шпионской кампании с 2009 по 2015 год группа замолчала.

Mirage был основным инструментом группы с 2012 года.

Обнаружение варианта Mirage, названного MirageFox в 2018 году, является намеком на то, что группа может вернуться в действие.

MirageFox был обнаружен в марте 2018 года, когда он использовался для слежки за правительственными подрядчиками Великобритании.

Что касается оригинальной Mirage RAT, она использовалась для атак на нефтяную компанию на Филиппинах, тайваньских военных, канадскую энергетическую компанию и другие цели в Бразилии, Израиле, Нигерии и Египте.

Этот RAT поставляется встроенным в PDF.

Открытие его приводит к выполнению скриптов, которые устанавливают RAT.

После установки его первое действие – отчитаться перед системой управления и контроля с проверкой возможностей зараженной системы.

Эта информация включает в себя скорость процессора, объем памяти и использование, имя системы и имя пользователя.

Защита от RAT – средства обнаружения вторжений IDS

Антивирусное программное обеспечение иногда бесполезно себя ведет при обнаружении и предотвращении RAT.

Это связано отчасти с их природой.

Они прячутся как нечто совершенно законное.

По этой причине они часто лучше всего обнаруживаются системами, которые анализируют компьютеры на предмет ненормального поведения.

Такие системы называются системами обнаружения вторжений IDS.

Мы искали на рынке лучшие системы обнаружения вторжений.

Наш список содержит набор добросовестных систем обнаружения вторжений и другого программного обеспечения, которое имеет компонент обнаружения вторжений или которое может использоваться для обнаружения попыток вторжения.

Как правило, они лучше идентифицируют трояны удаленного доступа, чем другие типы средств защиты от вредоносных программ.