что такое превентивная защита

Технологии превентивной защиты Dr.Web

Антивирус обязан не допускать заражения. В этом на помощь традиционному антивирусу приходят несигнатурные технологии и технологии превентивной защиты.

Все троянцы делают это:

- Действуют по схожим алгоритмам, используют одни и те же критические места в операционных системах для проникновения, имеют одинаковые наборы вредоносных функций. Совершают одну и ту же ошибку: начинают действовать первыми (нападают на систему).

Начала проявления активности троянца достаточно для Dr.Web, чтобы увидеть и обезвредить его.

Это возможно благодаря разнообразным технологиям Превентивной защиты Dr.Web, действующей на опережение. Они «на лету» анализируют поведение программ и немедленно пресекают вредоносные процессы. По схожести поведения подозрительной программы с известными моделями подобного поведения Dr.Web умеет распознавать и блокировать такие программы. Технологии Превентивной защиты Dr.Web не допускают проникновений новейших, наиболее опасных вредоносных программ, разработанных с расчетом на необнаружение традиционными сигнатурными и эвристическими механизмами, — объектов, которые еще не поступили на анализ в антивирусную лабораторию, а значит, не известны вирусной базе Dr.Web на момент проникновения в систему.

Перечислим только некоторые из этих технологий.

Dr.Web Process Heuristic

В отличие от традиционных поведенческих анализаторов, полагающихся на жестко прописанные в базе знания, а значит, известные злоумышленникам правила поведения легитимных программ, интеллектуальная система Dr.Web Process Heuristic анализирует «на лету» поведение каждой запущенной программы, сверяясь с постоянно обновляемым репутационным облаком Dr.Web, и на основе актуальных знаний о том, как ведут себя вредоносные программы, делает вывод о ее опасности, после чего принимаются необходимые меры по нейтрализации угрозы.

Эта технология защиты данных позволяет свести к минимуму потери от действий неизвестного вируса — при минимальном потреблении ресурсов защищаемой системы.

Dr.Web Process Heuristic контролирует любые попытки изменения системы:

- распознаёт процессы вредоносных программ, изменяющих нежелательным образом пользовательские файлы (например, действия троянцев-шифровальщиков); препятствует попыткам вредоносных программ внедриться в процессы других приложений; защищает от модификаций вредоносными программами критических участков системы; выявляет и прекращает вредоносные, подозрительные или ненадежные сценарии и процессы; блокирует возможность изменения вредоносными программами загрузочных областей диска с целью невозможности запуска (например, троянцев) на компьютере; предотвращает отключение безопасного режима Windows, блокируя изменения реестра; не дает вредоносным программам возможности добавлять исполнение новых задач, нужных злоумышленникам, в логику работы операционной системы. Блокирует ряд параметров в реестре Windows, что не дает, например, вирусам изменить нормальное отображение Рабочего стола или скрыть присутствие троянца в системе руткитом; не позволяет вредоносному ПО изменить правила запуска программ.

Dr.Web Process Heuristic обеспечивает безопасность практически с момента загрузки операционной системы — начинает защищать еще до завершения загрузки традиционного сигнатурного антивируса!

- Пресекает загрузки новых или неизвестных драйверов без ведома пользователя. Блокирует автозапуск вредоносных программ, а также определенных приложений, например анти-антивирусов, не давая им зарегистрироваться в реестре для последующего запуска. Блокирует ветки реестра, которые отвечают за драйверы виртуальных устройств, что делает невозможной установку нового виртуального устройства. Блокирует коммуникации между компонентами шпионского ПО и управляющим им сервером. Не позволяет вредоносному ПО нарушить нормальную работу системных служб, например вмешаться в штатное создание резервных копий файлов.

Dr.Web Process Heuristic работает сразу «из коробки», но пользователь всегда имеет возможность настроить правила контроля исходя из собственных потребностей!

Технология Dr.Web ShellGuard, входящая в состав Dr.Web Script Heuristic, закрывает путь в компьютер для эксплойтов — вредоносных объектов, пытающихся использовать уязвимости, в том числе еще не известные никому, кроме вирусописателей (так называемые уязвимости «нулевого дня»), с целью получения контроля над атакуемыми приложениями или операционной системой в целом.

Dr.Web ShellGuard

Dr.Web ShellGuard защищает:

- все популярные интернет-браузеры (Internet Explorer, Mozilla Firefox, Яндекс.Браузер, Google Chrome, Vivaldi Browser); приложения MS Office, включая новейший MS Office 2016; системные приложения; приложения, использующие java-, flash- и pdf-технологии; медиапроигрыватели.

- При обнаружении попытки использования уязвимости Dr.Web принудительно завершает процесс атакуемой программы. Никакие действия антивируса над файлами приложения, включая перемещение в карантин, не производятся. В качестве информации к сведению пользователь видит уведомление о пресечении попытки вредоносного действия, реагировать на которое не требуется. В журнале событий Dr.Web создается запись о пресечении атаки. Облачная база знаний системы получает немедленное уведомление об инциденте. Если необходимо, специалисты «Доктор Веб» мгновенно отреагируют на него — например, улучшением алгоритма контроля.

Технологии системы Превентивной защиты Dr.Web опираются не только на прописанные правила, хранящиеся на компьютере, но и на знания репутационного облака Dr.Web, в котором собираются:

- данные об алгоритмах программ с вредоносными намерениями; информация о заведомо «чистых» файлах; информация о скомпрометированных цифровых подписях известных разработчиков ПО; информация о цифровых подписях рекламного / потенциально опасного ПО; алгоритмы защиты тех или иных приложений.

Облако получает информацию о работе Dr.Web на защищаемом ПК, в том числе об обнаруженных новейших угрозах. Это позволяет оперативно реагировать на выявленные недочеты и обновлять правила, хранящиеся на компьютере локально.

Никакие файлы с компьютера пользователя не передаются на серверы «Доктор Веб»!

Соблюдение кибергигиены поможет обеспечить безопасность в сети

Определение кибергигиены

Кибергигиена представляет собой набор действий, выполняемых пользователями компьютеров и других устройств для повышения сетевой безопасности и обеспечения работоспособности системы. Кибергигиена – это образ мышления и привычки с фокусом на безопасность, помогающие пользователям и организациям снизить количество нарушений в интернете. Основополагающий принцип кибергигиены – войти в повседневную жизнь.

Что такое кибергигиена?

Кибергигиена – это формирование полезных привычек в отношении кибербезопасности, позволяющих не стать жертвой киберугроз и избегать проблем сетевой безопасности. Кибергигиену иногда сравнивают с личной гигиеной: в обоих случаях это регулярные меры предосторожности для обеспечения здоровья и благополучия.

Кибергигиена направлена на поддержание работоспособности и безопасности оборудования и программного обеспечения и защищает от таких угроз, как вредоносные программы. Соблюдение кибергигиены помогает хранить данные в безопасности. Как и любые действия, которые нужно закрепить в качестве привычки, кибергигиенические процедуры требуют регулярного повторения.

Соблюдение кибергигиены поможет не допустить нарушения безопасности и кражи личных данных киберпреступниками, а также быть в курсе обновлений программного обеспечения и операционных систем.

Актуальность кибергигиены как концепции возросла с момента начала пандемии Covid-19, когда увеличение количества работающих удаленно людей привело к росту киберпреступлений.

Проблемы, решаемые с помощью кибергигиены

Проблемы, для решения которых предназначена кибергигиена, включают:

Как обеспечить соблюдение кибергигиены?

Есть два важных аспекта кибергигиены для пользователей: выполнение регулярных действий и выработка привычек, а также использование надлежащих инструментов. Рассмотрим каждый из них.

Регулярные действия и привычки

Кибергигиена – это не разовое мероприятие, ее нужно соблюдать постоянно. Можно вырабатывать привычки, устанавливать автоматические напоминания и добавлять в календарь даты выполнения разных задач. Такие задачи могут включать выполнение антивирусной проверки с помощью соответствующего программного обеспечения, изменение паролей, поддержку в актуальном состоянии приложений, программного обеспечения и операционных систем, а также очистку жесткого диска. Как только вы освоите кибергигиену, ее соблюдение войдет в ваши стандартные действия по обеспечению кибербезопасности.

Использование надлежащих инструментов

Соблюдение кибергигиены помогает поддерживать цифровую среду в рабочем состоянии, не в последнюю очередь благодаря обновлению программ. Устаревшие программы могут иметь уязвимости, используемые злоумышленниками, поэтому, чтобы избежать проблем с безопасностью, необходимо регулярно обновлять веб-приложения, мобильные приложения и операционные системы. В результате регулярных обновлений устанавливаются новые патчи для программ, устраняющие их уязвимости. Обновления оборудования могут предотвратить проблемы с производительностью.

Выполнение регулярной антивирусной проверки позволяет избежать проблем, не допуская их возникновения. При надлежащем обслуживании цифровые устройства будут защищены от постоянно возникающих онлайн-угроз, а файлы – от разбиения на фрагменты, влекущего потерю данных.

Иногда возникает вопрос, как безопасно утилизировать старые компьютеры. При продаже или утилизации компьютера, ноутбука, планшета или смартфона, важно, чтобы на нем не остались личные и конфиденциальные данные. Недостаточно просто удалить личные файлы и данные. Необходимо отформатировать, а затем очистить жесткий диск. Чистый жесткий диск гарантирует, что передачи личных данных не произойдет. На сайте Lifewire есть руководство по очистке жестких дисков.

Помните, что, как и с личной гигиеной, для достижения эффекта требуется регулярное соблюдение кибергигиены.

Чек-лист правил кибергигиены, чтобы оставаться в безопасности

Для соблюдения кибергигиены используйте правила из приведенного ниже чек-листа по кибербезопасности. Следование этим правилам поможет вам обеспечить соответствие передовым практикам.

Хранение паролей в безопасности

Использование многофакторной аутентификации

Регулярное резервное копирование данных

Обеспечение конфиденциальности

Обновление приложений, программного обеспечения и прошивок

Обеспечение безопасности роутеров

Защита от атак социальной инженерии

Использование сетевых экранов

Шифрование устройств

Очистка жестких дисков

Обеспечение надежной антивирусной защиты

По сути, кибергигиена – это разработка набора действия для защиты личной и финансовой информации во время использования компьютера или мобильного устройства. Использование надежных паролей и их регулярное изменение, обновление программного обеспечения и операционных систем, очистка жестких дисков и использование комплексного антивируса, такого как Kaspersky Total Security, позволит избежать новейших киберугроз.

Что такое превентивная защита

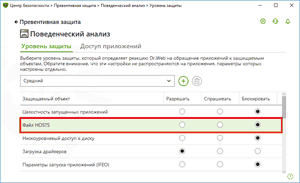

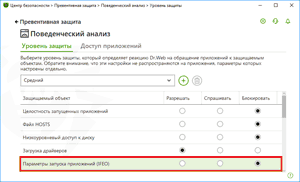

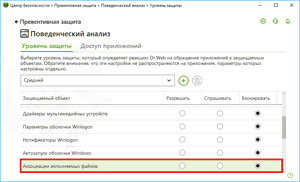

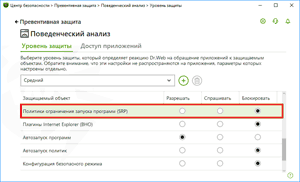

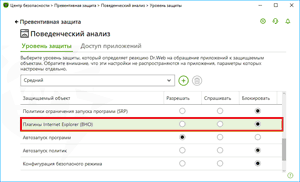

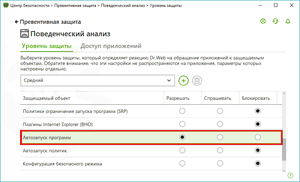

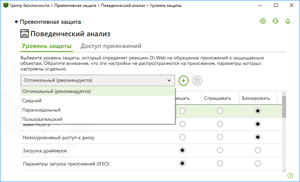

В данном разделе вы можете настроить реакцию Dr.Web на действия сторонних приложений, которые могут привести к заражению вашего компьютера и выбрать уровень защиты от эксплойтов.

При этом вы можете задать отдельный режим защиты для конкретных приложений и общий режим, настройки которого будут применяться ко всем остальным процессам.

Создание нового профиля

2. В открывшемся окне укажите название для нового профиля.

3. Просмотрите настройки защиты, заданные по умолчанию и, при необходимости, отредактируйте их.

2. В открывшемся окне нажмите кнопку Обзор и укажите путь к исполняемому файлу приложения.

3. Просмотрите настройки защиты, заданные по умолчанию и, при необходимости, отредактируйте их.

Чтобы отредактировать уже созданное правило, выберите его из списка и нажмите на

Подробнее с настройками каждого из режимов работы вы можете ознакомиться ниже в разделе Уровень превентивной защиты.

Уровень превентивной защиты

Средний уровень защиты можно установить при повышенной опасности заражения. В данном режиме дополнительно запрещается доступ к тем критическим объектам, которые могут потенциально использоваться вредоносными программами.

В данном режиме защиты возможны конфликты совместимости со сторонним программным обеспечением, использующим защищаемые ветки реестра.

Параноидальный уровень защиты необходим для полного контроля за доступом к критическим объектам Windows. В данном случае вам также будет доступен интерактивный контроль за загрузкой драйверов и автоматическим запуском программ.

В режиме работы Пользовательский вы можете выбрать уровни защиты для каждого объекта по своему усмотрению.

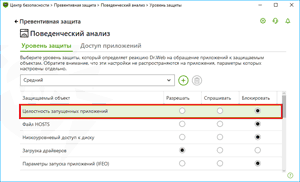

Целостность запущенных приложений

Целостность файлов пользователей

Файл HOSTS используется операционной системой для упрощения доступа к сети Интернет. Изменения этого файла могут быть результатом работы вируса или другой вредоносной программы.

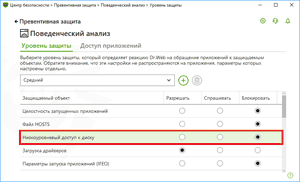

Низкоуровневый доступ к диску

Данная настройка позволяет запрещать приложениям запись на жесткий диск посекторно, не обращаясь к файловой системе.

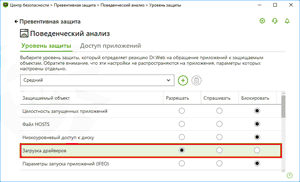

Данная настройка позволяет запрещать приложениям загрузку новых или неизвестных драйверов.

Критические области Windows

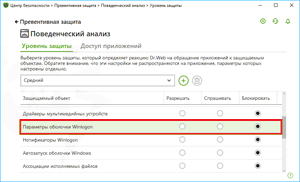

Прочие настройки позволяют защищать от модификации ветки реестра (как в системном профиле, так и в профилях всех пользователей).

Доступ к Image File Execution Options:

• Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

Доступ к User Drivers:

Параметры оболочки Winlogon:

• Software\Microsoft\Windows NT\CurrentVersion\Winlogon, Userinit, Shell, UIHost, System, Taskman, GinaDLL

Автозапуск оболочки Windows:

• Software\Microsoft\Windows NT\CurrentVersion\Windows, AppInit_DLLs, LoadAppInit_DLLs, Load, Run, IconServiceLib

Ассоциации исполняемых файлов:

• Software\Classes\exefile, piffile, comfile, batfile, cmdfile, scrfile, lnkfile (ключи)

Политики ограничения запуска программ (SRP):

Плагины Internet Explorer (BHO):

• Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects

Конфигурация безопасного режима:

Параметры Session Manager:

• System\ControlSetXXX\Control\Session Manager\SubSystems, Windows

Если при установке важных обновлений от Microsoft или при установке и работе программ (в том числе программ дефрагментации) возникают проблемы, временно отключите превентивную защиту.

Вы можете настроить вывод уведомлений о действиях превентивной защиты на экран и отправку этих уведомлений на электронную почту.

Защита от эксплойтов

Эта опция позволяет блокировать вредоносные объекты, которые используют уязвимости в популярных приложениях. В соответствующем выпадающем списке выберите подходящий уровень защиты от эксплойтов.

Блокировать исполнение неавторизованного кода

Попытка вредоносного объекта использовать уязвимости в программном обеспечении для получения доступа к критическим областям операционной системы будет автоматически заблокирована.

При попытке вредоносного объекта использовать уязвимости в программном обеспечении для получения доступа к критическим областям операционной системы, Dr.Web выведет соответствующее сообщение. Ознакомьтесь с информацией и выберите нужное действие.

Разрешать исполнение неавторизованного кода

Попытка вредоносного объекта использовать уязвимости в программном обеспечении для получения доступа к критическим областям операционной системы будет автоматически разрешена.

Превентивная защита. Как найти универсальный способ защиты от хакеров

Практически каждый день появляются новости о новых методах идентификации и аутентификации или попросту распознавания на базе биометрических технологий, достаточно открыть поисковую систему и кликнуть на первые ссылки. Из последнего: в США разработали технологию аутентификации по вибрации пальца. Не спорю, что это интересно, к тому же, по словам разработчиков технология недорогая. Однако заявленная точность в 95% явно не порадует специалистов по безопасности. Кстати, сомнения в точности разделяют и многочисленные комментаторы новостей. Подобные технологии имеют право на жизнь, но пока требуют значительной доработки с точки зрения точности.

Предлагаю посмотреть, что же вообще происходит с рынком биометрических решений для распознавания всего и вся. Так, по данным Tractica, по итогам 2016 года глобальный доход от аппаратных и программных биометрических решений составил 2,4 млрд долларов, а к 2025 году эти цифры увеличатся до 15,1 млрд., то есть среднегодовой темп роста, CAGR, составит более 20%. По мнению J’son & Partners Consulting, в ближайшие 5-7 лет лидерами на мировом рынке станут технологии идентификации по радужной оболочке глаза, голосу и рисунку вен, а пальчиковые технологии, которые лидируют сейчас – отойдут на второй план. Предлагаю поразмышлять, почему все сложится именно таким образом.

Разделение на массовые и специализированные

Первым делом важно разделить технологии, которые практически со 100% точностью выйдут на массовый рынок и будут широко использоваться, например, в сфере услуг. И технологии, которые смогут позволить себе только крупные финансовые, промышленные и оборонные предприятия, где стоимость ошибки идентификации очень высока.

Если говорить про массовый рынок, то уже в ближайшие несколько лет будут активнее и активнее использоваться технологии идентификации по голосу и лицу. Технологии видеоаналитики или машинного зрения уже довольно широко и успешно внедряют в коммерческом секторе для распознавания сотрудников, в ритейле для идентификации посетителей и формирования персонализированных предложений. Голосовая идентификация, полагаю, будет широко использоваться в контакт-центрах. Пока кейсы внедрений касаются больше банков, но в ближайшие годы технологии будут проникать и в другие сферы бизнеса.

Технологии идентификации по радужной оболочке глаза и венозному рисунку ладони обходятся пока в разы дороже, если сравнивать с системами анализа отпечатка пальцев, например. Поэтому выхода на массовый рынок этих технологий ждать все же не стоит. В то же время на закрытых объектах или в зонах с ограниченным доступом, например в банках, на промышленных предприятиях и уж тем более на объектах с повышенной секретностью используются самые прогрессивные технологии, на которые никто не скупится. Но обеспечивают ли они 100% безопасность и за какой технологией будущее?

Великое объединение

Ответ на самом деле прост и логичен: будущее за многофакторными системами идентификации и аутентификации. Желающие поспорить с этим могут обратиться к теории вероятности: если человек проходит 2–3 различные системы биометрической идентификации, вероятность ошибки фактически обнуляется.

При этом безопасность на государственном уровне повышается и за счет более доступных систем. Например, системы машинного зрения активно внедряются в транспортную систему крупных городов, объединяются с базами правоохранительных органов для поиска пропавших или выявления потенциально опасных из «черного списка». Применений таких технологий действительно множество. Кроме того, в ближайшие пару лет софт должен стать значительно умнее, благодаря развитию машинного обучения на базе нейронных сетей, что многократно увеличит количество сценариев использования технологий.

Приложения на основе нейронных сетей многие из нас уже активно используют в повседневной жизни: Prizma, Snapchat, Shazam. Конечно примеры скорее из области развлечений, но хорошо иллюстрируют, как быстро развиваются технологии. В целом во всем мире нет недостатка в новых методах идентификации и аутентификации, а востребованность той или иной технологии — это вопрос ее зрелости. Во многих сферах «на коне» сегодня — комплексный подход к решению задач, и распознавание пользователей/сотрудников не является исключением.

Для массового рынка смартфоны уже стали таким комплексным биометрическим инструментом. В современных моделях, помимо сенсоров отпечатков пальца, используют и идентификацию по лицу (правда пока они имеют разный уровень надежности). По прогнозам Juniper Research, к 2022 году количество таких гаджетов в мире достигнет 760 млн штук. Полагаю, что широкое проникновение таких устройств приведет к тому, что в пользовательской и в коммерческой сфере, а также в государственном секторе комплексная идентификация будет также встречаться все чаще и чаще.

Поведенческий анализ

В версиях Dr.Web 9-11.5 этот модуль назывался Превентивная защита.

Благодаря модулю Поведенческий анализ Dr.Web способен:

- защищать от проникновения новейших, наиболее опасных вредоносных программ, разработанных с расчетом на необнаружение традиционными сигнатурными и эвристическими механизмами, — объектов, знания о которых не поступили в систему защиты (например, в связи с тем, что не были загружены последние обновления) распознавать нежелательные изменения пользовательских файлов, отслеживая работу всех процессов системы в поисках действий, характерных для процессов вредоносных программ (например, действий троянцев-шифровальщиков), не позволяя вредоносным объектам внедриться в процессы других программ обнаруживать и нейтрализовать новейшие, еще не известные угрозы: троянцев-вымогателей (шифровальщиков), инжекторы, удаленно управляемые вредоносные объекты (распространяемые для организации ботнетов и шпионажа), а также вирусные упаковщики

Настройки

Рассмотрим подробнее, что дает пользователю включение каждой настройки.

Файл HOSTS

Этот файл позволяет определить соответствие между доменным именем хоста и его IP-адресом. Приоритет обработки файла HOSTS выше, чем приоритет обращения к DNS-серверу.

Файл HOSTS позволяет злоумышленникам блокировать доступ к сайтам антивирусных компаний и перенаправлять пользователей на поддельные сайты.

Dr.Web не дает возможности вредоносным программам вносить изменения в файл HOSTS и перенаправлять пользователей на фишинговые ресурсы.

Целостность запущенных приложений

Процесс — это набор ресурсов и данных, которые находятся в оперативной памяти компьютера. Процесс, принадлежащий одной программе, не должен изменять процесс другой программы. Но вредоносные программы, например, Trojan.Encoder.686 (CTB-Locker). нарушают это правило.

Dr.Web не позволяет вредоносным программам внедряться в процессы других программ (например, запрещает троянцам изменять процесс браузера для получения доступа к системе ДБО), тем самым не давая им реализовать свой функционал полностью или частично.

Низкоуровневый доступ к диску

При штатной работе операционной системы Windows доступ к файлам происходит путем обращения к файловой системе, которая подконтрольна ОС. Троянцы-буткиты, изменяющие загрузочные области диска, обращаются к диску напрямую, минуя файловую систему Windows — обращаясь к определенным секторам диска.

Внедрение троянца в загрузочную область существенно затрудняет как его обнаружение, так и процесс обезвреживания.

Dr.Web блокирует возможность изменения вредоносными программами загрузочных областей диска и предотвращает запуск троянцев на компьютере.

Загрузка драйверов

Многие руткиты скрытно запускают свои драйверы и службы для маскировки своего присутствия на компьютере и выполнения несанкционированных пользователем действий, например отправки логинов и паролей, а также иных идентификационных сведений злоумышленникам.

Dr.Web не дает возможности загрузки новых или неизвестных драйверов без ведома пользователя.

Параметры запуска приложений

В реестре ОС Windows существует ключ (entry) Image File Execution Options, с помощью которого для любого приложения Windows можно назначить отладчик —программу, которая помогает программисту в отладке написанного кода, в том числе позволяя модифицировать данные отлаживаемого процесса. С помощью данного ключа вредоносное ПО, будучи назначенным отладчиком какого-нибудь системного процесса или приложения (например, того же Internet Explorer или проводника), получает полный доступ к тому, что интересует злоумышленников.

Dr.Web блокирует доступ к ключу реестра Image File Execution Options.

Реальной необходимости отлаживать приложения на лету у обычных пользователей нет, а риск от использования ключа Image File Execution Options вредоносными программами очень высок.

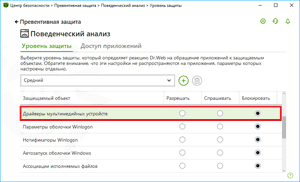

Драйверы мультимедийных устройств

Известны некоторые вредоносные программы, которые создают исполняемые файлы и регистрируют их как виртуальные устройства.

Dr.Web блокирует ветки реестра, которые отвечают за драйверы виртуальных устройств, что делает невозможным установку нового виртуального устройства.

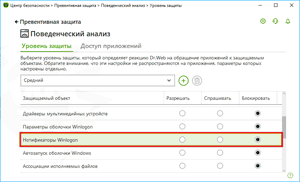

Параметры оболочки Winlogon, Нотификаторы Winlogon

Интерфейс Winlogon notification package реализует возможность обрабатывать события, назначаемые на вход и выход пользователей, включение и выключение операционной системы, и некоторые другие. Вредоносные программы, получив доступ к Winlogon notification package, могут перезагружать ОС, выключать компьютер, препятствовать входу пользователей в рабочую среду ОС. Так поступают, например, Trojan.Winlock.3020, Trojan.Winlock.6412.

Dr.Web запрещает изменение веток реестра, отвечающих за Winlogon notification package, и не дает вредоносным программам возможности добавлять исполнение новых задач, нужных злоумышленникам, в логику работы операционной системы.

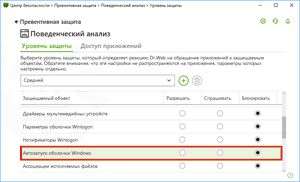

Автозапуск оболочки Windows

Опция блокирует сразу несколько параметров в реестре Windows в ветке [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows]: например, AppInit_DLLs (заставляет Windows загружать указанные DLL каждый раз, когда запускается какая-либо программа), AppInit_DLLs (может использоваться для внедрения руткита в Windows), Run (необходим для запуска программ в минимизированном виде после запуска операционной системы), IconServiceLib (отвечает за загрузку библиотеки IconCodecService.dll, которая необходима для нормального отображения рабочего стола и значков на экране).

Dr.Web блокирует ряд параметров в реестре Windows, например, запрещая вирусам изменить нормальное отображение Рабочего стола или не позволяя руткиту скрыть присутствие троянца в системе.

Ассоциации исполняемых файлов

Некоторые вредоносные программы нарушают ассоциации исполняемых файлов, в результате чего программы не запускаются – или вместо нужной пользователю программы запускается программа, назначенная вредоносным ПО.

Dr.Web не позволяет вредоносному ПО изменить правила запуска программ.

Политики ограничения запуска программ (SRP)

В Windows можно настроить систему ограничения запуска программ (SRP) таким образом, чтобы разрешить запуск программ только из определенных папок (например, Program Files) и запретить выполнение программ из прочих источников. Блокировка ветки реестра, отвечающей за настройку политик SRP, запрещает вносить изменения в уже настроенные политики, таким образом усиливая уже реализованную защиту.

Dr.Web позволяет защитить систему от вредоносного ПО, попадающего на компьютер через почту и съемные носители — и запускающегося, например, из временного каталога. Опция рекомендуется к использованию в корпоративной среде.

Плагины Internet Explorer (BHO)

С помощью данной настройки можно запретить установку новых плагинов для Internet Explorer путем блокирования соответствующей ветки реестра.

Dr.Web защищает браузер от вредоносных плагинов, например от блокировщиков браузера.

Автозапуск программ

Запрещает изменение нескольких веток реестра, ответственных за автозапуск приложений.

Dr.Web позволяет предотвратить автозапуск вредоносных программ, не давая им зарегистрироваться в реестре для последующего запуска.

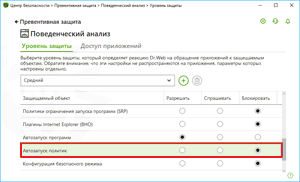

Автозапуск политик

Опция блокирует ветку реестра, с помощью которой можно запустить любую программу при входе пользователя в систему.

Dr.Web позволяет предотвратить автозапуск определенных программ, например анти-антивирусов.

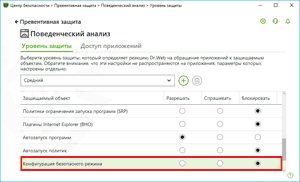

Конфигурация безопасного режима

Некоторые троянцы отключают безопасный режим Windows для затруднения лечения компьютера.

Dr.Web предотвращает отключение безопасного режима путем блокировки изменения реестра.

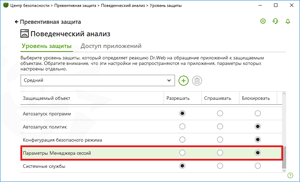

Параметры менеджера сессий

Опция защищает параметры диспетчера сеансов Windows – системы, от которой зависит стабильность работы операционной системы. При отсутствии такой блокировки вредоносные программы получают возможность инициализации переменных окружения, запуска ряда системных процессов, выполнения операций по удалению, перемещению или копированию файлов до полной загрузки системы и т. п.

Dr.Web защищает операционную систему от внедрения вредоносных программ, их запуска до полной загрузки операционной системы — и, следовательно, до завершения запуска антивируса.

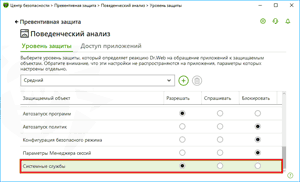

Системные службы

Опция защищает изменение параметров реестра, отвечающих за нормальную работу системных служб.

Некоторые вирусы могут блокировать редактор реестра, затрудняя нормальную работу пользователя. Например, очищают Рабочий стол от ярлыков установленных программ или не дают перемещать файлы.

Dr.Web не позволяет вредоносному ПО нарушить нормальную работу системных служб, например вмешаться в штатное создание резервных копий файлов.

Режимы настроек

Пользователю предлагаются четыре режима настроек: оптимальный (включен разработчиками по умолчанию), средний, параноидальный и пользовательский.

В оптимальном режиме защищены только те ветки реестра, которые используются вредоносными программами и которые можно заблокировать (запретить их изменение) — без значительной нагрузки на ресурсы компьютера.