что такое подмена сим карты

У вас угнали SIM-карту. Как это сделали

Угон SIM-карты – настоящий кошмар последних нескольких лет. Это происходит повсеместно, и не нужно быть известным (или опасным) человеком, чтобы стать жертвой.

Лишившись номера, вы теряете доступ к банковским аккаунтам, соцсетям и другим учеткам.

Угон SIM-карты стоил инженеру криптостартапа Шону Кунсу 100 тыс. долларов. Мошенники угнали его номер и сняли все деньги с баланса аккаунта на криптовалютной бирже Coinbase. Шон назвал это «самым дорогим уроком в своей жизни».

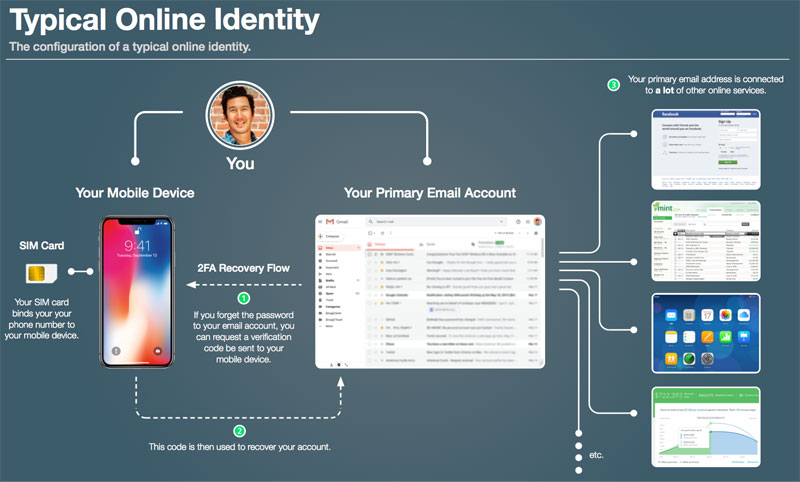

Чтобы предупредить других пользователей, Шон рассказал, как всё случилось. У него был e-mail-аккаунт, привязанный к Coinbase и, возможно, другим сервисам.

Для восстановления доступа к e-mail он использовал номер SIM-карты, установленной в смартфоне. Адрес был защищен двухфакторной аутентификацией (2FA), привязанной к тому же смартфону.

В США операторы предоставляют услугу Authorized SIM Porting. Она позволяет перенести номер на другое устройство: к примеру, если вы купили новый смартфон, сменили сеть и т.п.

Authorized SIM Porting привязывает SIM-карту к новому устройству. Этим и воспользовались мошенники.

Злоумышленники собрали всю доступную информацию о Шоне в интернете. Эти данные они использовали, когда заказывали услугу Authorized SIM Porting.

Оператор решил, что информации достаточно, и привязал SIM-карту к новому устройству. Затем мошенники инициировали восстановление пароля от e-mail и успешно получили код доступа на свой смартфон. А затем перехватили доступ к аккаунту на Coinbase.

Впрочем, это не самая большая сумма, которой лишились из-за угона SIM-карты. Так, у американского предпринимателя Майкла Терпина несколько раз крали номера. И даже после включения усиленных мер безопасности и VIP-статуса у оператора он лишился криптовалюты на 23 млн долларов!

Как угоняют номера в России

В РФ нет услуги Authorized SIM Porting, но SIM-карты всё равно массово уводят. Мошенники оформляют «липовые» доверенности и обращаются в салоны связи.

1. Данные находят в открытом доступе или покупают в сети.

2. Скачивают шаблон доверенности в интернете или на сайте оператора.

3. Вписывают данные в шаблон. Такую довереность не нужно заверять у нотариуса – операторы сами их оформляют. Документ действителен до 5 лет.

4. Салоны выдают дубликаты SIM-карт по доверенности или восстанавливают якобы утерянные «симки». Это позволяет получать код авторизации при перехвате доступа к мобильному банкингу, e-mail и другим аккаунтам.

Согласитесь, достаточно много людей могут знать ваше полное имя, адрес, день рождения, даже девичью фамилию матери или имя первого домашнего животного. В этом списке – ваши одноклассники и одногруппники, соседи, знакомые, коллеги, просто случайные люди, которые имели дело с вашими документами.

Найти паспортные данные тоже несложно. Сканы документов часто сбрасывают по почте или в мессенджер. Есть также хакеры, работающие прицельно или по купленным базам.

В угоне SIM-карты, или хайджекинге, чаще всего виноват человеческий фактор (и операторы регулярно это признают). Кому-то лень тщательно проверять доверенность.

Даже «анонимные» SIM-карты вас не спасут. Эти угнать ещё проще

Всё очень просто: человек, на которого зарегистрирована SIM-карта, вправе обратиться в салон оператора для её восстановления. А затем пользоваться этим номером на вполне законных основаниях.

Как защититься от угона SIM-карты. Ключевые советы

И не используйте её в своем смартфоне постоянно. Можно купить дешевый смартфон/кнопочную звонилку для этих целей.

Не перезванивайте на подозрительные номера. Лучше поищите их в WhatsApp, Telegram или Viber. Реальные пользователи часто связывают основной номер с этими сервисами.

Если вам пришло сообщение о выдаче дубликата SIM-карты, немедленно блокируйте привязанные аккаунты.

При любых подозрениях об угоне номера сразу звоните оператору.

Проверьте, сколько SIM-карт зарегистрировано на вас и выдавались ли дубликаты. Это можно сделать в офисе оператора.

Также включите запрет на восстановление SIM-карты по доверенности. Это делается в офисе оператора. Попросите сотрудника салона распечатать копию заявления, чтобы оно не потерялось.

У двух операторов запрет можно включить и удаленно:

У «Мегафона» такая опция была до 2016 года по номеру *105*508#. Но сейчас вопрос можно решить только в офисе, отметили в техподдержке оператора.

Не выкладывайте сканы документов в интернет и сразу удаляйте письма с такими файлами со своей почты.

Используйте надежный антивирус на Android-смартфоне. Это защитит от перехвата SMS и кражи других данных, которые могут использовать для угона SIM-карты. C iPhone проще – там приложения не выходят за пределы песочницы.

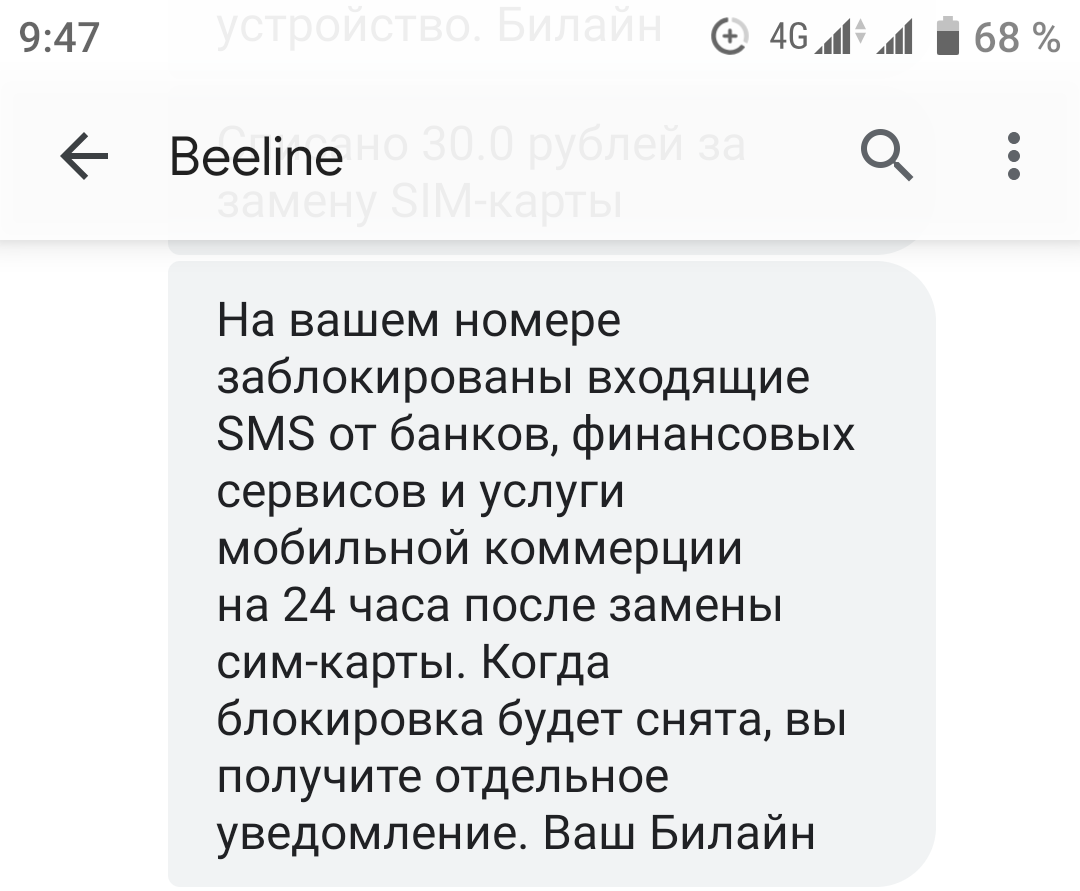

Кстати, у «МегаФона» и «Билайна» после перевыпуска SIM-карты частично блокируют SMS на 24 часа.

Резюме

Использовать мобильный номер для авторизации в банковских сервисах и других аккаунтах – порочная практика. Но других вариантов, по большому счету, нет. Разве что аппаратные криптографические ключи, которые дорого стоят.

Поэтому пока для массового пользователя лучшее решение – номер, который никто не знает, в отдельном телефоне. Но и он не дает 100% гарантии защиты от взлома.

Немного про «угон» SIM-карты

Защита паролем сама по себе никогда не была достаточно хорошей защитой для аккаунтов, которые содержат конфиденциальную информацию или любую легко передаваемую ценность (онлайн-банкинг, обмен криптовалют или платежные онлайн-системы). Учреждения, подверженные атакам хакеров, захотели защитить своих клиентов, а потому они начали использовать SMS как часть двухэтапной авторизации.

Добавление дополнительного уровня безопасности было, несомненно, шагом вперед, но этого было недостаточно, т.к. хакеры быстро смогли адаптироваться к новым реалиям. В этом случае кражи вашего пароля стало недостаточно для того, чтобы кибер-преступники могли получить доступ к вашему аккаунту, а потому они вынуждены были искать способ либо взломать ваш телефон или каким-либо образом «клонировать» его для прохождения процесса двухэтапной авторизации.

Хотя изначально это казалось весьма сложной задачей, однако не все операторы беспроводной связи оказались готовы к тому, чтобы взять на себя дополнительную ответственность. Сбои в процессах безопасности у них привели к тому, что хакеры смогли эффективно выполнять работы по «угону» SIM-карт, т.е. по сути они как бы берут ваш номер сотового телефона на некоторое время (причем достаточно короткое), чтобы причинить непоправимый ущерб вашим финансам и кредитному рейтингу.

Что такое «угон» SIM-карты или SIM-хайджекинг? Как они это делают?

Подмена SIM-карты – это, по сути дела, процесс, когда хакер активирует ваш номер телефона на свою SIM-карту. Это помогает ему получить ваш номер телефона, поэтому когда осуществляется попытка доступа к вашему банковскому онлайн-счету, хакер получает код проверки вместо вас. Это, как правило, эффективно в том случае, если кто-то хочет сбросить ваш пароль и хочет пройти двухэтапный процесс авторизации. Вся эта техника называется SIM-хайджекинг, известный также как «угон» SIM-карты или подмена (взлом) SIM-карты.

Когда вы звоните вашему оператору беспроводной связи (или в ваш онлайн-банк) по телефону, оператор обычно проходит через быстрый процесс проверки вместе с вами. Зачастую он может спросить у вас полное имя, адрес, номер телефона, день рождения, кодовое слово и т.д. Вся эта информация в какой-то момент в прошлом могла просочиться хакеру, который мог приобрести ее в «теневом» Интернете или получить ее с помощью различных техник социальной инженерии, о чем мы неоднократно уже сообщали, т.к. получить все эти данные относительно не сложно.

Хакер может воспользоваться этими данными, чтобы пройти двухэтапную авторизацию вместе с оператором, после чего он может сбросить пароль и установить новый, который вы уже не будете знать. Представьте себе, что может случиться в результате этого: хакер может снять ваши деньги через онлайн-банк или сделать какие-нибудь дорогие звонки якобы с вашей SIM-карты, что может стать для вас полным сюрпризом, когда вы получите счет за мобильную связь в следующем месяце.

Как реально защитить себя и своих близких?

По возможности устанавливайте такое кодовое слово для проверки через оператора, чтобы оно никак не ассоциировалось с вами (с вашим именем, датой рождения и т.д.) и нигде больше не использовалось. Это поможет вам избежать того, чтобы вы стали жертвой SIM-хайджекинга.

Кибер-преступники могут решить вместо этого атаковать ваш телефон, поэтому наличие на нем эффективного антивируса является дополнительным уровнем безопасности, который хакеры не могут обойти (или им для этого потребуется достаточно много времени). Ну и, конечно, обращайте внимание на вашу электронную почту.

Если в вашем аккаунте происходит какое-то изменение, то вы можете получать подтверждающее письмо об этом. Если вы не знаете, что происходит, или вы не выполняли данную транзакцию, то обязательно позвоните в ту компанию, которая предоставляет вам этот аккаунт (например, онлайн-банк, если на ваше счете какая-то подозрительная активность). Чем быстрее вы позвоните, тем проще будет для вас минимизировать ущерб, нанесенный мошенниками.

Защита от замены симкарты мошенниками

Долгое время хотел написать статью на данную тему, но экономическая ситуация в стране сложилась такая, что сейчас многие люди в банках не хранят большие суммы, на которые мошенники могут позариться. Но раз в сообществе регулярно появляются новые сообщения по теме, считаю, что кому-то это будет полезно.

Вкратце, схема мошенничества заключается в следующем. К вашему номеру телефона привязан доступ и подтверждение операций в банках и платежных системах. Мошенник идет в салон связи или внедряет подельника, получает новую симкарту по поддельному паспорту или чаще по доверенности и восстанавливает доступы и пароли, привязанные к номеру. Затем денежки тютю. Этой схеме много лет, описана она везде подробно, но есть нюансы, а которых я и хочу рассказать. Далее будет изложена сугубо личная точка зрения, в которой при желании можно найти элементы рекламы и антирекламы.

В реальной жизни многие операторы используют SMS Home Routing, он же SMS Firewall, он задумывался как защита абонента в незащищенной сети SS7 от прослушки или внедрения (такое было актуально на волне распространения GSM). А весь фокус в том, что в этом случае HLR-запрос выдает липовый IMSI или не выдает данных вовсе. А значит, любой банк проигнорирует замену симкарты, что мошенникам только на руку. В России SMS Home Routing используют все операторы, кроме Билайна. Формально это означает уязвимость к атакам на оператора через SS7, например можно успешно перехватывать SMS. Но для этого затраты намного выше, поскольку доступ в SS7 могут получить только операторы связи. Остальные операторы сами заключают договоры с банками о предоставлении IMSI в реальном времени, минуя SMS Home Routing, но это уже зависит от региона и банков, у меня например Мегафон-Сибирь сотрудничает только со Сбербанком.

Теперь еще немного о банках. Основные претензии и внимание мошенников адресованы Сбербанку. Он конечно самый большой и счета есть почти у всех, но он еще и самый дырявый, соревнуясь с ВТБ24 по числу косяков. Подробно их грехи задокументированы тут: http://www.banki.ru/blog/KiraSoft/ Основная дыра в Сбербанке называется «Быстрый платеж», позволяет через SMS переводить до 10 тыс в сутки. Это надо сразу отключать через ИБ или SMS. Большинство троянских программ для Android используют именно эту функцию. Меня забавляют банки, которые много говорят про безопасность, но не предоставляют никаких инструментов для управления ею. Основа основ это вообще отказ от использования мобильного телефона в качестве средства подтверждения операций. В некоторых банках есть карты переменных кодов (КПК), криптокалькуляторы или генераторы токенов. Например у Альфы и РСХБ это отдельное приложение. У Авангарда и ПСБ это КПК. Во-вторых, важна изоляция счетов, например карт и депозитов. Например лютая совковость РСХБ оборачивается против мошенников, т.к. там с депозитами можно работать только в отделении банка. Зато всеми «любимый» Сбер позволяет вычищать любые счета и депозиты (даже сберкнижки!) и при доступе по карте. А третьих, нужны лимиты по картам, месячные, суточные и на операции без присутствия. В большинстве технологичных банков это все есть, а в Сбере лимиты только по заявлению в офисе, включаются через сутки и действуют только в регионе регистрации. Весело, да?

Ну и наконец многабукав про собственную безопасность, желающие могут сразу перейти к выводам. Безопасность сводится преимущественно к теме компьютерных вирусов, но для кражи информации правильнее говорить о троянских программах. Тут главное понимать, что никакой антивирус не способен вас защитить. Ни для кого не секрет, что троянов под винду действительно масса, давайте разберемся, как они работают (с отдаленного взгляда) и как от них защищаться. На данный момент трояны используются для трех вещей: спам с зараженных машин, кража денег и в кач-ве DDos ботов.

Злоумышленник покупает сам троян у автора (это может быть популярный Zeus, или SpyEye или еще куча никому не известных троянов).

Покупает абузоустойчивый сервер.

Настраивает трояна и идет за денежку шифрует его тело на специальном сервисе.

Безопасность телефона по сути то же, мошенники уделяют внимание преимущественно системам Android, поэтому тут рекомендация подобная, использовать простые звонилки, но можно и iPhone, если есть возможность и желание. Троянские программы под Android распространяются чаще всего через взломанные приложения, в альтернативных каталогах или просто на сайтах в виде apk. Они скрывают и отправляют SMS именно по тем банкам и сервисам, где все завязано на номер телефона.

Отдельного внимания заслуживает социальная безопасность. Она заключается в сокрытии реальной личной информации от публичного просмотра. Эти данные можно найти в социальных сетях и они часто используются для восстановления доступа через оператора поддержки. Самое главное, что нужно скрыть или не публиковать, это сам номер телефона и паспортные данные. Нежелательно светить адрес проживания/прописки и день рождения. Ну и горе вам, если в друзьях вконтактика есть ваша мама с девичьей фамилией. Мошенники часто используют сайты бесплатных объявлений, вот в таких местах и важно НЕ оставлять номера, привязанного к банкам. Лучшим вариантом считаю использование дополнительного номера Мегафона или отдельной симкарты в звонилке. В этом случае важно знать про периоды неактивности у разных операторов, после которого включают абонентскую плату.

1. Банк должен предоставлять безопасное средство подтверждения операций (КПК, токены, криптокалькулятор)

2. Оператор должен защищать номер от взлома (запрет действий по доверенности) или не препятствовать внешней защите (контроль IMSI)

3. На ПК и смартфоне не должно быть вредоносных программ (ПК на Unix и звонилка)

4. Должен быть мозг (не сообщать коды из SMS первому звонящему, не публиковать привязанный к банку номер на Авито, не устанавливать apk с левых сайтов и т.п.)

Пример. Не использовать Сбербанк или ВТБ24, использовать Билайн, Linux и бабушкофон

Как защититься от SIM Swapping, или чем плоха привязка аккаунта к SIM-карте

В настоящее время для защиты своих аккаунтов люди используют двухфакторную аутентификацию. К сожалению, чаще всего это — привязка учётной записи к номеру телефона для получения SMS-сообщений с одноразовыми кодами доступа. Такой способ, безусловно, удобен; почему тогда «к сожалению»? Ответом является набирающая популярность атака — SIM Swapping, или подмена SIM-карты. Впрочем, что радует, есть способы её избежать.

Введение

Перевыпуск SIM-карты — стандартная процедура, которую предоставляют операторы связи. Скорее всего, вы с ней сталкивались при покупке нового мобильного телефона, в котором использовалась SIM-карта другого размера. Для замены владельцу карты или его представителю необходимо посетить офис оператора связи, предъявить документы и заполнить анкету. Однако также можно заменить SIM-карту и без визита в офис: «Билайн», МТС и «Мегафон» предоставляют такую услугу. Для этого надо сформировать онлайн-заявку с указанием персональных данных (Ф. И. О., данные паспорта).

Удобно, не правда ли? Злоумышленники не могли не воспользоваться таким удобным способом получения SIM-карты для дальнейшего прохождения двухфакторной аутентификации. В этом — суть атаки SIM Swapping. Для её реализации злоумышленнику необходимо получить ваши персональные данные.

К сожалению, в современном мире сделать это весьма легко и дёшево. Примерами могут послужить попадание персональных данных клиентов «Билайна», РЖД, гостиничной сети Marriott, VPN-сервисов в Сеть, а также покупка сведений о нужном человеке на специализированных форумах в даркнете или у сотрудников банков, операторов сотовой сети и т. д. Источником информации для злоумышленника можете служить и вы сами; для этого киберпреступники используют разные приёмы социальной инженерии. Например, вам могут прислать ссылку на фишинговый сайт интернет-магазина, где для заказа необходимо будет оставить свои данные, или позвонить и представиться сотрудником безопасности банка, пытаясь выудить сведения под предлогом верификации вас как владельца карты. К тому же все мы самостоятельно выкладываем много личной информации в социальные сети, что позволяет злоумышленникам лучше подготавливать индивидуальные атаки.

Получив необходимые персональные данные, киберпреступник изображает из себя владельца SIM-карты и производит её перевыпуск: звонит оператору связи с просьбой переоформить ваш номер на его SIM-карту, либо заказывает доставку последней, либо делает доверенность, посещает офис оператора связи и получает искомое за несколько минут. Возможен и подкуп сотрудников оператора сотовой связи, способных выполнить перевыпуск SIM-карты или переоформить ваш номер на карту злоумышленника.

В результате успешной атаки SIM Swapping преступник будет получать звонки и SMS-сообщения, предназначенные для жертвы.

Как понять, что вы стали жертвой атаки SIM Swapping? Ярким признаком является потеря сотовой сети, но причиной этому могут служить и другие факторы — так что многие ждут восстановления сигнала и теряют на это время. Также вам могут начать поступать SMS-оповещения о замене SIM-карты или коды подтверждения от различных сервисов, уведомления о привязке нового устройства к вашему аккаунту.

С учётом распространённости использования различных онлайн-сервисов и приложений (банковские, почтовые, мессенджеры и т. д.), доступ к которым восстанавливается в том числе с помощью SMS-сообщений с одноразовыми кодами, данная угроза может дать злоумышленнику доступ к рабочей и личной переписке, а также к банковским счетам жертвы. В последнее время популярной целью атаки является доступ к криптокошелькам.

Способы предотвращения атаки

К счастью, есть способы предотвращения данного вида атаки.

В первую очередь надо сходить в офис мобильного оператора и написать заявление о запрете перевыпуска SIM-карты по доверенности.

Для доступа к критическим ресурсам (банковские счета или криптокошельки, например) используйте иные SIM-карты, о которых вы не будете никому рассказывать, дабы избежать привязки ваших персональных данных к «публичному» номеру телефона.

Не только во избежание атаки SIM Swapping, но и в целом для увеличения безопасности персональных данных последние не стоит выкладывать в интернет, в том числе — передавать с помощью мессенджеров или электронной почты, загружать в облачные хранилища.

Заметим, что крупные операторы мобильной связи знают о проблеме и принимают меры на своей стороне. Один из вариантов — наложение временных ограничений на перевыпущенную SIM-карту: в течение суток с момента активации карта не сможет принимать SMS-сообщения от банков.

Рисунок 1. Пример уведомления об ограничениях от мобильного оператора

Указанные методы помогают усложнить задачу по подмене вашей SIM-карты, но не являются достаточными. При возможности надо отказаться от привязки аккаунта к номеру телефона, а для двухфакторной аутентификации использовать альтернативные способы.

Альтернативные способы защиты аккаунтов

Использовать одноразовые коды как второй фактор для аутентификации привычно и удобно, но их можно получать не только с помощью SMS-сообщений.

Так, одноразовые пароли можно заранее сгенерировать, записать на любой носитель и в дальнейшем использовать их при входе. «Минусами» данного метода являются потенциальная недоступность носителя с кодами, а также ограниченное количество последних: рано или поздно коды закончатся, и это может произойти в неподходящий момент. Дабы избежать таких неловких ситуаций, можно использовать специальные приложения.

Программы для прохождения двухфакторной аутентификации набирают всё большую популярность. Они устанавливаются почти на любой современный мобильный телефон, количество поддерживающих их ресурсов растёт, а в использовании они настолько же просты, как и получение SMS-сообщений — только одноразовые коды не приходят извне, а генерируются на вашем телефоне. Это не только более безопасно, но и более удобно, потому что вы получаете код даже при отсутствии связи. Для использования такого приложения многого не потребуется. Надо лишь скачать понравившуюся программу (или ту, которую можно использовать на конкретном ресурсе) и включить в настройках онлайн-сервиса двухфакторную аутентификацию с использованием выбранного приложения. Сервис покажет QR-код, который можно сканировать через камеру устройства. Таким образом, вы привязываете не свою SIM-карту, а приложение.

В качестве программ для прохождения двухфакторной аутентификации лучше использовать продукты крупных компаний или проверенные open source-решения: например, Google Authenticator (iOS, Android), «Яндекс.Ключ» (iOS, Android), DUO Mobile (iOS, Android), Microsoft Authenticator (iOS, Android), FreeOTP Authenticator (iOS, Android), Twilio Authy (iOS, Android). Принцип работы у всех приложений одинаков, но есть разница в функциональности, поэтому попробуйте несколько и выбирайте более удобное для вас.

Третьим альтернативным способом является использование U2F-токена. Во время привязки токена на ресурсе создаётся пара ключей: закрытый и открытый. Закрытый ключ хранится на токене и используется для шифрования подтверждения входа, а публичный ключ сервиса сможет его расшифровать. При прохождении аутентификации вместо ввода одноразовых кодов надо предоставить токен. Для удобства они могут иметь не только USB-интерфейс, но также NFC- и Bluetooth-соединение. Более подробно о U2F-токене вы можете прочитать здесь.

Действия при выявлении атаки

Если вам не повезло и вы стали жертвой атаки SIM Swapping, то постарайтесь как можно быстрее заблокировать вашу SIM-карту. Лучше всего сделать это в первые сутки. Правда, для этого необходимо заранее подготовить альтернативные источники доступа к оператору связи (другой мобильный телефон, Skype, мессенджеры), а также знать, на какой номер звонить.

Выводы

Получение одноразовых кодов доступа с помощью SMS-сообщений для прохождения двухфакторной аутентификации в различных сервисах — дело привычное, простое, но небезопасное. Даже использование представленных выше методов предотвращения атаки SIM Swapping не защитит от неё полностью.

При этом атака SIM Swapping может принести большой вред — как денежный, так и репутационный.

Для прохождения двухфакторной аутентификации безопаснее использовать U2F-токены или приложения, генерирующие одноразовые коды доступа. Привязку же аккаунта к SIM-карте используйте только в тех случаях, когда нет альтернативы, и постарайтесь завести для этого отдельный никому не известный номер.