что такое отп код

Код безопасности OTP tlsgn

В настоящее время многие финансовые операции совершаются в сети Интернет. Крупнейшие продавцы размещают свой ассортимент на собственных веб-сайтах, что позволяет произвести покупку и оплатить ее всего в пару кликов.

Для онлайн шоппинга необходимы только карточка любого банка и подключение к Интернету.

Что означает ОТР tlsgn?

С такой системой безопасности сталкивался каждый, однако, далеко не все знают, что такое ОТP tlsgn. Чаще всего основной группой пользователей, которые используют такие пин-коды, являются удаленные трейдеры, майнеры или люди, которые часто совершают покупки в Интернете.

Название технологии OTP расшифровывается, как one time password, что в переводе обозначает «одноразовый пароль».

Он является дополнительной мерой защиты финансовых операций в Интернете. Работает он по принципу подтверждения личности клиента при авторизации на сайте или осуществлении транзакций, путем ввода одноразового идентификатора-пароля, который приходит на финансовый телефон абонента.

Как правило, пароли генерируются торговой площадкой или операционной системой iOS и Android. Главное преимущество такой формы двухфакторной авторизации – полная защита от мошенничества.

Если злоумышленник каким-либо образом и перехватит один из паролей на телефоне, это не даст ему полноценного доступа к базе (профилю) и прав администратора, так как после окончания сессии ему придется повторить мошенническую схему с перехватом кода доступа вновь.

Чаще уже после первого взлома владельцы счетов блокируют стороннее вмешательство, изменяют пароли и ограничивают доступ, поэтому повторные действия становятся практически невозможными.

Генерация паролей полностью рандомна – состоит из случайных чисел. Никакой определенной схемы прогнозирования последующих кодов нет.

Это также необходимо для защиты от хакерских атак. Однако, существуют разные алгоритмы реализации технологии ОТР, которые имеют похожую структуру, но имеют отличия в деталях:

Самый популярный способ распространения ОТР паролей – посредством СМС-сообщений.

Что делать, если приходит код безопасности ОТР tlsgn?

Всего существует 4 основных способа, при помощи которых ОТР пароли доставляются пользователю:

Если на телефон приходят оповещения о получении ОТР-паролей, существуют два варианта:

Двухфакторная авторизация – хороший метод защиты, однако далеко не совершенный, поэтому одноразовые пароли ни в коем случае нельзя передавать третьим лицам, диктовать по телефону или пересылать по почте.

Что такое одноразовый PIN-код и когда он нужен?

В России одноразовый пин-код чаще всего используют для удаленного управления банковскими операциями. Например, банки заблаговременно выдают своим клиентам скретч-карты или напечатанные списки с паролями, которые можно вводить для входа в свой банковский онлайн-кабинет или для подтверждения финансовой транзакции.

Однако более совершенные системы безопасности минимизируют возможные риски и дискомфорт, связанный с использованием двухфакторной авторизации и присылают СМС-сообщения с одноразовыми паролями на финансовый номер телефона клиента.

Одноразовые коды безопасности – продвинутый способ защиты от мошенничества, которые повсеместно используются банками и торговыми площадками. Они минимизируют риски и позволяют проводить финансовые операции в Интернете.

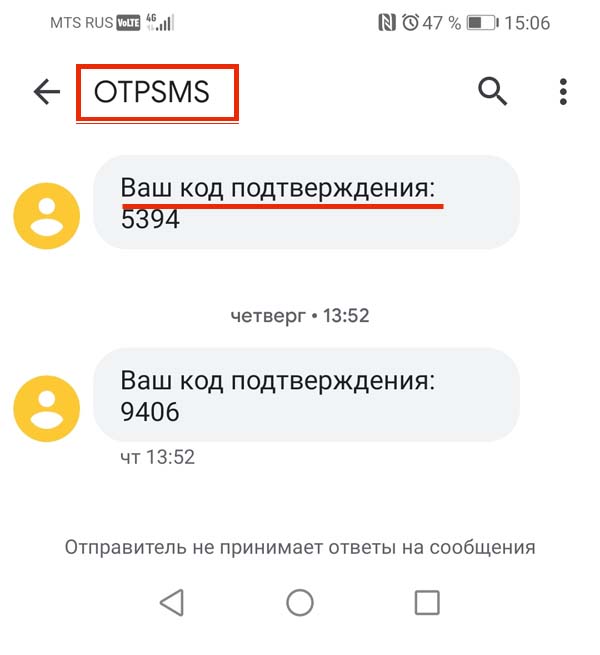

OTPSMS пришло СМС с кодом подтверждения: что это такое

Количество мошенников, орудующих в интернете в поисках легкой наживы, неуклонно растет с каждым днем. Злоумышленникам приходится придумывать новые схемы, которые позволили бы им получить доступ к чужим банковским картам и электронным кошелькам. Если пришло СМС с кодом подтверждения от отправителя OTPSMS – скорей всего аферисты пытаются завладеть конфиденциальной информацией. В следующем материале пойдет речь о мерах предосторожности и способах защиты от мошенничества.

СМС от OTPSMS с кодами подтверждения – кому приходят

Если на телефон начали часто поступать SMS-сообщения от отправителя OTPSMS, вполне возможно, что номер был слит в базу данных. Контакты попадают туда различными путями: их выкачивают специальные боты из социальных сетей, досок объявлений и прочих открытых источников. Однако многие пользователи сами оставляют телефоны при регистрации и заполнении анкет на сомнительных ресурсах. Базы данных сливают некоторые недобросовестные работники банков, микрофинансовых организаций и страховых компаний.

Если пришло сообщение от OTPSMS с проверочным кодом, не стоит раньше времени поддаваться панике. Наиболее вероятная причина единичного СМС – работа программных алгоритмов или скриптов, подбирающих номера для регистрации либо авторизации на различных ресурсах. Смысл подобных рассылок не совсем понятен, так как мошенники не сумеют получить доступ к тексту сообщения, а значит и совершить какие-либо действия от лица владельца номера.

Другая вероятная причина СМС от OTPSMS с кодом – кто-то допустил ошибку в написании своего номера во время регистрации на сайте или создания аккаунта. Если сообщение обладает единичным характером, можно никак не реагировать на него. Однако в случае большого потока SMS (до нескольких за сутки) стоит предпринять определенные меры, поскольку бездействие в подобной ситуации сопряжено со множеством рисков.

Мошенники пытаются получить доступ к аккаунту

Без мобильного телефона невозможно создать аккаунт в большинстве социальных сетей, личный кабинет на различных ресурсах или сделать перевод через онлайн-банкинг. Если раньше идентификация осуществлялась преимущественно через электронную почту, то сегодня для подтверждения личности владельца используется телефон. Соответственно, проверочный код из SMS-сообщения является своеобразным ключом, который открывает перед мошенниками большие возможности.

Способы защиты от подобных СМС

Если на телефон приходят сообщения с кодами подтверждений от знакомых онлайн-сервисов, рекомендуется посетить их и повысить уровень безопасности посредством подключения двухфакторной аутентификации. После активации данной опции для авторизации будет требоваться не только проверочный код из SMS-сообщения, но и комбинация символов из письма, отправленного на электронную почту.

Усиленной защитой пользуется большинство финансовых ресурсов. Для получения подробной информации необходимо обратиться в службу поддержки или прочитать FAQ на официальном сайте сервиса. Стоит зайти в личный кабинет и изменить пароль на более надежный, а также привязать к профилю другую электронную почту. Можно смело игнорировать звонки и СМС-сообщения с требованием предоставить данные, требующиеся для авторизации. Ни один сервис не занимается сбором подобной информации.

Все программы нужно скачивать только из официальных магазинов. Для повышения уровня безопасности рекомендуется установить на свой смартфон антивирусную утилиту вроде Dr.Web, Kaspersky Internet Security, ESET Mobile Security & Antivirus или AVG Antivirus.

Заключение

Если пришло СМС с кодом подтверждения от OTPSMS, можно проигнорировать сообщение либо занести отправителя в черный список. Реагировать на подобные SMS не рекомендуется, поскольку их рассылают мошенники. Для обеспечения полноценной защиты смартфона стоит установить на него программу-блокировщик и антивирус из официального магазина. Специалисты советуют использовать отдельную SIM-карту для привязки к онлайн-банкингу и электронным кошелькам.

OTP — Авторизация при помощи одноразовых паролей

Использование OTP (One Time Password, одноразовый пароль) — это дополнительный уровень безопасности при работе с торговыми счетами. При каждом подключении к счету пользователю требуется ввести уникальный одноразовый пароль.

Чтобы начать использовать одноразовые пароли, необходимо связать свой торговый счет с генератором паролей, в качестве которого выступает мобильная платформа для iPhone или Android.

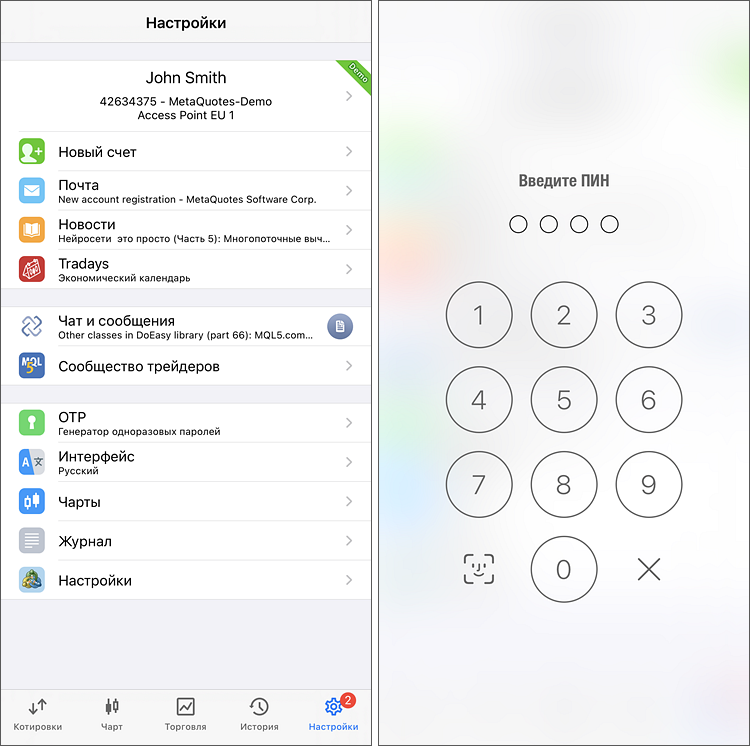

Включение OTP на iPhone

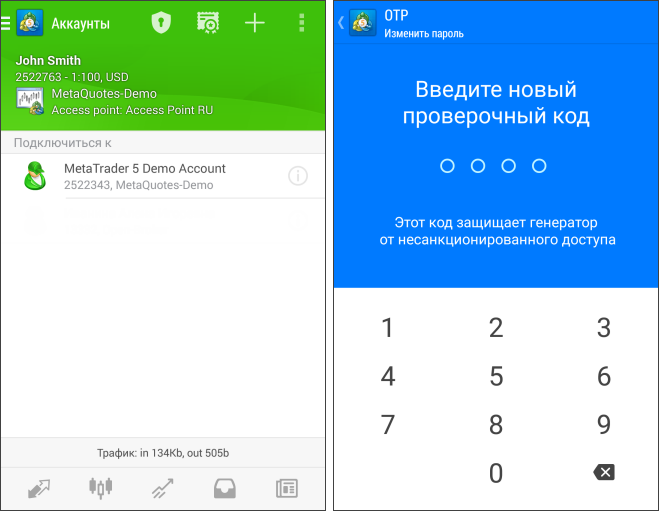

Зайдите в раздел «Настройки» мобильной платформы и выберите пункт OTP. При первом открытии данного раздела для дополнительной безопасности требуется установить пароль из четырех цифр. Пароль потребуется вводить каждый раз для доступа к генератору паролей.

Если вы забыли пароль доступа к генератору паролей, но используете то же мобильное устройство, переустановите мобильную платформу и привяжите счет к генератору заново. Если вы более не имеете доступа к мобильному устройству, обратитесь к брокеру для сброса привязки к генератору паролей.

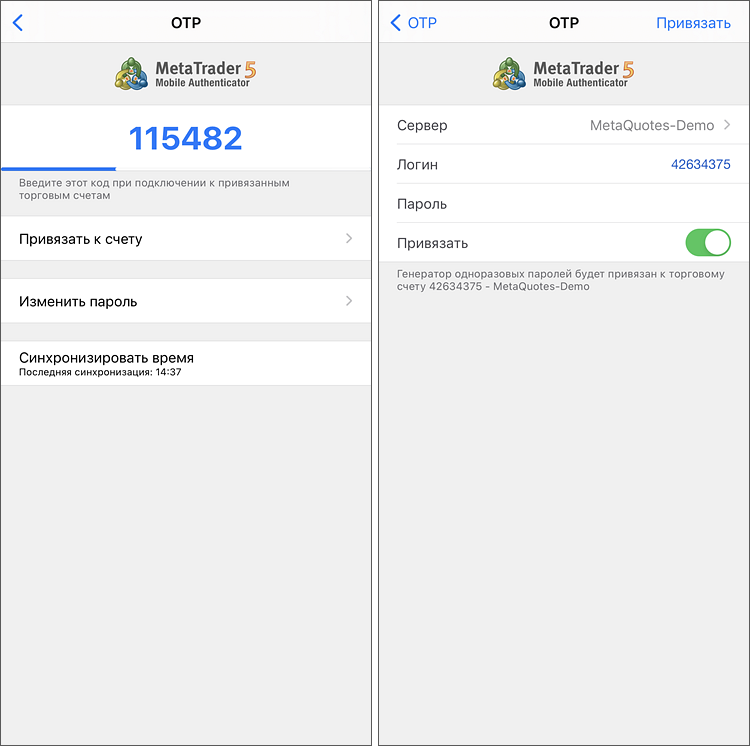

В открывшемся окне выберите пункт «Привязать к счету».

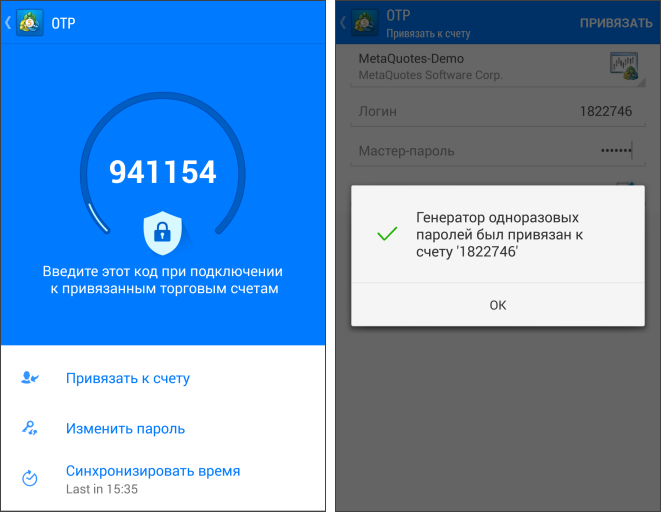

Далее укажите имя сервера, на котором открыт торговый счет, номер счета и главный пароль к нему. Опцию «Привязать» следует оставить включенной. Ее необходимо выключать, если вы собираетесь отвязать указанный счет от генератора и больше не использовать одноразовые пароли.

Если вы выполняете перепривязку счета к другому генератору паролей, потребуется дополнительно ввести одноразовый пароль из ранее используемого генератора. Если вы не имеете к нему доступа (например, утеряно мобильное устройство), обратитесь к брокеру для сброса привязки.

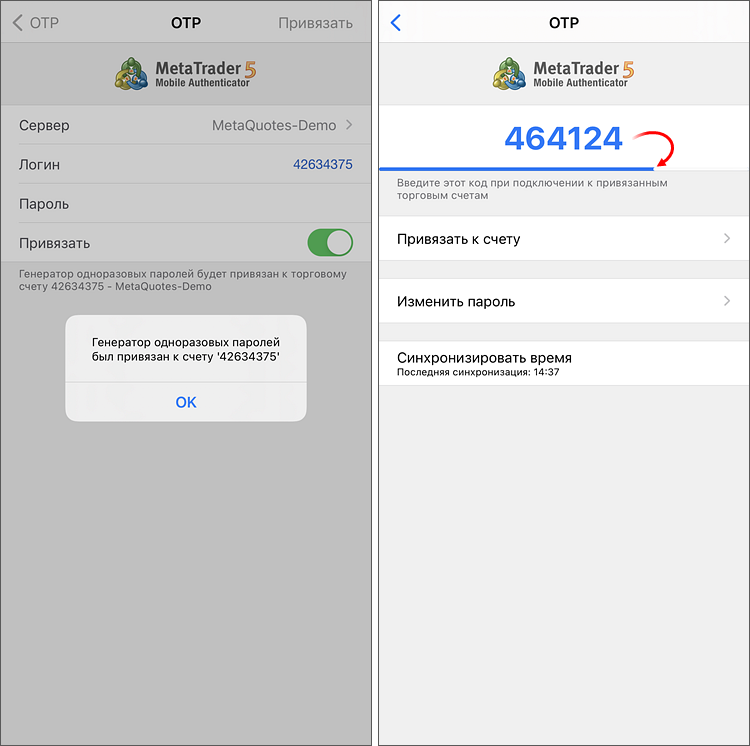

После нажатия кнопки «Привязать», расположенной в верхней части окна, торговый счет будет связан с генератором, появится соответствующее сообщение.

Аналогичным образом вы можете привязать неограниченное количество торговых счетов к генератору.

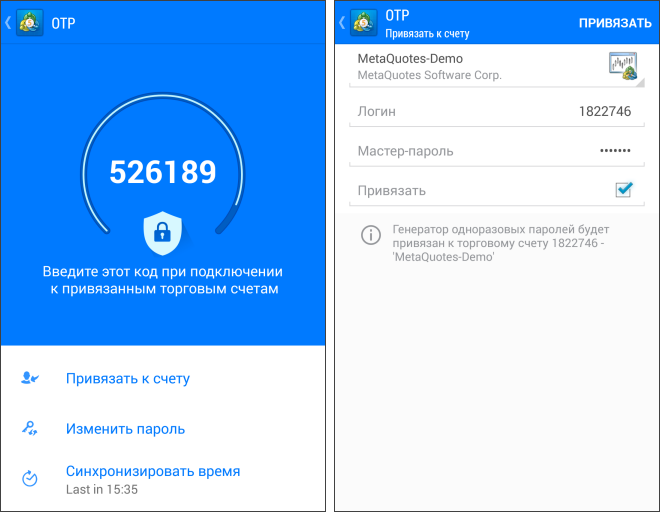

Одноразовый пароль показывается в верхней части раздела OTP. Под ним в виде синей полоски отображается индикатор времени действия данного пароля. Как только время действия истечет, пароль станет недействительным и будет сгенерирован новый.

Включение OTP на устройстве с Android

Если вы забыли пароль доступа к генератору паролей, но используете то же мобильное устройство, переустановите мобильную платформу и привяжите счет к генератору заново. Если вы более не имеете доступа к мобильному устройству, обратитесь к брокеру для сброса привязки к генератору паролей.

В открывшемся окне выберите пункт «Привязать к счету».

Далее укажите имя сервера, на котором открыт торговый счет, номер счета и главный пароль к нему. Опцию «Привязать» следует оставить включенной. Ее необходимо выключать, если вы собираетесь отвязать указанный счет от генератора и больше не использовать одноразовые пароли.

Если вы выполняете перепривязку счета к другому генератору паролей, потребуется дополнительно ввести одноразовый пароль из ранее используемого генератора. Если вы не имеете к нему доступа (например, утеряно мобильное устройство), обратитесь к брокеру для сброса привязки.

После нажатия кнопки «Привязать», расположенной в верхней части окна, торговый счет будет связан с генератором, появится соответствующее сообщение.

Аналогичным образом вы можете привязать неограниченное количество торговых счетов к генератору.

Одноразовый пароль показывается в верхней части раздела OTP. Под ним в виде синей полоски отображается индикатор времени действия данного пароля. Как только время действия истечет, пароль станет недействительным и будет сгенерирован новый.

Использование OTP в платформе

После привязки к генератору при попытке подключения через торговую платформу при помощи торгового счета будет дополнительно запрашиваться одноразовый пароль:

Как работают одноразовые пароли

Вступление

Как показывает практика, существует определенное непонимание принципов работы одноразовых паролей (это те самые, которые используются в GMail, в спец. токенах платежных систем и так далее).

Прочитав эту небольшую статью, Вы разберетесь в принципе работы одноразовых паролей на основе хэшей, а заодно напишете на Python небольшую программу, которая умеет вычислять пароли для двухэтапной аутентификации Google.

Хэш-функция

Хэш-функция позволяет взять любые данные любой длины и построить по ним короткий «цифровой отпечаток пальца». Длина значения хэш-функции не зависит от длины исходного текста; например, в случае популярного алгоритма SHA-1 длина этого отпечатка составляет 160 бит.

Чтобы понять, почему значение всегда имеет одинаковую длину и не зависит от исходного текста, можно упрощенно представить хэш-функцию в виде кодового замка с колесиками. Вначале мы выставляем все колесики в «ноль», затем идем по тексту и для каждой буквы прокручиваем колесики в соответствии с некоторыми правилами. То число, которое окажется на замке в конце, и есть значение хэш-функции. Примерами таких функций являются MD5, SHA-1, ГОСТ_Р_34.11-94.

Не придумывайте свои хэш-функции, используйте стандартные реализации (например, в случае Python):

Идея хэш-функции в том, что она работает только в одном направлении: ее очень легко подсчитать для «Войны и мира», но практически невозможно по уже готовому значению хэш-функции найти документ, который даст такое же значение. Даже если изменить в документе всего одну букву, хэш изменится полностью:

В связи с этим возникает естественное желание использовать хэш-функцию для контроля целостности сообщений, которые Алиса посылает Бобу: Алиса подсчитывает для каждого своего сообщения значение SHA-1 и вкладывает его в конверт; Боб, самостоятельно подсчитав SHA-1 текста, может сравнить свой результат с Алисиным и удостовериться, что сообщение не было изменено где-то по дороге.

Однако мы забыли о Меллори, который находится где-то между Алисой и Бобом, перехватывает их переписку и вскрывает конверты! Он вполне может изменить сообщение, после чего подсчитать для него SHA-1 и приложить к письму; Боб сверит значения и ничего не заметит.

Проверка подлинности

Подумав, Алиса и Боб при встрече договариваются, что при подсчете SHA-1 они будут временно дописывать к тексту секретное слово, например, «Secret» (конечно, в реальности Алиса и Боб решили использовать куда более длинное слово, чтобы его было сложно подобрать). Меллори не знает это слово, а следовательно, даже если изменит сообщение, то не сможет скорректировать его хэш, не так ли?

К сожалению, тут есть проблемы. Да, Меллори не может изменить тело сообщения, но (раз он знает хэш от текущего текста) он всегда может дописать в конце «P.S. На самом деле все это чушь, нам пора расстаться, Боб» и просто досчитать хэш от остатка (вспомним аналогию с кодовым замком).

Чтобы защититься от этого, мы немного усложним нашу функцию:

Теперь дописывание чего-либо в конец сообщения полностью изменит исходные данные для «внешнего» вызова SHA-1 и Меллори остается вне игры.

Алиса и Боб только что придумали то, что называется HMAC (или hash-based message authentication code): основанный на хэш-функции код проверки подлинности сообщений. В реальности HMAC, принятый как стандарт RFC2104 выглядит чуть-чуть сложнее за счет выравнивания длины ключа, пары XOR’ов внутри, участия ключа во «внутреннем» хэше, но суть не меняется.

Не придумывайте свои реализации HMAC, используйте стандартные реализации, например, HMAC-SHA1:

Одноразовые пароли

Что такое «одноразовый пароль»? Это пароль, который бесполезно перехватывать с помощью кейлоггера, подглядывания через плечо или прослушивания телефонной линии — т.к. этот пароль используется ровно один раз.

Как можно было бы реализовать эту схему? Например, Алиса может сгененировать сотню случайных паролей и отдать копию Бобу. Когда Боб позвонит в следующий раз, он продиктует самый верхний пароль в списке, Алиса сверит его со своим, после чего оба вычеркнут его. При следующем звонке они используют очередной пароль и так далее, пока они не закончатся. Это не очень удобно: хранение списков, генерация новых паролей и так далее.

Лучше реализовать эту схему в виде алгоритма. Например, паролем является его номер по порядку, умноженный на секретное число. Пусть Алиса и Боб договорились, что секретным числом является 42; тогда первым паролем будет 42, вторым 84, третьим 126 и так далее. Меллори, не знающий алгоритма и секретного числа, никогда не догадается, какой пароль будет следующим!

Конечно, алгоритм лучше выбрать посложнее. Алиса вспоминает про HMAC и предлагает Бобу считать пароль номер N по формуле: HMAC(«Secret», номер-пароля). После этого им нужно договориться о ключе (в данном случае это «Secret»), зато потом Бобу нужно только помнить, какой по счету пароль он генерирует (например, двадцатый):

Впрочем, Бобу совсем не улыбается каждый раз диктовать такой длинный пароль. Они с Алисой договариваются, что будут использовать только его часть, например, последние 6 символов.

Некоторое время все идет хорошо. До момента, пока Бобу и Алисе не надоедает вести подсчет, какой по счету пароль они используют. Кто-то подсказывает им, что в качестве аргумента HMAC() вместо номера можно использовать все, к чему Алиса и Боб имеют одновременный доступ… например, текущее время!

Наши герои синхронизируют свои часы и договариваются, что будут в качестве аргумента HMAC() использовать unix time — количество секунд, прошедших с момента наступления эпохи UNIX (в UTC). Чтобы вводить пароль не торопясь, они решают разделить время на 30 секундные «окна»; таким образом, на протяжении 30 секунд действует один и тот же пароль. Естественно, Алиса, проверяющая пароли, в течение 30 секунд не позволяет использовать пароль повторно (просто запоминая его) и тем самым оставляет его по-настоящему «одноразовым».

Теперь пароль вычисляется по следующей формуле: HMAC(«Secret», unix_timestamp / 30).

Мы получили одноразовые пароли на основе текущего времени. Сгенерировать и проверить эти пароли может только тот, кто обладает ключом («Secret» в примере выше); иначе говоря, сервер и пользователь.

Следует отметить, что одноразовые пароли могут считаться и по другим алгоритмам; главное, чтобы алгоритм и секрет были известны обеим сторонам. Но т.к. у нас есть стандарт, дальше мы будем говорить именно о нем

OATH, TOTP, HOTP, RFC… WTF?

Итак, мы только что описали основные идеи, лежащие в основе:

1) HMAC, hash-based message authentication code: RFC2104

2) HOTP, hash-based one-time password: RFC4226

3) TOTP, time-based one-time password: RFC6238

Эти идеи — один из краеугольных камней инициативы Initiative For Open Authentication (OATH), направленной на стандартизацию методов аутентификации.

Двухэтапная аутентификация Google

Одноразовые пароли, основанные на времени (и подсчитываемые на основе алгоритма TOTP RFC 6238) используются также компанией Google в приложении Google Authenticator, которое можно установить на iOS, Android, BlackBerry. Это приложение автоматически генерирует одноразовые пароли раз в 30 секунд (в дополнение к основному паролю на Google Account). Это означает, что даже если Ваш основной пароль кто-то подглядит или перехватит, без очередного одноразового пароля в систему войти будет невозможно. Удобно.

ВНИМАНИЕ : Я НЕ НЕСУ НИКАКОЙ ОТВЕТСТВЕННОСТИ ЗА ВАШИ ДЕЙСТВИЯ С ВКЛЮЧЕНИЕМ И ВЫКЛЮЧЕНИЕМ ДВУХЭТАПНОЙ АУТЕНТИФИКАЦИИ GOOGLE; ВЫ СОГЛАСНЫ, ЧТО ВЫ ВЫПОЛНЯЕТЕ ИХ НА СВОЙ СТРАХ И РИСК.

На самом деле там нет ничего страшного (есть инструкции, есть trusted-компьютеры, есть резервные коды и т.д.), но если от души постараться, бездумно нажимая на кнопки, то вполне можно лишиться доступа к своему аккаунту. И все же: если не готовы экспериментировать, не трогайте Gmail; просто скачайте приложение Google Authenticator на телефон, вручную добавьте «ключ по времени» (например, «a abc def abc def abc» или просто отсканируйте QR-код ниже).

Для начала нам нужно получить секретный ключ, который используется для создания одноразового пароля. Его можно посмотреть на странице добавления Google Authenticator’а в настройках аккаунта, он находится под QR-кодом:

Обратите внимание, что если двухэтапная аутентификация уже включена, то старый ключ узнать нельзя: придется удалить старый и сгенерировать новый. Это несложно; главное, не забыть сразу обновить ключ и в Google Authenticator, если Вы им пользуетесь.

Ключ закодирован в Base32 (для удобства уберите пробелы и переведите буквы в верхний регистр).

Программа, которая подсчитывает текущий одноразовый пароль:

Теперь можно положить рядом запущенный Google Authenticator и сравнить значения.

upd #2: если хотите поиграть с 2-step verification от dropbox, в конце секрета допишите «======» (это необходимо для паддинга и корректной работы base32-декодера).

СМС от ОТП банка с кодом. Что это?

Когда клиенту банка ОТП приходит СМС-сообщение с кодом, он начинает проверять данную информацию. Некоторые клиенты сразу же переходят по предлагаемым ссылкам и становятся жертвами мошенников. Какие же сообщения могут действительно прийти от банка, а какие только от обманщиков? Попробуем раз и навсегда расставить все точки.

Что делать, когда пришло СМС от ОТП с кодом?

Заявка на кредит наличными на нашем сайте Заполнить

Банк ОТП действительно может прислать сообщение с кодом. Ведь это распространенная практика само пиара. Так делают многие. Узнать информацию можно после звонка на горячую линию.

Обычно код является индивидуальным предложением для клиента, но узнать окончательное решение банка клиент сможет только после того, как получит одобрение.

То есть, код позволяет вам получить небольшую скидку по кредиту и некую лояльностью. Но никаких супер привилегий нет. Все оформляется обычно. И если слишком выгодно, то необходимо задуматься.

Как не стать жертвой мошенников?

Если пришло такое сообщение, то требуется использовать возможность проверить информацию через официальные источники.

Если присутствует непонятная ссылка, то также по ней лучше не переходить. Особенно если она сопровождается красочным призывом к действию и необходимостью авторизоваться на стороннем ресурсе.

Главное тут, это неспешность. Разберите все детально. Тогда вы не попадете на удочку мошенников. Ведь они делают ставку на скорость и внезапность.

Может ли ОТП прислать код для персонального предложения?

Да, этот банк активно использует возможность рассылки для предложений для своих клиентов, которые уже пользуются другими банковскими продуктами.

Это могут быть и кредиты, и обычные дебетовые карты. Предложения направляются в соответствии с кредитной историей клиента и его историей сотрудничества с ОТП.

Скоринговая система оценивает риски сотрудничества с таким клиентом и автоматически формирует предложение для кредитования. Для получения средств такому клиенту достаточно будет использовать возможность прийти в одно из отделений с персональным кодом, присланным в сообщении.

Важно! Присланное сообщение с предложением получить кредит является только предварительным одобрением заявки. Именно поэтому стоит внимательно отнестись к тому, чтобы проверить данную информацию прямо в отделении, если есть заинтересованность в данном кредитном продукте от финансового учреждения.

Об СМС-инфо ОТП банка

СМС-информирования от ОТП банка разделено на несколько видов и особенность его использования состоит в том, что для каждого вида информирования присутствуют свои условия и тарификации, которые периодически меняются.

Для разных кредитных предложений также может действовать разный вариант отключения услуги. Ведь перед тем, как ее отключить, специалисты всегда интересуются тем, какого размера кредит у клиента, или же какой дебетовой картой он пользуется. В зависимости от продукта и выбирается вариант отключения, который для него предусмотрен.

Сама услуга информирования при помощи СМС позволяет получать информацию об актуальных банковских продуктах, индивидуальные предложения, информацию по движению средств на все операции.

Эта услуга часто становится важной для того, чтобы быстро отследить движение своих средств и выявить подозрительную активность на счету.

Это помогает сохранить деньги от кражи и обезопасить свой банковский счет. Именно поэтому услугу часто подключают в качестве дополнения к основному банковскому пакету услуг для кредитных продуктов и для дебетовых банковских карт для клиентов.

В чем подвох?

Допустим, СМС от ОТП банка с кодом чистое. И вас не обманывают. Но здесь тоже не все просто. Чаще всего так предлагают продукты, которые никто не берет. Не редкость тут навязанные страховки и завышенные проценты.

Следовательно, необходимо посмотреть, а что вообще вам предлагают. Если это кредит по ставке от 15%, то такой можно легко оформить в иной компании. Тут никакого кода не надо.

Часто в интернете можно найти отзывы, когда люди оформляли якобы спец. предложения. А потом выяснялось, что переплата тут больше, чем по простым кредитам.

Поэтому просто разберитесь. Не спешите принимать деньги или карточку. Ведь кроме простого мошенничества можно нарваться на крайне не выгодную ситуацию, которая при том абсолютно законна.

О чем важно помнить?

Помните, если вы уже являетесь клиентом ОТП или были им ранее, то вам легко могут прислать смс с кодом на супер предложение.

В данной ситуации главное отделить реально информацию банка от откровенных мошенников. Сделать это не трудно, если не спешить и не давать себя обмануть.

Если с вами имеет дело все-таки банк, то обязательно рассмотреть все условия. Так как не всегда код – гарантия выгоды.

Далее, при получении денег не спешите подписывать договоры. Посмотрите, что конкретно вам предлагают.

Иногда бывает так, что человеку предложили кредит под 15% годовых. А на месте говорят, что уже 25%. Посмотрите отзывы в интернете. Такой риск реален. Потом будет бегать, отказываться.

В случае, когда все отлично, можно заключить договор. Потому что нет разницы, как вам предложили кредит.

Если же вы не согласны, то ничего не подписывайте. Все эти сообщения с кодами, это лишь рекламный трюк. Они не обязывают вас оформлять.

Таким образом, не бойтесь данного вида рекламы. Ведите себя рассудительно. В подобной ситуации решаете вы, а не кто-то еще.

В качестве бонуса, вы можете прямо сейчас:

Заявка на кредит наличными на нашем сайте Заполнить

Заявка на кредит наличными на нашем сайте Заполнить