что такое msil genericrxok vl tr

ESET CONNECT

Единая точка входа для ресурсов ESET

Войти через социальные сети

Сообщение получилось объемное, могу условно разделить его на несколько логических частей:

1. Суть инцидента (рабочая версия)

2. Описание проявлений и обнаружения

3. Предполагаемая схема лечения хостов сети (в процессе дополнения)

4. Описание и вопрос по лечению «ворот» атаки (почтовый сервер)

5. Дополнительная информация: ссылки на статьи по теме, логи детектов вирусной активности с зараженных машин

1. Суть инцидента (рабочая версия):

Воспользовавшись цепочкой уязвимостей ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065) на необновленном почтовом сервере (отсутствовал мартовский патч безопасности) злоумышленники через открытый 443 порт обошли аутентификацию на сервере Exchange и получили возможность для удаленного запуска произвольного кода.

На сервер был загружен первичный веб-шелл для дальнейшего развития атаки и скомпрометированы пароли, в частности пароль локального администратора, который на всех хостах сети был одинаковый.

Заражает машины с Windows 7, Server 2008, Server 2012, как физические, так и виртуальные. Компы с WinXP и Server2003 вирусу пока не интересны.

Корпоративная сеть: несколько территориально разнесенных филиалов (соединены vpn-туннелями по топологии «звезда»), два независимых леса AD и ряд не входящих не в один домен серверов/клиентских машин.

Заразились хосты как состоящие в доменах, так и вне их (скорее всего из-за того, что пароль локального администратора на всех хостах был одинаковый).

2. Описание проявлений и обнаружения

Если антивирус на машине не стоит, то загрузка процессоров под 100% процессами schtasks.exe и несколькими powershell.exe

Если антивирус установлен (например, Касперский), то в логах «Мониторинг активности» содержатся регулярные записи об обнаружении/запрещении зловреда:

Пользователь: NT AUTHORITY\система

Тип пользователя: Системный пользователь

Название: PDM:Exploit.Win32.Generic

Путь к объекту: c:\windows\system32

Имя объекта: cmd.exe

и

Путь к объекту: c:\windows\system32\wbem

Имя объекта: wmiprvse.exe

На пролеченных серверах с установленным Каspersky Security for Windows Server ситуация аналогичная: нагрузка отсутствует, но установленный антивирус периодически режет попытки вылезти в интернет:

Так же на ряде компов в автозагрузке было обнаружена строка c:\windows\temp\sysupdater0.bat

Антивирус при обнаружении этот файл обычно казнит ( У программы обнаружено подозрительное поведение, характерное для вредоносной программы:

Обнаружено: PDM:Trojan.Win32.Generic ), но удалось раздобыть один, вот содержимое:

Данные пункты были осуществлены в двух филиалах, после чего в логах антивируса на хостах этих филиалов прекратились детекты зловредов и попыток вылезти в интернет.

Есть еще ряд пунктов, которые посоветовали неравнодушные люди, но я их еще не обкатывал на практике, поэтому приводить в данном сообщении не буду.

После проверки отпишусь в теме и дополню алгоритм решения инцидента.

Пока могу упомянуть следующее: на зараженных хостах, с которых было зафиксировано обращение по вредоносным адресам, обнаружены службы с произвольными именами (например LFRJLAFYBRJFQEBBLCCB или YVRDGSBWEDTLLHHLUKXW).

Есть мнение, основное заражение происходит через wmi подписки и классы, а они уже раскатывают все остальные службы и т.п.

В системе зафиксированы вредоносные классы в корне root\default и root\Subscription.

В результате антивирусной проверки Касперский должен их удалять, но случается так, что по каким-то причинам вредонос остаётся.

Команды по поиску и удалению вредоносных классов (запускаются в PowerShell, должны подходить для всех ОС с powershell 2.0 и выше):

4. Описание и вопрос по лечению «ворот» атаки (почтовый сервер)

В рамках диагностики на почтовике скачали и запустили скрипт, который ищет в логах события с потенциальным пробивом и левые записи в конфигурации, которые могут быть этим источником создания вредоносных файлов.

Сообщения о детектах из Журнала Касперского с почтового сервера:

Обнаружен возможно зараженный объект: Троянская программа HEUR:Backdoor.MSIL.Webshell.gen.

Имя объекта: App_Web_r0zdr.aspx.f5dba9b9.d7wo2roq.dll

MD5 хеш файла: e91aa8fb8225d5e019311d67774f1946

Хеш SHA256 файла: e3614efab364abe01dd98d92e61d6a73decc9ad87e9d6ce14059581e4ca4 ccc2

Обнаружен возможно зараженный объект: Троянская программа HEUR:Exploit.Script.CVE-2021-26855.gen.

Имя объекта: log.aspx

MD5 хеш файла: f0520236bf9c8c73f199a244d029a49f

Хеш SHA256 файла: 264f9bf852f2c00eb804050861da39b78c1720dc5f77e08dc484dde0a854 30eb

Обнаружен возможно зараженный объект: Троянская программа HEUR:Exploit.Script.CVE-2021-26855.gen.

Имя объекта: RXT7WB.aspx

MD5 хеш файла: c2b67fb32ef0953722ea437295be386b

Хеш SHA256 файла: b4d02ac0e79ca6376416f52c30a82d8b72efcb8966640f3dbf5b22f67e60 75b9

Обнаружен возможно зараженный объект: Троянская программа HEUR:Exploit.Script.CVE-2021-26855.gen.

Имя объекта: dgFfuh.aspx

MD5 хеш файла: 0418b10fdf926066fa6a19e83332e34e

Хеш SHA256 файла: 59720c4ae289ab2a8336a1cd24fbfb2a24478e1ed88d517725999751e510 b97a

Обнаружен возможно зараженный объект: Троянская программа HEUR:Exploit.Script.CVE-2021-26855.gen.

Имя объекта: 7r3q2.aspx

MD5 хеш файла: dbb0576553870e07f8220386b5989cdb

Хеш SHA256 файла: 6377ada51e66550bafda31038897ed13be71f928dabbefd657a1d3b8be67 2237

Обнаружен возможно зараженный объект: Троянская программа HEUR:Exploit.Script.CVE-2021-26855.gen.

Имя объекта: log.aspx

MD5 хеш файла: f0520236bf9c8c73f199a244d029a49f

Хеш SHA256 файла: 264f9bf852f2c00eb804050861da39b78c1720dc5f77e08dc484dde0a854 30eb

5. Дополнительная информация: ссылки на статьи по теме, логи детектов вирусной активности с зараженных машин

Далее привожу примеры из журналов безопасности антивирусов в качестве дополнительной информации и для индексации поисковых систем, т.к. в процессе поиска причин и вариантов решения я внятного алгоритма решения не нашел. Возможно найденные варианты решения окажутся полезными кому-нибудь еще.

Если на зараженной машине, на которой не стоит антивирус, запустить DrWeb CureIT, то обнаруживаются обычно следующие угрозы (пример с конкретной машины):

Объект: powershell.exe

Угроза: PowerShellDownLoader.1452

Путь: \Process\4288\Device\HarddiskVolume2\Windows\System32\Window sPoweShell\v1.0\powershell.exe

Объект: CommandLineTemplate

Угроза: PowerShellMulDrop.129

Путь: \WMI\root\subscription\CommandLineEventConsumer<266c72e5-62e8-11d1-ad89-00c04fd8fdff>\CommandLineTemplate

powershell.exe может быть несколько, CommandLineTemplate обычно один.

После пролечивания утилитой DrWeb CureIT «паразитные» процессы исчезают, но через какое-то время снова происходит заражение и последующая загрузка мощностей машины.

В рамках борьбы с заражением на сервера установлены Каspersky Security for Windows Server 11.0.1.897

После установки, активации, обновления баз и включения KSN запускалась «Проверка важных областей» с настройками «по умолчанию» (Действия над зараженными и другими обнаруженными объектами: Выполнять рекомендуемое действие).

Находилось следующее:

Обнаружен объект: Потенциальная уязвимость HEUR:Trojan.Multi.GenAutorunSvc.ksws.

Имя объекта: WMIService:BVMFJGIVCEOAWSUOYQTH

После последующей перезагрузки сервера в диспетчере задач всё выглядит прилично и «лишние» процессы не грузят систему.

Но в «Событиях» задачи «Постоянная защита файлов» постоянно появляются блоки новых записей с пометкой «Уровень важности: Критический».

Блок сообщений с одного из серверов:

Время: 26.08.2021 2:06:54

Обнаружен объект: Потенциальная уязвимость HEUR:Trojan.Multi.GenAutorunWmi.ksws.

Имя объекта: WMI-Consumer:SCM Event8 Log Consumer

Время: 26.08.2021 2:06:55

Обнаружен объект: Потенциальная уязвимость HEUR:Trojan.Multi.GenAutorunWmi.ksws.

Имя объекта: WMI-Consumer:SCM Event8 Log Consumer2

На других серверах дополнительно появлялись сообщения с другими пользователями и процессом:

Как остановить HEUR:Проникновение Trojan.MSIL.Generic Trojan?

ЧАС:Trojan.MSIL.Generic Троянские пользователи ловушки без каких-либо явных признаков собственного присутствия. Как вы уже слышали, хакеры преследуют компьютеры в шахтную цифровую валюту с помощью зараженных компьютеров, их ресурсы и возможности, если быть более подробным. Именно поэтому они разрабатывают вредоносные приложения и распространять их по всему Интернету.

Однажды ЧАС:Trojan.MSIL.Generic Trojan здесь, быть готовым к последствиям своей деятельности. Киберпреступники практически будоражить рабочие станции, чтобы заразить их с помощью методов обмана. Троянская влияет на мощность процессора, поскольку она должна иметь возможность проводить несанкционированные действия. Эта компьютерная угроза может позволить пользователям сторонних получить удаленный доступ к системе без ведома пользователя.

Есть некоторые признаки, которые Вы можете принять во внимание, чтобы знать, является ли ваш компьютер страдает от этой компьютерной угрозы. ЧАС:Trojan.MSIL.Generic Trojan перегружает браузером и веб-страницы загружаются слишком долго. Если курсор часто не перемещается на экране, это также реакция на системных проблемах. Сканирование системы с анти-сканер вредоносных программ, чтобы знать наверняка, и тогда вы можете начать процесс удаления, если устройство действительно имеет это вредоносное ПО в системе.

Для того, чтобы иметь дело с HEUR:Trojan.MSIL.Generic Trojan и забыть о печальном сир своей деятельности, пытаться GridinSoft Anti-Malware инструмент в действии, и вы не будете иметь никаких больше проблем с подобными вредоносными программами. Система будет оставаться чистой все время. Руководство ниже, поможет вам сохранить систему в чистоте.

Скачать надежный инструмент для HEUR:удаление Trojan.MSIL.Generic:

Подробная инструкция о том, как удалить HEUR:Trojan.MSIL.Generic инфекция.

Профилактические советы для вашего ПК от быть с HEUR повторного заражения:Trojan.MSIL.Generic в будущем:

GridinSoft Anti-Malware предлагает отличное решение, которое может помочь предотвратить заражение вашей системы вредоносным программным обеспечением в будущем. Эта функция называется “On-run Protection”. По умолчанию, она отключена после установки программного обеспечения. Чтобы включить её, пожалуйста, нажмите на “Защищать (Protect)” и нажмите на кнопку “Начать (Start)“

Эта полезная функция может позволить людям предотвратить установку вредоносного программного обеспечения. Это означает, когда вы будете пытаться установить некоторые подозрительные приложения, «On-run Protection» будет блокировать эту попытку установки. ПРИМЕЧАНИЕ! Если пользователи хотят, чтобы потенциально опасные программы были установлены, Кнопка они могут выбрать «Игнорировать всегда». В случае, если вы хотите заблокировать вредоносную программу, вы должны выбрать «Блокировать всегда (Block always)».

Явка провалена: выводим AgentTesla на чистую воду. Часть 2

Agent Tesla — это модульное программное обеспечение для шпионажа, распространяемое по модели malware-as-a-service под видом легального кейлоггер-продукта. Agent Tesla способен извлекать и передавать на сервер злоумышленникам учетные данные пользователя из браузеров, почтовых клиентов и клиентов FTP, регистрировать данные буфера обмена, захватывать экран устройства. На момент анализа официальный сайт разработчиков был недоступен.

Конфигурационный файл

| Описание | Значение |

| Флаг использования KeyLogger | true |

| Флаг использования ScreenLogger | false |

| Интервал отправки лога KeyLogger в минутах | 20 |

| Интервал отправки лога ScreenLogger в минутах | 20 |

| Флаг обработки клавиши Backspace. False – только логгирование. True – стирание предыдущей клавиши | false |

| Тип CnC. Варианты: smtp, webpanel, ftp | smtp |

| Флаг активации потока для завершения процессов из списка «%filter_list%» | false |

| Флаг отключения UAC | false |

| Флаг отключения менеджера задач | false |

| Флаг отключения CMD | false |

| Флаг отключения окна «Выполнить» | false |

| Флаг отключения инструмента просмотра реестра | false |

| Флаг отключения точек восстановления системы | true |

| Флаг отключения панели управления | false |

| Флаг отключения MSCONFIG | false |

| Флаг отключения контекстного меню в проводнике | false |

| Флаг закрепления в системе | false |

| Путь для копирования основного модуля при закреплении в системе | %startupfolder% \\%insfolder%\\%insname% |

| Флаг задания атрибутов «Системный» и «Скрытный» для закрепленного в системе основного модуля | false |

| Флаг выполнения рестарта при закреплении в системе | false |

| Флаг перемещения основного модуля во временную папку | false |

| Флаг выполнения обхода UAC | false |

| Формат даты и времени для записи в лог | yyyy-MM-dd HH:mm:ss |

| Флаг использования фильтра программ для KeyLogger | true |

| Тип фильтрации программ. 1 – имя программы ищется в заголовках окна 2 – имя программы ищется в имени процесса окна | 1 |

| Фильтр программ | «facebook», «twitter», «gmail», «instagram», «movie», «skype», «porn», «hack», «whatsapp», «discord» |

Закрепление основного модуля в системе

Если установлен соответствующий флаг, основной модуль копируется по пути, указанному в конфиге как путь для закрепления в системе.

В зависимости от значения из конфига файлу даются атрибуты «Скрытый» и «Системный».

Автозапуск обеспечивается двумя ветками реестра:

Взаимодействие с C&C

Вне зависимости от используемого метода сетевое взаимодействие начинается с получения внешнего IP жертвы с помощью ресурса checkip[.]amazonaws[.]com/.

Далее описаны методы сетевого взаимодействия, представленные в ВПО.

webpanel

Взаимодействие идет по HTTP-протоколу. ВПО выполняет POST-запрос со следующими заголовками:

Передаваемое сообщение имеет следующий вид:

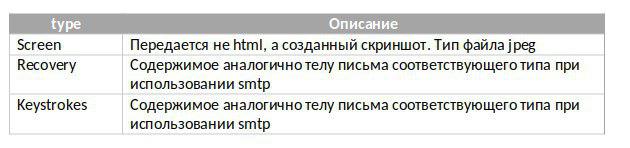

Параметр type указывает на тип сообщения:

При передаче паролей сообщение имеет вид:

Взаимодействие идет по SMTP-протоколу. Передаваемое письмо имеет формат HTML. Параметр BODY имеет вид:

Алгоритмы шифрования

В данном кейсе используются следующие методы шифрования:

Метод 1

Этот метод используется для шифрования строк в основном модуле. Для шифрования применяется алгоритм AES.

На вход подается шестизначное десятичное число. Над ним производится следующее преобразование:

f(x) = (((x >> 2 — 31059) ^ 6380) — 1363) >> 3

Полученное значение является индексом для вшитого массива данных.

Каждый элемент массива — последовательность DWORD. При объединении DWORD получается массив байтов: первые 32 байта — ключ шифрования, далее следуют 16 байтов вектора инициализации, а оставшиеся байты — зашифрованные данные.

Метод 2

Используется алгоритм 3DES в режиме ECB с дополнением в целых байтах (PKCS7).

Ключ задается параметром %urlkey%, однако при шифровании используется его MD5-хеш.

Вредоносный функционал

Изучаемый сэмпл использует следующие программы для реализации своей вредоносной функции:

KeyLogger

При наличии соответствующего флага ВПО при помощи WinAPI-функции SetWindowsHookEx назначает свой обработчик для событий нажатия клавиш на клавиатуре. Функция обработчика начинается с получения заголовка активного окна.

Если установлен флаг выполнения фильтрации приложений, производится фильтрация в зависимости от заданного типа:

| Клавиша | Запись |

| Backspace | В зависимости от флага обработки клавиши Backspace: False – True – стирание предыдущей клавиши |

| CAPSLOCK | |

| ESC | |

| PageUp | |

| Down | ↓ |

| DELETE | |

| “ | » |

| F5 | |

| & | & |

| F10 | |

| TAB | |

| > | |

| Пробел | |

| F8 | |

| F12 | |

| F9 | |

| ALT+TAB | |

| END | |

| F4 | |

| F2 | |

| CTRL | |

| F6 | |

| Right | → |

| Up | ↑ |

| F1 | |

| Left | ← |

| PageDown | |

| Insert | |

| Win | |

| NumLock | |

| F11 | |

| F3 | |

| HOME | |

| ENTER | |

| ALT+F4 | |

| F7 | |

| Другая клавиша | Символ в верхнем или нижнем регистре в зависимости от положений клавиш CapsLock и Shift |

С заданной периодичностью собранный лог отправляется на сервер. Если передача оказалась неудачной, лог сохраняется в файл %TEMP%\\log.tmp в формате:

Когда сработает таймер, файл будет передан на сервер.

ScreenLogger

ClipboardLogger

Если установлен соответствующий флаг, в перехваченном тексте производятся замены согласно приведенной таблице.

После этого текст вставляется в лог:

PasswordStealer

| Браузеры | Почтовые клиенты | FTP клиенты |

| Chrome | Outlook | FileZilla |

| Firefox | Thunderbird | WS_FTP |

| IE/Edge | Foxmail | WinSCP |

| Safari | Opera Mail | CoreFTP |

| Opera Browser | IncrediMail | FTP Navigator |

| Yandex | Pocomail | FlashFXP |

| Comodo | Eudora | SmartFTP |

| ChromePlus | TheBat | FTPCommander |

| Chromium | Postbox | |

| Torch | ClawsMail | |

| 7Star | ||

| Amigo | ||

| BraveSoftware | Jabber клиенты | VPN клиенты |

| CentBrowser | Psi/Psi+ | Open VPN |

| Chedot | ||

| CocCoc | ||

| Elements Browser | Менеджеры загрузки | |

| Epic Privacy Browser | Internet Download Manager | |

| Kometa | JDownloader | |

| Orbitum | ||

| Sputnik | ||

| uCozMedia | ||

| Vivaldi | ||

| SeaMonkey | ||

| Flock Browser | ||

| UC Browser | ||

| BlackHawk | ||

| CyberFox | ||

| K-Meleon | ||

| IceCat | ||

| IceDragon | ||

| PaleMoon | ||

| WaterFox | ||

| Falkon Browser |

Противодействие динамическому анализу

Неактивные возможности основного модуля

В ходе анализа основного модуля были выявлены функции, отвечающие за распространение по сети и отслеживание положения мыши.

В отдельном потоке отслеживаются события подключения съемных носителей. При подключении в корень файловой системы копируется ВПО с именем scr.exe, после чего выполняется поиск файлов с расширением lnk. Команда каждого lnk меняется на cmd.exe /c start scr.exe&start & exit.

Каждой директории в корне носителя дается атрибут «Скрытый» и создается файл с расширением lnk с именем скрытой директории и командой cmd.exe /c start scr.exe&explorer /root,\»%CD% \» & exit.

MouseTracker

Метод выполнения перехвата аналогичен используемому для клавиатуры. Этот функционал пока находится в разработке.

Файловая активность

| Путь | Описание |

| %Temp%\temp.tmp | Содержит счетчик попыток обхода UAC |

| %startupfolder%\%insfolder%\%insname% | Путь для закрепления в системе ВПО |

| %Temp%\tmpG\<Текущее время в милесекундах>.tmp | Путь для бэкапа основного модуля |

| %Temp%\log.tmp | Лог-файл |

| %AppData%\<Произвольная последовательность из 10 симоволов>.jpeg | Скриншоты |

| C:\Users\Public\<Произвольная последовательность из 10 симоволов>.vbs | Путь к vbs файлу, который загрузчик может использовать для закрпления в системе |

| %Temp%\<Произвольное имя папки>\<Имя файла> | Путь, используемый загрузчиком для закрепления в системе |

Профиль злоумышленника

Благодаря «зашитым» данным аутентификации нам удалось получить доступ к командному центру.

Это позволило нам выявить конечную почту злоумышленников:

Доменное имя командного центра зарегистрировано на почту sg***@gmail[.]com.

Заключение

В ходе детального анализа ВПО, использовавшегося в атаке, нам удалось установить его функциональные возможности и получить наиболее полный список индикаторов компрометации, актуальных для данного кейса. Понимание механизмов сетевого взаимодействия малвари позволило дать рекомендации по корректировке работы средств защиты информации, а также написать устойчивые IDS-правила.

Основная опасность AgentTesla как DataStealer в том, что для выполнения своих задач ему не требуется производить закрепление в системе или ожидать получения управляющей команды. Попадая на машину, он немедленно начинает сбор приватной информации и передает ее на CnC. Такое агрессивное поведение в некотором роде схоже с поведением шифровальщиков, с той лишь разницей, что вторым не требуется даже наличие сетевого соединения. При столкновении с этим семейством после очистки зараженной системы от самого ВПО следует в обязательном порядке произвести смену всех паролей, которые могли хотя бы теоретически оказаться сохраненными в одном из перечисленных выше приложений.

Забегая вперед, скажем, что злоумышленники, рассылающие AgentTesla, очень часто меняют первоначальный загрузчик. Это позволяет в момент атаки оставаться незамеченными для статических сканеров и эвристических анализаторов. А склонность этого семейства сразу же начинать свою деятельность делает бесполезными системные мониторы. Наилучший способ борьбы с AgentTesla — предварительный анализ в песочнице.

В третьей статье этого цикла мы рассмотрим другие загрузчики, используемые AgentTesla, а также изучим процесс их полуавтоматической распаковки. Не пропустите!