что такое honeypot в информационной безопасности

SSH Honeypot – поймай злоумышленников в ловушку!

В сегодняшней нашей статье речь пойдет о такой вещи, как Honeypot.

Honeypot – это разновидность программ, представляющих собой некую ловушку для злоумышленников, которая помогает отследить атаки и подобрать эффективные методы для борьбы с ними.

Принцип работы Honeypot достаточно прост: он ничего не делает на сервере в спокойном состоянии, но при атаке на него начинает собирать информацию о злоумышленнике. Исходя из полученной информации, определяется примерная тактика взломщика, а затем уже и варианты отражения атак.

Появление Honeypot

Давайте немного углубимся в историю.

Honeypot вполне можно назвать старожилом интернет-безопасности – первое упоминание Honeypot’ов датируется аж 1990 годом (метод описан в книге Клиффорда Столла «The Cuckoo’s Egg»). В 2000 году Honeypot’ы начали повсеместно использовать для обеспечения серверной безопасности и продолжают использовать по сей день.

Как определиться с вариантом использования Honeypot

Honeypot можно условно разделить на две категории:

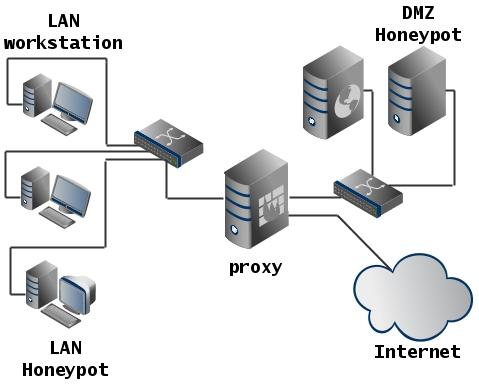

Honeypot на выделенном сервере. Позволяет приблизить ловушку к реальному серверу, который он и эмулирует (сервер данных, приложений, прокси).

Программно-эмулируемый Honeypot. Такой тип быстрее восстанавливается при взломе и работает отдельно от основной ОС. Создается при помощи виртуальной машины либо Honeyd.

Давайте подробнее рассмотрим каждый тип и разберемся, какой из них лучше использовать.

Разница между вышеуказанными методами лишь в масштабах сети. Очевидно, что для малой офисной сети мало толку от целого выделенного сервера для отлова злоумышленников, а значит, намного разумнее использовать второй вариант.

Однако в больших организациях используют первый вариант и зачастую стараются допустить ошибку в конфигурации сервера, чтобы взлом произошел успешно. К слову, в этом и состоит основная задумка Honeypot – заманить злоумышленника в ловушку.

От теории к практике

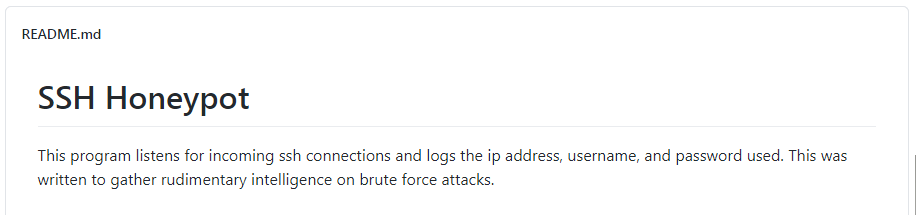

Сегодня мы рассмотрим установку ресурса SSH Honeypot от разработчика droberson. Основной функционал подробно рассмотрен в самом репозитории, но если кратко: он логирует ip-адреса, логины и пароли, с которыми злоумышленники нападают на определенный порт.

Как правило, при настройке SSH настоятельно рекомендуется перебрасывать подключение на нестандартный порт (по умолчанию это 22). Обычно злоумышленники нападают именно на 22 порт – оставляя SSH на нем, вы тем самым оказываете злоумышленниками неплохую услугу.

SSH можно перебросить на другой порт (454545, к примеру), однако на 22 порту мы и можем расположить нашу ловушку!

Установку рассматривать будем на примере сервера с Linux на борту.

Установка SSH Honeypot

Для начала следует установить необходимые библиотеки:

Затем прописываем данные команды:

Для использования пакета прописываем следующую команду:

Также вы можете установить ssh-honeypot как Systemd-сервис, чтобы ваша ловушка запускалась вместе с системой. Для этого сначала открываем файл ssh-honeypot.service и меняем настройки на свое усмотрение. Затем прописываем:

При различных атаках на 22 порт Honeypot будет собирать ip-адреса взломщиков, а также их логины и пароли. Вам лишь останется вручную (или автоматически) заблокировать указанные IP!

Сегодня мы рассмотрели эффективный метод защиты веб-сервисов под названием Honeypot, а также установку одной из самых популярных ловушек на его базе.

Что такое honeypot?

Возможно, вы уже встречали это слово и гадали, что такое honeypot и как оно помогает защищать ваш компьютер. В этой статье мы расскажем все о ловушках для хакеров и роли этого инструмента в кибербезопасности.

Определение слова honeypot

Дословно honeypot переводится как «горшочек меда». Наряду с honeypot используется выражение honey trap – «медовая ловушка». Эти образы пришли из мира шпионажа: Мата Хари и другие шпионки вступали в романтическую связь с мужчинами, чтобы выведать секретную информацию. Нередко скомпрометированных вражеских агентов шантажировали, и они сообщали все, что знают.

В компьютерном мире термином honeypot называют ловушки для хакеров. Это системы, которые заманивают киберпреступников в западню. Злоумышленники атакуют приманку, и специалисты пользуются этим, чтобы собрать информацию о методах группировки или отвлечь ее от других целей.

Как действуют ловушки

Ловушка имитирует компьютерную систему с приложениями и данными, и киберпреступники принимают ее за настоящую. Например, honeypot может имитировать систему для выставления счетов клиентам компании. Это популярная мишень среди киберпреступников, желающих заполучить номера кредитных карт. За попавшими в ловушку хакерами можно наблюдать, чтобы, изучив их поведение, создать более эффективные способы защиты настоящих систем.

Чтобы сделать ловушки более привлекательными для злоумышленников, их намеренно делают уязвимыми. Например, используют порты, которые можно обнаружить с помощью сканирования, или ненадежные пароли. Уязвимые порты часто оставляют открытыми: так растут шансы, что приманка сработает и преступник отвлечется от защищенных реальных сетей.

Ловушка – не антивирус и не сетевой экран, она не помогает решать конкретные проблемы безопасности. Это скорее информационный инструмент, помогающий изучить существующие и выявить новые угрозы. Используя собранные данные, можно приоритизировать проблемы и правильно распределить ИБ-ресурсы.

Какие бывают ловушки и как они работают

Разные виды киберловушек используются для выявления разных угроз. Их свойства зависят от угрозы, для которой они созданы. У каждой ловушки своя роль в комплексной и эффективной стратегии кибербезопасности.

Почтовые ловушки, или ловушки для спама, помещают поддельный электронный адрес в хорошо спрятанное расположение, где его может найти только автоматический сборщик электронных адресов. Учитывая предназначение такого адреса, можно быть на 100% уверенным, что любое входящее по нему письмо – спам. Все письма, похожие на попавшие в ловушку, можно сразу блокировать, а IP-адрес отправителя заносить в черный список.

Поддельная база данных служит для наблюдения за уязвимостями ПО и обнаружения атак, использующих ненадежную архитектуру систем или метод SQL-инъекции, эксплуатирующих SQL-службы или основанных на злоупотреблении привилегиями.

Ловушка для вредоносного ПО имитирует приложения и API, поощряя атаки вредоносных программ. Атакующие программы подвергаются анализу для разработки защиты или устранения уязвимостей в API.

Ловушка для «пауков» ловит поисковых роботов (так называемых «пауков»), создавая веб-страницы и ссылки, доступные только им. С ее помощью учатся блокировать вредоносных ботов и рекламных поисковых роботов.

Анализируя входящий трафик ловушки, можно:

Киберловушки также делятся на высокоинтерактивные и низкоинтерактивные. Низкоинтерактивные ловушки используют меньше ресурсов и собирают базовую информацию об уровне и типе угрозы и ее источнике. Для их установки обычно нужны лишь некоторые моделированные TCP- и IP-протоколы и сетевые службы. Но такая ловушка не задержит преступника надолго и не позволит подробно изучить его привычки или сложные угрозы.

В то же время высокоинтерактивные ловушки заставляют злоумышленников потратить много времени, а значит, позволяют собрать множество данных об их целях и намерениях, методах работы и используемых ими уязвимостях. Это очень «липкие» ловушки – преступники надолго увязают в базах данных, системах и процессах. В это время исследователи могут отследить, где именно в системе взломщик ищет конфиденциальную информацию, с помощью каких инструментов повышает уровень доступа, какие эксплойты использует для компрометации системы.

Однако высокоинтерактивные ловушки потребляют много ресурсов, а их установка и мониторинг требуют немало усилий и времени. Есть и риски: при отсутствии специального экрана (honeywall) серьезно настроенный и изобретательный хакер может использовать такую ловушку для атаки на другие хосты или для рассылки спама с помощью скомпрометированного устройства.

У каждого из этих двух типов ловушек свое предназначение: низкоинтерактивная предоставляет базовые сведения об угрозах, а высокоинтерактивная дополняет их информацией о намерениях и методах преступников, а также об уязвимостях, которые они используют.

Система анализа угроз с использованием киберловушек помогает компаниям правильно распределять ИБ-ресурсы и выявлять уязвимости своих информационных систем.

Преимущества ловушек

Киберловушки – отличный способ найти уязвимости важных систем. Например, ловушка может не только продемонстрировать, насколько опасны атаки на устройства интернета вещей, но и подсказать, как можно усилить защиту.

Есть несколько причин использовать ловушки вместо того, чтобы пытаться обнаружить атаки на настоящую систему. Так, в ловушке по определению не может быть легитимной активности – любые зафиксированные действия, скорее всего, являются попыткой прозондировать систему или взломать ее.

Можно легко обнаружить закономерности (например, похожие или происходящие из одной страны IP-адреса), свидетельствующие о прочесывании Сети. Такие признаки атаки легко потерять на фоне обычного интенсивного трафика в вашей опорной сети. Большой плюс ловушек в том, что вы вряд ли зафиксируете что-то, кроме вредоносных адресов, что сильно упрощает обнаружение атаки.

Кроме того, киберловушки потребляют очень мало ресурсов и трафика. Им не нужно мощное оборудование – для установки ловушки подойдут старые, никому не нужные компьютеры. Что касается ПО, в онлайн-репозиториях можно найти готовые ловушки, чтобы не тратить время и силы сотрудников на их создание и запуск.

Также киберловушки дают минимум ложноположительных срабатываний, в отличие от традиционных систем обнаружения вторжений (IDS). Опять же, это помогает фокусировать усилия на важных проблемах и не тратить ресурсы впустую. (Кстати, сопоставляя собранные ловушкой данные с данными журналов системы и сетевого экрана, можно настраивать IDS на поиск наиболее релевантных угроз, чтобы снизить число ложноположительных срабатываний. Таким образом, ловушки помогают совершенствовать другие системы кибербезопасности.)

Киберловушки формируют подробное представление о развитии угроз, векторах атак, эксплойтах и вредоносном ПО, а ловушки для спама – также о спамерах и фишинговых кампаниях. В то время как преступники постоянно оттачивают свои методы, ловушки помогают выявлять все новые угрозы и вторжения. Грамотно используя ловушки, можно устранить слепые зоны системы кибербезопасности.

Также ловушки – прекрасный тренажер для сотрудников ИБ-отдела, которые могут в контролируемой среде безопасно изучать методы киберпреступников и разные типы угроз. При этом они могут полностью сосредоточиться на атаках, не отвлекаясь на настоящий трафик.

Ловушки помогают справиться и с внутренними угрозами. Большинство организаций занимаются защитой периметра от проникновений извне. Но если сосредоточиться только на периметре, злоумышленник, миновавший сетевой экран, сможет развернуть полномасштабную деятельность внутри сети.

Сетевой экран не спасет и в том случае, если, например, сотрудник решит перед увольнением похитить файлы. Ловушка не только сообщит ценную информацию о внутренних угрозах, но и покажет уязвимости, например разрешения, открывающие доступ к системе для посторонних.

Наконец, установив ловушку, вы поможете пользователям. Чем дольше хакеры будут заняты приманкой, тем меньше времени у них останется на взлом настоящих систем и тем меньше ущерба они нанесут вам или кому-то еще.

Минусы ловушек

Хотя ловушки помогают совершенствовать меры кибербезопасности, они фиксируют только ту активность, которая нацелена на них. В то же время под прицелом злоумышленников может оказаться не ловушка, а настоящая система. Поэтому важно следить на новостями IT-безопасности, не полагаясь только на приманки.

Хорошая, правильно настроенная ловушка заставит хакера думать, что он получил доступ к реальной системе. В ней все будет, как в жизни: те же предупреждения о входе в систему и окна ввода данных, такое же оформление и логотипы. Однако если злоумышленник поймет, что это фальшивка, он ее не тронет, а атакует другие ваши системы.

Распознав ловушку, преступник может провести ложную атаку, чтобы отвлечь внимание от настоящего эксплойта, нацеленного на ваши производственные системы. Он также может «скормить» ловушке неверные данные.

Что еще хуже, грамотный киберпреступник может использовать ловушку для проникновения в вашу инфраструктуру. Вот почему ловушки никогда не заменят качественную защиту, такую как сетевые экраны и другие системы обнаружения вторжений. Поскольку ловушка может стать основой для атак, необходимо позаботиться о ее безопасности. Экран honeywall может обеспечить базовую защиту ловушки и помешать нацеленным на ловушку атакам проникнуть в настоящие системы.

Помните, задача ловушки – не защитить от взлома, а предоставить вам информацию для правильного распределения ИБ-ресурсов. Сколько бы у вас ни было ловушек, вам необходимо надежное защитное решение, такое как Kaspersky Endpoint Security Cloud. (У «Лаборатории Касперского» есть собственные ловушки для онлайн-угроз, так что вам они не понадобятся.)

В целом, преимущества киберловушек значительно перевешивают риски. Киберпреступников часто воспринимают как далекую и невидимую угрозу. С помощью ловушки вы увидите их действия в режиме реального времени и сможете использовать собранную информацию против них.

Охота на хакеров. Всё о Ханипот для российских компаний

Охота на хакеров. Всё о Ханипот для российских компаний

HoneyPot — это кибер-система, созданная для наблюдения за действиями злоумышленников. Дословно переводится как «Горшочек с медом», и выполняет функцию уязвимой инфраструктуры, которую можно взломать.

Приманка ХаниПот смоделирована таким образом, чтобы выглядеть максимально реалистично. На сегодняшний день HoneyPot — это один из наиболее эффективных инструментов обнаружения источников угроз.

Целью системы HoneyPot является сбор информации о методах киберпреступников и своевременное информирование IT-отделов о начале атаки. Так как HoneyPot существует отдельно от реальной инфраструктуры, любое взаимодействие с приманкой означает нацеленную кибератаку.

В свою очередь, это позволяет специалистам быстро принять меры по отношению к злоумышленнику, обеспечивать более надежную защиту уязвимых мест в инфраструктуре и избегать уже реальных атак.

Планирование развертывания приманок HoneyPots

Во-первых, планирование развертывания данной системы должно подходить под цели и особенности организации. Вам следует определить, какие данные в компании особенно ценны? Какие системы содержат важные активы? Как злоумышленник может получить к ним доступ?

Все это поможет определить, какие типы приманок нужно использовать конкретно для вашей инфраструктуры. Помимо прочего, развертывание приманок HoneyPot должно учитывать и географический фактор.

HoneyPots бывают разные – от простых смоделированных систем до систем, работающих на операционных системах или даже в аппаратном и виртуальном режиме.

Как говорилось ранее, HoneyPots предназначены для трансляции уязвимостей, чтобы привлечь злоумышленников. Например, может использоваться служба с уязвимостью, устаревшая или нелицензионная операционная система, сетевые ресурсы с подозрительными названиями и т.п.

Особенность ресурсов HoneyPot в том, что все они – ложны и направлены исключительно на поимку хакера. Они настроены на отслеживание злоумышленников в системе без их ведома. Это обеспечивает компаниям раннее предупреждение и позволяет исследовать методы киберпреступников.

Как осуществляется работа приманки.

Система крупномасштабного мониторинга HoneyNet

Систему HoneyPot можно расширить в целую структуру, состоящую из нескольких систем в корпоративной сети. Подобную развернутую систему называют HoneyNet.

HoneyNet позволяет настраивать несколько видов приманок с различными конфигурациями и уязвимостями. Обычно с помощью централизованного инструментария для мониторинга всех приманок в сети.

Как правило, HoneyNet представляет собой виртуальную сеть с виртуальными службами и приложениями, которые выглядят для злоумышленника как настоящая сеть. И такая система особенно полезна для крупномасштабного мониторинга активности вредоносных программ, за счет использования различных операционных систем и уязвимостей.

Как работает HoneyPot

Приманка ХаниПот – это имитация ложно существующего файла, сервера или компьютерной системы. HoneyPot используется как для обнаружения атак, так и для «отвлечения» атак от реальной инфраструктуры компании.

Приманки должны быть настолько реалистичны, чтобы злоумышленник посчитал ее стоящей целью. Отслеживая трафик, попадающий в HoneyPot, вы сможете понять, откуда приходят злоумышленники, чего они хотят и на что охотятся. Это поможет вам улучшить меры безопасности, направленные на реальные корпоративные данные.

С учетом роста работы через Интернет, растет и уровень киберпреступности. И HoneyPot может помочь защитить ваш бизнес от кибератак.

Решения приманок на рынке

Рассмотрим поставщиков решений HoneyPot, существующих на рынке. Все они предоставляют систему приманок, позволяющую обнаруживать вторжения и угрозы для вашей корпоративной сети. Однако каждое решение стоит рассмотреть отдельно, предварительно составив требования.

Ниже приведена сравнительная таблица решений HoneyPots.

| Поставщик/ Характеристики | Illusive Networks Deception Platform | TrapX DeceptionGrid Platform | Xello Deception Platform |

| Поддельные платформы ОС | · Windows · Linux | · Windows · Linux | |

| Поэтапное обнаружение атак | |||

| Обнаружение C&C | — | + | — |

| Обнаружение MITM | — | + | — |

| Эмулируемые ловушки | + | + | + |

| Отраслевые приманки | + | + | — |

| Интеграция NAC | + | + | — |

| Полные ОС-ловушки | + | + | + |

| Интеграция SIEM | + | + | + |

| Интеграция Endpoint | + | + | + |

| EDR | + | + | + |

| Активная директория | + | + | + |

| Встроенная корреляция | + | + | + |

| Интеграция Sanbox | — | + | — |

| Database | — | + | + |

| POS | — | + | — |

| ATM | — | + | — |

| SCADA | + | + | + |

| IoT | + | + | + |

| Облака | Неизвестно | — | |

| Использование клиентских изображений | + | + | + |

| Открытый API для интеграции | + | + | + |

| Обнаружение ботнета | — | + | Roadmap |

| Автоматический анализ кода | — | + | — |

| Конструктор ловушек | — | + | + |

| Передача состояния API | — | + | + |

| Сбор форензики | + | — | + |

| Распространение приманок по реальным хостам | + | — | + |

| механизм создания приманок в AD | — | — | + |

| Интеграция с системами оркестрации контейнеров | — | Неизвестно | + |

| Отсутствие необходимости глубокого вмешательства в сетевую инфраструктуру предприятия | + | — | + |

| Возможность полного административного доступа в ОС deception-платформы | + | — | + |

Существуют и готовые решения по приманкам HoneyPot. Они делятся по:

Рассмотрим некоторые из них:

Ответы о технологии HoneyPot от разработчиков

Технология HoneyPot может применяться в самых разных сферах деятельности, иметь легкий и сложный процесс использования, сбора данных и взаимодействия со злоумышленниками. Но как выбрать правильный HoneyPot? Когда лучше выбрать низкий уровень имитации, а когда высокий? Лучше приобрести готовый продукт или обратиться к поставщику услуг?

С этими и другими вопросами о технологии мы обратились к компании Xello, единственному российскому разработчику HoneyPot-решений.

На вопросы ответил СЕО Xello – Александр Щетинин.

Александр, расскажите об удобности интеграции решения в условиях уже существующей корпоративной защиты и варианты такой интеграции?

«Что касается нашего решения, то оно достаточно просто интегрируется в любую корпоративную сеть и существующие СЗИ никакой помехи нам не несут. Для того чтоб запустить систему у заказчика в минимальной конфигурации нам нужны 2 виртуальные машины и 2 служебные учетные записи в Active Directory. Далее можно достаточно гибко масштабироваться и распространять приманки по тем хостам, по которым хочет заказчик и располагать серверы-ловушки в релевантных для него подсетях.»

Какие есть варианты централизованного управления системами интегрируемой ловушки?

«В нашей системе используется единая консоль управления, из которой управляются как хостовые приманки, так и конфигурируются серверы-ловушки. Все хостовые приманки управляются безагентским способом, что мы считаем безусловно своим конкурентным преимуществом. Сервера ловушки также всегда находятся под управлением центрального сервера.»

Есть ли возможность расширения типов приманок?

«Да мы постоянно наращиваем, количество поддерживаемых типов и протоколов наших приманок.»

Какие методы оповещения об атаке имеются? Существует ли возможность мониторинга системы в реальном времени или наблюдение пост-активное?

«Да, конечно, наша система изначально и заточена под раннее обнаружение атаки и поэтому возможность мониторинга в режиме реального времени была для нас приоритетом при разработке. Мы поддерживаем оповещение SOC через интеграцию с

SIEM и почтовыми серверами. То есть при наступлении инцидента он появится в веб-консоли, отправится оповещение в SOC(SIEM), а также офицеру безопасности на email. Все это дает клиенту выигрыш в самом ценном ресурсе при реагировании на инцидент ИБ – времени.»

Какое примерное количество ложных срабатываний и методы борьбы с ними?

«Количество ложных срабатываний в целом у данного класса систем достаточно низкое, так как все приманки и ловушки не видимы рядовому пользователю. И если кто-то с ними взаимодействует, то это с большой долей вероятности злоумышленник. Также, когда решение внедряется в «боевую» инфраструктуру, существует множество факторов ложных срабатываний, например, легитимные механизмы внутреннего сканирования, с такого рода срабатываниями можно бороться только с помощью исключений.»

Расскажите о кастомизации ловушки. Как сильно клиент может видоизменить готовое решение ловушки при возникновении необходимости, есть ли инструменты для подобных действий, если да, то какие?

«Что касается нас, то сами ловушки могут достаточно гибко изменяться. От изменения пула триггеров реагирования до установки любого дополнительного софта на них. Мы тут предоставляем максимальную свободу нашим заказчикам.»

Какой спектр хакерских атак и сканирований способна отследить ловушка, а что останется вне поля наблюдения при любых условиях?

«В случае с deception-технологиями фокус не на спектре возможных атак, а на правильном расположении ловушек и их правдоподобности. Остановлюсь здесь поподробнее. Все мы знаем, что может быть множество типов атак, к примеру, на протокол SSH, но достаточно лишь того, чтобы приманка или ловушка типа SSH во время его перемещения по сети и этого будет достаточно для успешного детектирования атаки. Ловушка сработает по любому обращению по данному протоколу к ней. Именно поэтому фокус производители платформ делают не на спектре возможных атак, а как раз на вероятности обойти ловушки и не попасть в них. А это напрямую зависит от правдоподобности и правильном расположении ловушек в сетевой инфраструктуре.»

Компания «Облачные сети» предоставляет услуги по HoneyPot и Пентестам. Если вас заинтересовало решение, свяжитесь с нашим менеджером.