что такое end to end шифрование

Как перестать бояться и полюбить end-to-end шифрование

Управление ключами

Одна из проблем реализации end-to-end шифрования заключается в безопасной передаче ключей шифрования получателю.

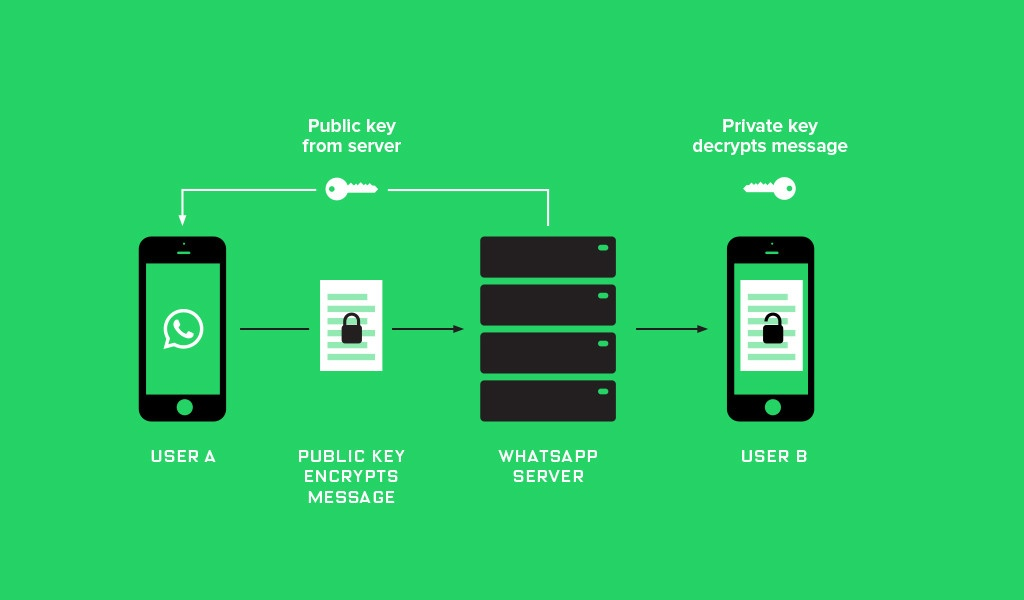

Наиболее очевидный способ решения проблемы — криптография с открытым ключом. Каждый пользователь системы имеет ключ, состоящий из двух частей: закрытая часть (секретный ключ), который хранится в секрете и никогда не передается по сети; открытая часть (публичный ключ), который должен быть доступен для всех участников системы. Секретный ключ принято использовать для подписания и расшифровки, в то время как с помощью открытого ключа производятся операции шифрования и проверки подписи.

Исходя из определения секретного и публичного ключа следует, что абсолютно любой участник системы способен, используя публичный ключ, зашифровать сообщение, но только обладатель секретного ключа способен это сообщение расшифровать.

Первое что следует принять во внимание при реализации схемы с открытым ключом — это возможность подмены публичного ключа третьей стороной. Злоумышленник, располагающий возможностью модифицировать трафик, способен перехватить публичный ключ пользователя Алиса и подменить его на свой собственный публичный ключ. Это приводит к тому, что пользователь Боб, при попытке отправить зашифраванное сообщение Алисе, на самом деле зашифрует его ключом атакующего, который сможет расшифровать и прочитать секретные данные.

Один из возможных вариантов предотвращения такой ситуации — это возможность однозначно идентифицировать обладателя ключа. В таком случае подмена ключа станет очевидна для Боба. В качестве идентификатора, можно указать e-mail адрес, номер телефона и другую уникальную, но легко распознаваемую информацию. При этом следует учесть, что идентификатор указываемый при создании нового ключа, должен быть проверен и подтвержден. В противном случае мы рискуем получить систему, в которой каждый пользователь сможет выдать себя за кого угодно.

Для проверки имени потребуется сервис проверки личности (identity validation service). Как правило, такие сервисы высылают случайно сгенерированный код на указанный в качестве имени e-mail адрес или номер телефона и ждут подтверждения от пользователя.

Однако использование сервиса проверки личности лишь перекладывает проблему доверия с канала связи на сам сервис. На самом деле ничто не мешает владельцу сервиса создать скомпрометированный ключ, якобы принадлежащий третьей стороне.

Для того, чтобы полностью избавиться от возможности появления скомпрометированных ключей, необходима аутентификация ключей.

Аутентификация ключей – способ убедить Боба, что ключ который он считает принадлежащим Алисе, на самом деле принадлежит Алисе. Существует несколько способов решения проблемы аутентификации ключей. Наиболее очевидный среди них – это обмен ключами при личной встрече или с использованием более надежного канала связи. Несмотря на высокую надежность, этот способ не всегда реализуем в реальном мире. Поэтому используется один из следующих методов аутентификации ключей.

Первый способ – использование доверенных центров сертификации. Когда определенный пользователь (доверенный центр) системы располагает неограниченным доверием и способен выступать в качестве заверителя ключей. Ни один ключ в такой системе не считается надежным без подписи доверенного центра.

Второй способ – использование сети доверия. При этом, каждый пользователь системы в праве подписать ключ любого другого пользователя, подтверждая тем самым, что ключ на самом деле принадлежит указанному владельцу. Чем больше заверяющих подписей под ключом, тем большего доверия он заслуживает.

Таким образом, процедура создания, хранения и передачи ключей имеет ряд подводных камней, которые легко обойти с помощью Virgil Security.

Virgil Security

Virgil services и end-to-end шифрование

Ну вот теперь пришло время немного покодить. Покажем как с помощью Virgil Security осуществить надежное end-to-end шифрование. Для этого реализуем следующую схему:

Обратите внимание, что при шифровании используется ECIES схема. Это означает, что сообщение шифруется симметричным алгоритмом AES с помощью эфемерного симметричного ключа, восстановить который возможно только обладая приватным ключом получателя. Шифрование же производится с использованием публичного ключа получателя.

Для работы с сервисами Virgil Security нам нужно получить секретный токен и пара публичный/закрытый ключ. Для этого регистрируемся на сайте Virgil Security. После этого приступаем к реализации e2ee.

——BEGIN PUBLIC KEY——

MFswFQYHKoZIzj0CAQYKKwYBBAGXVQEFAQNCAAQO8ohmBRyclmcfQ38Lwmvv4Cau

jyX6vWn8kJrR0RRfFQAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

——END PUBLIC KEY——

——BEGIN EC PRIVATE KEY——

MHkCAQEEIFB+lOUvbb4WX+e3zLkAcYpvZR3qpQI8Ru/tcnciCMkIoAwGCisGAQQB

l1UBBQGhRANCAAQO8ohmBRyclmcfQ38Lwmvv4CaujyX6vWn8kJrR0RRfFQAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

——END EC PRIVATE KEY——

ProtonMail: Сквозное шифрование: описание и принцип работы метода

За счет использования криптографических ключей технология E2EE предусматривает, что контроль над перепиской осуществляются непосредственно пользователями, а расшифровать сообщения не могут ни перехватчики, ни даже сервера, передающие данные.

Что не является сквозным шифрованием?

Для того, чтобы иметь ясную картину, что из себя представляет метод E2EE, во-первых, мы должны выяснить, что не является сквозным шифрованием. Вы вероятно знаете о шифровании, которое используется веб-сайтами с целью защиты онлайн активности. Например, когда Вы посещаете сервис https://www.gmail.com, протокол HTTPS в начале адресной строки свидетельствует о том, что для шифрования передачи данных между компьютером и серверами Google используются криптографические протоколы SSL или TLS. Данный протокол является более безопасным, чем HTTP и широко применяется веб-ресурсами для защиты от перехвата данных. Главным недостатком технологии HTTPS является тот факт, что при общении двух пользователей передающие данные проходят через централизованные сервера (например, GMail), которые имеют ключи для расшифровки информации. Чтобы исключить сервера из цепочки, повысив таким образом приватность данных, можно использовать сквозное шифрование.

Как работает сквозное шифрование?

В сквозном шифровании конечными пунктами передачи являются непосредственно устройства отправителя и получателя. Сообщение шифруется локально на устройстве отправителя и может быть расшифровано исключительно на устройстве получателя. Сквозное шифрование часто называют “шифрование на стороне клиента” или “нулевой доступ” из-за факта, что шифрование происходит на устройствах конечных пользователей, а не на облачных серверах. Благодаря данной особенности, сквозное шифрование предотвращает потенциальное чтение пользовательских данных серверами. При реализации сквозного шифрования существует два вида криптографических алгоритмов: симметричный и ассиметричный.

Рис. 1 Сквозное шифрование гарантирует, что централизованные сервера не имеют доступ к данным

Симметричная криптография

Шифрование с использованием симметричного ключа применяется для “блокировки” сообщения. Принцип метода основан на идее, что отправитель генерирует ключ для превращения сообщения в криптограмму, т.е. закодированную версию сообщения, а затем отправляет эту криптограмму получателю. Передача ключа получателю осуществляется по другому защищенному каналу, поэтому в конечном итоге получатель сможет расшифровать сообщение.

Для того, чтобы проиллюстрировать, как в действительности работает симметричная криптография, рассмотрим передачу сообщения с почтового адреса сервиса ProtonMail на адрес другого провайдера услуг электронной почты. В этом случае Вам нужно задать пароль на сообщение и передать его вашим получателям. Получатели получают сообщение, содержащее ссылку на страницу ProtonMail, где находится зашифрованный текст. Затем получатели вводят заданный отправителем пароль к сообщению, и сообщение расшифровывается на локальном компьютере. Таким образом, пароль никогда не покидает компьютер отправителя и не отправляется на сервера ProtonMail, поэтому никто посторонний не может расшифровать сообщение.

Ассиметричная криптография

Главной проблемой использования симметричной криптографии является необходимость поиска канала для безопасного обмена ключа с получателем (если перехватчик получил криптограмму и ключ, сообщение будет рассекречено). Если бы только существовал способ публичного обмена ключа с получателями без риска несанкционированного доступа к зашифрованным сообщениям…

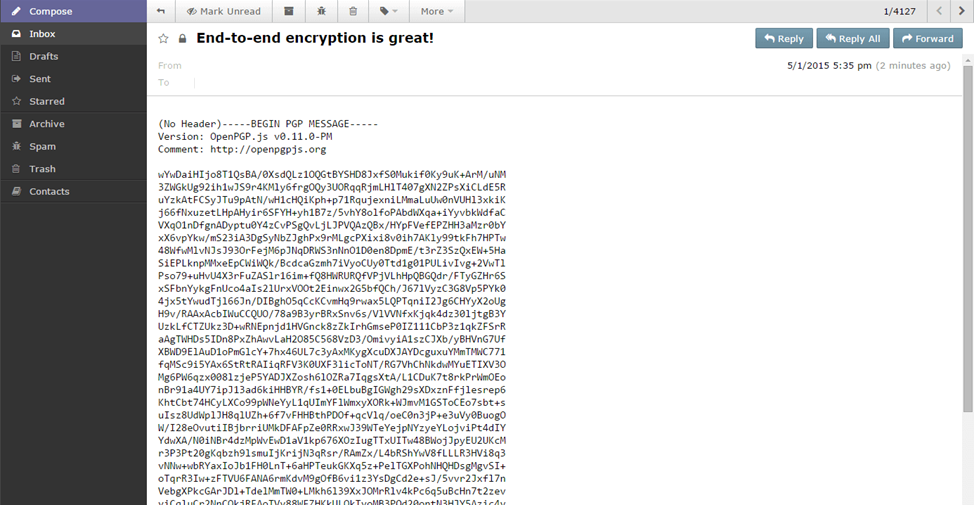

Рис. 2 Без закрытого ключа, сообщения, зашифрованные сквозным шифрованием, выглядят следующим образом

В качестве реального примера работы ассиметричной криптографии, рассмотрим, как передаются сообщения электронной почты между пользователями ProtonMail. Процесс шифрования невидим для пользователей: для зашифровывания сообщений используются открытые ключи получателей, а закрытые ключи, которые доступны только авторизовавшимся с корректным паролем пользователям, применяются для расшифровывания. ProtonMail не содержит пароли пользователей, поэтому сервис не может расшифровывать пользовательские данные. Кроме того, достоинство ассиметричного метода заключается в возможности автоматического кодирования входящих электронных сообщений с других сервисов, например с GMail с использованием открытых ключей пользователей, поэтому данные всегда хранятся в зашифрованном виде.

Преимущества использования сквозного шифрования

Сквозное шифрование обеспечивает максимальный уровень защиты для пользователей, которые серьезно заботятся о конфиденциальности данных. Для управления приватными данными Вам больше не придется полагаться на сторонние сервисы, которые могут:

Почему вы не использовали метод раньше?

Сервис ProtonMail пытается сделать сквозное шифрование простым и доступным любым категориям пользователей. Разработчики сделали процесс шифрования невидимым для пользователя, поэтому даже если Вы не понимаете внутренних процессов, можно без затруднений пользоваться ProtonMail. Зарегистрировать учетную запись и получить зашифрованный аккаунт можно по этой ссылке (действует закрытая система, после регистрации необходимо будет дождаться приглашения для использования).

Как работает сквозное шифрование

Многие современные мессенджеры информируют о сквозном шифровании после того, как пользователь создает новый чат. Такой механизм был разработан для постоянной защиты конфиденциальности и целостности передачи информации.

Что такое сквозное шифрование и где оно используется – расскажу в сегодняшней статье.

Что такое сквозное шифрование

Сквозное шифрование (от англ. End-to-End Encryption, E2EE) – это когда звонки, сообщения, фотографии и все прочие данные внутри чата доступны только двум собеседникам, без возможного попадания в третьи руки. Пока сообщение проходит весь путь от одного пользователя до другого, оно находится в зашифрованном виде, поэтому его никто не может увидеть, кроме собеседника.

Сквозное шифрование в мессенджере WhatsApp

Если сквозное шифрование не используется, то сообщение может быть отправлено в открытом доступе. Это значит, что оно не шифруется и может быть легко перехвачено хакерами (совсем небезопасный способ передачи данных, который уже давно не используется популярными мессенджерами).

Также существует транспортное шифрование – в такой технологии сообщения шифруются у отправителя, отправляются на сервер, расшифровываются там, затем снова шифруются и только потом отправляются адресанту. Это хорошо защищает данные, однако информация попадает на сервер, а это значит, что владелец сервера может легко посмотреть, что вы отправили.

Принцип работы сквозного шифрования

Принцип работы сквозного шифрования в мессенджере WhatsApp

Когда мы говорим про сквозное шифрование, то речь идет о комбинации таких методов, как симметричное и асимметричное шифрование данных.

Симметричное шифрование подразумевает, что для шифрования и дешифрования используется один и тот же криптографический ключ. Дополнительно к нему применяются алгоритмы, необходимые для защиты, так как самого ключа, как правило, недостаточно. Данные перемешиваются таким образом, чтобы обеспечить максимальную безопасность. Однако ключ все-таки можно подобрать, поэтому специалисты безопасности изменяют такие значения, как длина ключа, сложность и число раундов преобразования.

Ассиметричное шифрование – это когда для защиты данных используется открытый и закрытый ключ. Первый используется для шифрования данных, а второй – для их расшифровки.

Без закрытого ключа сообщения, защищенные сквозным шифрованием, выглядят следующим образом:

При комбинации таких методов в мессенджерах ключи защищены каналом связи и известны только собеседникам чата. Защищенный канал позволит исключить атаку методом «человека посередине» – это когда злоумышленник тайно перехватывает трафик клиентов в то время, когда они думают, что общаются наедине.

Могут ли правоохранительные органы получить доступ к сообщениям?

Даже если ваш мессенджер использует сквозное шифрование, это совсем не значит, что сообщения навсегда останутся незаметными для третьих лиц. По большей части здесь все зависит от самого мессенджера и страны.

Так, например, в 2016 году ФБР попросило Apple открыть доступ к данным, которые хранились на устройстве одного из преступников. Тогда Тим Кук сказал, что не собирается ничего раскрывать ФБР, так как это развяжет руки правительству.

Если Apple не пошли на уступки правительству, то вот Facebook и WhatsApp не смогли устоять: в 2019 году их обязали передавать зашифрованные сообщения пользователей полиции Великобритании. Естественно, что просто так никто не будет передавать данные, для этого требуются весомые основания.

Однако не все так плохо: в 2019 году Минюст США сказал, что начинает масштабное расследование в отношении технологических гигантов и хочет открыть доступ к переписке всех пользователей, но у него ничего не вышло. Facebook отклонил эту просьбу и не стал отказываться от сквозного шифрования.

В Telegram также дела обстоят довольно хорошо: в 2018 году Павел Дуров, основатель Telegram, сказал, что доступ к данным пользователей может быть получен только в том случае, если на это будет судебное решение по делу о терроризме. В других случаях ни о каком распространении данных речи не идет.

Исходя из вышесказанного, мы можем сделать вывод, что сквозное шифрование не всегда защищает от правительственных сил, но имеет хорошую защиту от злоумышленников.

Все ли мессенджеры одинаково безопасны?

Использование сквозного шифрования не гарантирует, что каждый мессенджер будет одинаково безопасен. Большинство приложений сегодня – это авторизация через номер сотового телефона. Такой подход уже говорит о не совсем безопасной среде, даже если в ней используется сквозное шифрование. Дело в том, что спецслужбы многих стран имеют практически открытый доступ к данным сотовых операторов. А это значит, что они могут получить доступ к вашим СМС, о чем вы даже не узнаете.

От чего не защищает сквозное шифрование

На первый взгляд кажется, что сквозное шифрование защищает практически от всего, но, как мы уже выяснили, это совсем не так. Более того, у сквозного шифрования есть еще и ограничения.

Первое, на что стоит обратить внимание – это то, что хоть и данный метод позволяет скрыть сообщение от посторонних глаз, он не скрывает сам факт отправки сообщения. Если мы отправляем сообщение одному из контактов, об этом будет известно серверу. Он не будет знать, что именно мы отправили, но будет знать, в какое время и кому было послано сообщение.

Второе – это то, что доступ к сообщениям могут получить любые лица, которые завладеют вашим устройством. В таких случаях совсем не важно, какое шифрование было использовано, а важно то, как вы в целом защищаете свое устройство. Здесь поможет только блокировка доступа к мессенджерам с помощью PIN-кода.

Преимущества использования сквозного шифрования

Подведем итоги всего вышесказанного. Итак, сквозное шифрование:

В то же время стоит понимать, что сквозное шифрование не гарантирует полной конфиденциальности. Если вы общаетесь на темы, которые запрещены в вашей стране, то привлечете к себе внимание правоохранительных органов. В таких случаях мессенджеру ничего не останется, кроме как открыть доступ к вашим данным.

Сквозное шифрование: что это и зачем оно нужно вам

Объясняем на пальцах, что такое сквозное шифрование и зачем оно нужно обычным людям.

В последнее время всякие сервисы для связи — от WhatsApp до Zoom — часто говорят: вот, мы внедрили сквозное шифрование. Вот только далеко не все пользователи понимают, что это значит. Что такое шифрование, допустим, понятно, — значит, данные превращаются во что-то нечитаемое. А сквозное — это как? В чем его плюсы и минусы? Попробуем объяснить максимально просто, не углубляясь в термины и математику.

Что такое сквозное шифрование и какие еще бывают варианты

Сквозное шифрование — это когда сообщения шифруются на вашем устройстве и расшифровываются только на устройстве вашего собеседника (по-английски это называется end-to-end, что можно перевести на русский как «из конца в конец»). То есть весь путь от отправителя до получателя сообщение преодолевает в зашифрованном виде, поэтому его никто не может прочитать, кроме вашего собеседника.

Как еще бывает? Также возможна передача данных в открытом виде, то есть когда сообщение вообще не шифруется. Это самый небезопасный вариант. Например, данные не шифруются при передаче SMS — в теории их может перехватывать вообще кто угодно. К счастью, на практике для этого требуется специальное оборудование, что несколько ограничивает круг читателей ваших сообщений.

Еще бывает транспортное шифрование — это когда сообщения шифруются у отправителя, доставляются на сервер, расшифровываются там, вновь шифруются и доставляются уже получателю. Транспортное шифрование защищает информацию при передаче, однако позволяет видеть содержание сообщений промежуточному звену — серверу. Может быть, этот сервер ответственно относится к вашим тайнам, а может быть, и нет. Вам остается только доверять его владельцам.

В то же время во многих случаях может быть гораздо удобнее использовать транспортное шифрование вместо сквозного. Дело в том, что транспортное шифрование позволяет серверу предоставлять более разнообразные услуги, нежели просто передача зашифрованных данных от одного собеседника к другому. Например, хранить историю переписки, подключать к беседе дополнительных участников по альтернативным каналам (телефонный звонок в видеоконференцию), использовать автоматическую модерацию и так далее.

При этом транспортное шифрование решает важную задачу: исключает перехват данных по дороге от пользователя к серверу и от сервера к пользователю (а это самая опасная часть пути). Так что сервисы не всегда торопятся переходить на сквозное шифрование: для пользователей удобство и разнообразие сервисов может быть важнее повышенной безопасности данных.

От чего защищает сквозное шифрование

Из того, что зашифрованное сквозным шифрованием сообщение не может расшифровать никто, кроме получателя, вытекает еще один плюс: никто не может влезть в сообщение и изменить его. Современные шифры устроены таким образом, что, если кто-то изменит зашифрованные данные, при расшифровке они превратятся в мусор, — и сразу станет понятно, что тут что-то не так. А вот внести предсказуемые изменения в зашифрованное сообщение — то есть подменить один текст другим — не получится.

Это обеспечивает целостность переписки: если вы получили сообщение и его удается расшифровать, то вы можете быть точно уверены, что именно это сообщение вам и отправили и в пути оно никак не изменилось.

От чего сквозное шифрование не защищает

После того как кто-нибудь расписывает все преимущества сквозного шифрования — примерно так, как это сделали мы сейчас, — слушателям начинает казаться, что оно решает вообще все проблемы передачи информации. Однако это не так, и у сквозного шифрования есть свои ограничения.

Во-первых, пусть использование сквозного шифрования и позволяет скрыть от посторонних глаз содержание сообщения, сам факт отправки определенному собеседнику (или получения от него) сообщения все еще остается известным. Сервер не будет знать, что было в том сообщении, которое вы отправили своему собеседнику, но он точно будет в курсе того, что в такой-то день и в такое-то время вы обменивались сообщениями. В некоторых случаях сам факт общения с определенными адресатами может привлечь к вам нежелательное внимание.

Во-вторых, если кто-то получит доступ к устройству, с помощью которого вы общаетесь, то он сможет прочитать все сообщения. А также сможет писать и посылать сообщения от вашего имени. Поэтому устройства надо беречь, а также блокировать доступ к приложениям, использующим сквозное шифрование, хотя бы PIN-кодом, чтобы при потере или краже устройства ваша переписка не попала в чужие руки — вместе с возможностью притворяться вами.

По этой же причине устройства надо защищать антивирусами — зловред на смартфоне может точно так же прочитать вашу переписку, как и живой человек, заполучивший доступ к смартфону. И тут уже неважно, какое шифрование было использовано при передаче сообщений.

Наконец, в-третьих: даже если вы безукоризненно заботитесь о защите всех ваших устройств и точно знаете, что к сообщениям на них ни у кого нет доступа, вы вряд ли можете быть так же уверены в устройстве вашего собеседника. И сквозное шифрование тут тоже никак не поможет.

И все же, несмотря на ограничения, сквозное шифрование — наиболее безопасный способ передачи конфиденциальных данных, и именно поэтому на него переходит все больше различных сервисов. И это хорошо.

Сквозное шифрование (End-to-End Encryption)

Сквозное шифрование — способ защищенного обмена данными, при котором кодирование и декодирование информации выполняется только на конечных устройствах. Такой подход гарантирует конфиденциальность передаваемых сведений, практически исключая возможность их кражи во время передачи или обработки на промежуточном сервере.

Как выполняется сквозное шифрование

Чаще всего сквозное шифрование реализуется при помощи комбинации симметричного и асимметричного алгоритма или протокола Диффи — Хеллмана. В случае использования только симметричного шифрования предполагается, что передача ключа происходит по другому каналу, нежели сама коммуникация.

Сквозное шифрование используют некоторые почтовые клиенты, многие мессенджеры, системы видеоконференций и другие программы. Обмен ключами, шифрование и расшифровка данных в таких приложениях в большинстве случаев происходит автоматически, незаметно для пользователя.

Преимущества и недостатки сквозного шифрования

Сквозное шифрование гарантирует, что ни одна третья сторона, включая создателей сервиса, не сможет получить доступ к передаваемой информации, поскольку она не расшифровывается на сервере.

Однако по этой же причине такой метод защиты может быть неудобным. В частности, при сквозном шифровании невозможно хранить историю переписки на сервере или использовать автоматическую модерацию беседы.

В каких случаях сквозное шифрование не защитит данные

Несмотря на высокую надежность и безопасность этого метода защиты данных, в ряде случаев сквозное шифрование оказывается неэффективным. Основные причины утечки информации при использовании сквозного шифрования:

Также не следует забывать, что сквозное шифрование никак не скрывает сам факт обмена сообщениями. Интернет-провайдер или создатели мессенджера не смогут прочитать вашу переписку, но узнают, что вы передавали данные определенному адресату.

Публикации на схожие темы

Как организовать по-настоящему безопасную конференцию в Zoom

Signal для тех, кому важна конфиденциальность

Как общаться в Telegram безопасно и конфиденциально

Эволюция шифровальщика JSWorm

Программы-вымогатели: пара хороших новостей

Дорога к «интернету вещей»: преимущества и риски смарт-езды